Cyberangriffe gegen Industrie-Rechner

In Zeiten von Industrie 4.0 haben viele Branchen mit Cyberattacken zu kämpfen allen voran Unternehmen der Sektoren Energie, Maschinenbau und ICS-Integration aber auch in anderen ...

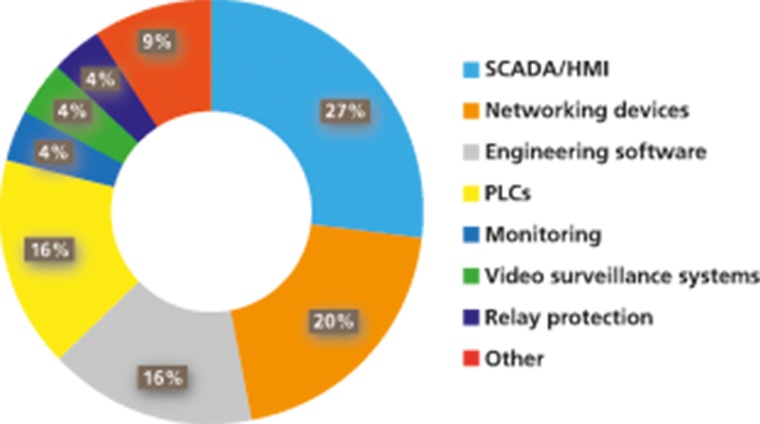

In Zeiten von Industrie 4.0 haben viele Branchen mit Cyberattacken zu kämpfen – allen voran Unternehmen der Sektoren Energie, Maschinenbau und ICS-Integration – aber auch in anderen Branchen nimmt die Zahl der Angriffe zu. Das zeigt eine vor kurzem veröffentlichte Studie: Im Kaspersky-CERT-Bericht zu Cyberbedrohungen für industrielle Automationssysteme wurden Angriffe analysiert, die sich gegen Automationssysteme und speziell gegen Rechner für industrielle Kontrollsysteme (ICS, Industrial Control Systems) richten. In der zweiten Jahreshälfte 2017 gab es demnach überwiegend viele Cyberattacken auf Organisationen aus diesen Bereichen.

Mehr zum Thema auf unserer Microsite GIT Cyber Security:

Mangelnde Cybersicherheit von Industrieanlagen kann zu erheblichen Konsequenzen für Industrieprozesse und den Umsatz führen. Die Experten des Kaspersky ICS CERT haben die derzeitigen Cybergefahren und Trends für industrielle Systeme untersucht. Demnach wurden 38,7 Prozent der analysierten ICS-Rechner der Energiebranche und 35,3 Prozent der industriellen Rechner in den Bereichen Maschinenbau und ICS-Integration in der zweiten Jahreshälfte 2017 mindestens einmal von Malware angegriffen.

Die Baubranche verzeichnete im Vergleich zum ersten Halbjahr den höchsten Anstieg. Hier waren 31,1 Prozent aller ICS-Rechner von einem Angriff betroffen. Automatisierung ist für diese Branche ein noch neues Gebiet und der Cybersicherheit wird damit noch nicht die nötige Aufmerksamkeit gewidmet. In anderen Branchen wie Nahrungsmittel, Bildung, Gesundheitswesen, Telekommunikation, Industriebeteiligungen, Versorgung und Fertigung lag der Anteil bei knapp unter 30 Prozent. Eine große Mehrheit der Angriffe kann dabei als Zufallstreffer gewertet werden.

Die Energiebranche ist Vorreiter beim breiten Einsatz von Automatisierungslösungen, und zählt zu den Branchen mit dem höchsten Rechnereinsatz. Moderne Stromnetze gehören zu den ausgedehntesten Systemen miteinander verbundener Industrieanlagen mit vielen Rechnern, die zugleich relativ gefährdet sind. Die Cybersicherheitsvorfälle der vergangenen Jahre sowie verschärfte Auflagen zwingen Strom- und Energiekonzerne zu einer Anpassung der Cybersicherheit ihrer Systeme im Bereich Operative Technologie (OT). Weitere, ernste Probleme der letzten Jahre wurden hier von Zulieferern versursacht.

„Die Ergebnisse unsere Untersuchung attackierter ICS-Rechner aus verschiedenen Branchen haben uns überrascht. So zeigt zum Beispiel der große Prozentsatz angegriffener ICS-Rechner bei Unternehmen der Strom- und Energiebranche, dass deren Bemühungen um die Cybersicherheit ihrer Automationssysteme nach einigen schweren Vorfällen nicht ausreichen. Noch sind zahlreiche Schlupflöcher offen für Cyberangreifer“, sagt Evgeny Goncharov, Leiter des Kaspersky Lab ICS CERT.

Krypto-Malware bei Industrierechnern angekommen

Auch ICS-Rechner erfahren seit September 2017 verstärkt Angriffe mit Krypto-Malware. Die Experten von Kaspersky ICS CERT führen dies auf den allgemeinen Trend Hype von Bitcom und Co. zurück. Haben schädliche Mining-Aktivitäten zum heimlichen Schürfen digitaler Währungen auf Rechnern im industriellen Umfeld einen bestimmten Umfang erreicht, hat dies negative Auswirkungen auf die Leistung und Stabilität der ICS-Rechner. Von Februar 2017 bis Januar 2018 griff Mining-Malware 3,3 Prozent aller Rechner zur industriellen Automation an. In den meisten Fällen erfolgten die Attacken rein zufällig.

Zahlen aus dem aktuellen Kaspersky-Bericht:

- Bei 37,8 Prozent aller ICS-Rechner, die über Kaspersky-Lösungen geschützt waren, wurden Infektionsversuche blockiert (1,4 Prozentpunkte weniger als im Vorjahreszeitraum).

- Das Internet bleibt mit 22,7 Prozent Hauptquelle für ICS-Infektionen. Die Angriffe stiegen gegenüber der ersten Jahreshälfte 2017 um 2,3 Prozent.

- Die Zahl der in der zweiten Jahreshälfte gefundenen Malware-Modifikationen auf ICS-Rechnern stieg von 18.000 auf über 18.900.

- 2017 wurden 10,8 Prozent aller ICS-Rechner von Botnetz-Agenten angegriffen. Die Attacken erfolgten über das Internet, aber auch über Wechseldatenträger und E-Mails.

- Die Experten von Kaspersky ICS CERT fanden im Jahr 2017 63 Schwachstellen in Industrie- und IoT-Systemen, von den 26 durch die Hersteller beseitigt wurden.

„Generell verzeichnen wir im Vergleich zum Jahr 2016 einen leichten Rückgang bei den ICS-Angriffen – vermutlich ein Zeichen dafür, dass Unternehmen der ICS-Cybersicherheit mehr Aufmerksamkeit widmen, beispielsweise mittels Mitarbeiterschulungen und von Audits (Überprüfungen) der industriellen Segmente ihrer Netzwerke. Das ist ein gutes Zeichen, denn für Unternehmen ist es von größter Bedeutung, proaktiv Maßnahmen zu ergreifen, mit denen zukünftige Cybervoralleinsätze vermieden werden können“, sagt Evgeny Goncharov.

Mehr zum Thema auf unserer Microsite GIT Cyber Security:

Schutzempfehlungen

- Regelmäßige Updates von Betriebssystem, Anwendungs-Software und Sicherheitslösungen auf allen Systemen, die zum industriellen Netzwerk im Unternehmen gehören.

- Einschränkung des Netzwerk-Verkehrs über Ports und Protokolle auf Edge-Routern und innerhalb des OT-Netzwerks.

- Audits der Zugangskontrollen auf die ICS-Komponenten im industriellen Netz des Unternehmens einschließlich seiner Grenzen.

- Einsatz von Endpoint-Sicherheitslösungen für ICS-Server, Workstations und HMIs, um OT und industrielle Infrastruktur vor zufälligen Cyberangriffen zu schützen.

- Einsatz von Lösungen zum Monitoring des Netzwerkverkehrs sowie zur Analyse und zur Erkennung gezielter Angriffe.

Report: Trends bei Angriffen

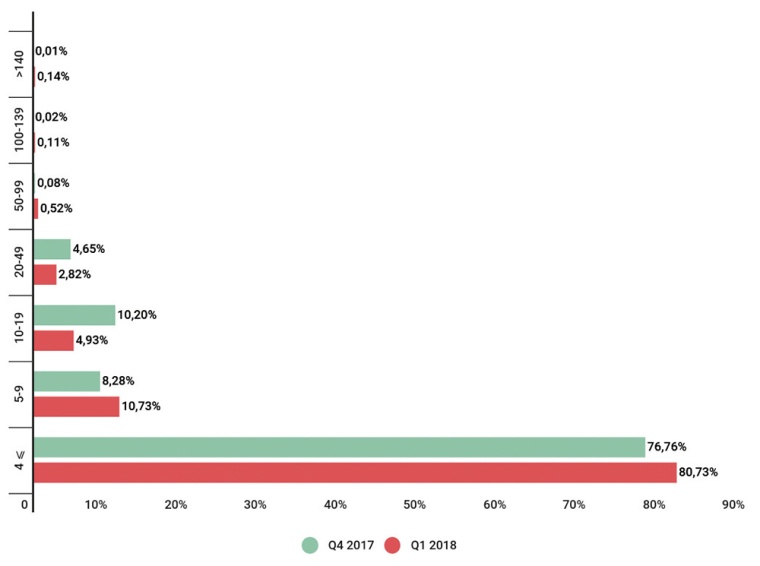

Im ersten Quartal 2018 hat Kasperky Lab die am längsten andauernde DDoS-Attacke seit Ende des Jahres 2015 gemessen – mit einer Dauer von 297 Stunden (mehr als 12 Tage). Weitere Trends: ein Anstieg bei Verstärkungsangriffen und der Aktivität alter und neuer Botnetze, sowie die Rückkehr von Deutschland in die Top-10 derjenigen Länder, die die meisten für DDoS-Angriffe verwendeten C&C-Server hosten.

Laut Kaspersky-Report haben DDoS-Botnetze im ersten Quartal 2018 Web-Ressourcen in 79 Ländern weltweit attackiert. Erneut führen China, die USA und Südkorea die Liste der am stärksten betroffenen Länder an. Das gilt sowohl für die Anzahl der Server, die den Angreifern zur Verfügung stehen, als auch für die Anzahl der dort gehosteten Websites und Services. Hongkong und Japan haben inzwischen die Niederlande und Vietnam aus den Top-10 der am stärksten betroffenen Länder verdrängt. Deutschland liegt hier auf dem achten Platz.

Noch markantere Veränderungen gebe es unter den Top-10 der Länder, in denen sich die meisten für DDoS-Attacken genutzte Command-and-Control-Server (C&C-Server) befinden, so die Studie. Neben Italien, Hong Kong und Großbritannien ist dort jetzt Deutschland auf Platz sieben vertreten. Das gehe vermutlich auf die Anzahl aktiver C&C-Server von Darkai (einem Klon des berüchtigten Mirai-Botnetzes) und den erheblichen Anstieg bei AESDDoS-Bots zurück. Zudem hätten die bekannten Botnetze Xor und Yoyo ihre Aktivität wieder aufgenommen. Obwohl es sich bei den meisten um Linux-Botnetze handele, sei deren Anteil gegenüber dem vierten Quartal 2017 leicht zurückgegangen, nämlich von 71 auf 66 Prozent.

Verstärkungsangriffe wieder populär?

Die in ihrer Mächtigkeit beispiellosen Memcached-Verstärkungsangriffe prägten das Ende des ersten Quartals 2018. Die Kaspersky-Experten gehen davon aus, dass diese Angriffe nur sehr kurzzeitig populär sein dürften, denn neben den eigentlichen Zielobjekten werden auch die Unternehmen geschädigt, die unwissentlich an der Durchführung der Angriffe beteiligt sind. Insgesamt gewannen Verstärkungsangriffe im ersten Quartal 2018 wieder an Fahrt, nachdem sie vorher zurückgegangen waren.

„Cyberkriminelle, die sich auf DDoS-Botnetze spezialisiert haben, nutzen bevorzugt Schwachstellen aus“, erklärt Alexey Kiselev, Project Manager im DDoS Protection Team bei Kaspersky Lab. „Bereits die ersten Monate des Jahres 2018 haben gezeigt, dass von DDoS-Angriffen nicht nur die eigentlichen Ziele betroffen waren, sondern auch jene Unternehmen, deren Infrastruktur Schwachstellen birgt. Das bestätigt einmal mehr, dass jedes Unternehmen zur Implementierung mehrschichtiger Cybersicherheit auch die regelmäßige Beseitigung von Schwachstellen und einen dauerhaften Schutz gegen DDoS-Angriffe integriert haben sollte.“

Mehr Informationen zu den Cyberbedrohungen für industrielle Automationssysteme enthält der aktuelle Kaspersky-Bericht

Mehr zum Thema auf unserer Microsite GIT Cyber Security:

Business Partner

Kaspersky Labs GmbHDespag-Straße 3

85055 Ingolstadt

Deutschland

Meist gelesen

BASF eröffnet 2028 innovatives Gefahrenabwehrzentrum in Ludwigshafen: KI-Technologie für maximale Sicherheit am Standort

BASF stärkt Sicherheit: Neues Gefahrenabwehrzentrum in Ludwigshafen mit KI & Leitstelle ab 2028

GIT SICHERHEIT AWARD 2026 – Die Gewinner stehen fest!

GIT SICHERHEIT AWARD 2026: Die besten Sicherheitslösungen des Jahres – jetzt alle Gewinner im Überblick

Sichere Kommunikation ohne Sprachhürden: Funkwerk integriert KI-Übersetzer in Sicherheitsleitstellen

KI-Dolmetscher im Gefahrenmanagement: Echtzeit-Übersetzung & Protokollierung für sichere Kommunikation ohne Sprachbarrieren

Sicherheit für die Deutsche Bahn – Interview mit Britta Zur

Britta Zur hat zum 31. Oktober 2025 den Vorsitz der Geschäftsführung bei DB Sicherheit niedergelegt. Das Interview führte GIT SICHERHEIT im Frühjahr 2025.

Sicherheit im Ernstfall: Wie Unternehmen mit strategischem Personenschutz und Amokprävention Verantwortung übernehmen

Personenschutz & Amokprävention: Strategische Konzepte, Training & Verantwortung für Unternehmenssicherheit