Industrial Security

Die vollständige Integration aller an der Produktion von Waren und Gütern beteiligten IT-Systeme schreitet rasant voran. Eine Entwicklung, die gerade im Bereich der Netzwerksicherh...

Die vollständige Integration aller an der Produktion von Waren und Gütern beteiligten IT-Systeme schreitet rasant voran. Eine Entwicklung, die gerade im Bereich der Netzwerksicherheit erhebliche Risiken birgt. Neue Lösungskonzepte im industriellen Umfeld sind deshalb gefragt.

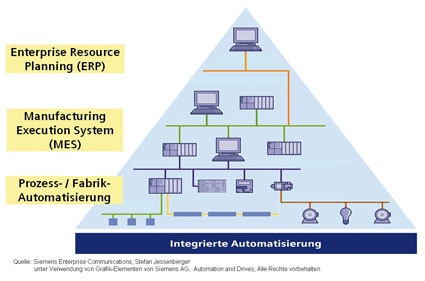

Die Verkürzung der Markteinführung, Produkt- und Prozessoptimierungen und höhere Flexibilität sind nur einige der Gründe, warum immer mehr Unternehmen auf einheitliche Kommunikationsinfrastrukturen in Verwaltung und Produktion setzen. Denn nur diese ermöglichen einen reibungslosen Datenaustausch zwischen allen Systemen der Informationstechnik (IT) im Unternehmen. Die Kehrseite der Medaille: Wenn mehrere Systeme über dieselbe Infrastruktur kommunizieren, steigt die Komplexität und Störungen legen im Extremfall nicht nur eine einzelne Maschine, sondern gleich die gesamte Produktion lahm.

Ein weiteres Problem ist der große Mangel an funktionsfähigen Sicherheitsmechanismen bzw. deren Implementierung, der vor allem Automatisierungskomponenten und -netzwerke betrifft. Die Ursachen dafür sind vielfältig. So sind in Automatisierungsumgebungen aufgrund der langen Produktlebenszyklen beispielsweise oftmals veraltete Betriebssysteme im Einsatz, für die keine Sicherheits-Updates mehr zur Verfügung gestellt werden. Aber selbst bei Betriebssystemvarianten, bei denen solche Aktualisierungen verfügbar sind, ist deren Verteilung bzw. Installation auf den Automatisierungssystemen in vielen Fällen nicht gewährleistet oder möglich, da entweder notwendige Testmöglichkeiten fehlen oder die Updates aufgrund von Gewährleistungsbedingungen nicht installiert werden können.

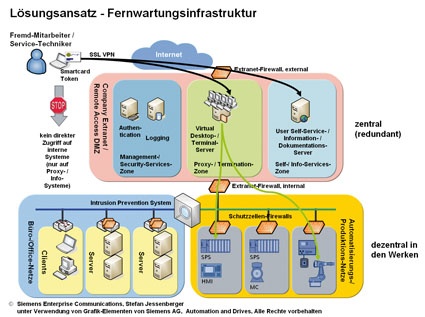

Ein weiterer Risikofaktor: fehlender Virenschutz, nicht vorhandene Authentisierungs- und Autorisierungs-Mechanismen oder der ungenügende Netzwerkschutz machen das Einschleppen von Schadsoftware über vagabundierende PCs oder über nicht oder nur ungenügend gesicherte Fernwartungszugänge möglich. Die Vielzahl der integrierten Systeme erhöht zudem das Risiko Opfer von Viren, Würmern und Trojanern bzw. gezielter Hackerangriffe zu werden. Technische Lösungen wie Firewalls oder Intrusion-Prevention-Mechanismen können hier zwar einen gewissen Schutz bieten, aber Technik ist in diesem Fall nicht alles. Mindestens ebenso wichtig sind die organisatorischen Parameter.

Erfolgsfaktoren

Erfahrungen aus entsprechenden Projekten zeigen, dass nachfolgende Faktoren hierbei wesentlich sind:

- Klare Zieldefinition

Hier ist vor allem das Management gefragt. Gibt es keine klare Definition, wo die Reise hingehen soll, läuft man immer wieder Gefahr, dass die Beteiligten neue Maßnahmen aus Unkenntnis blockieren.

- Frühzeitige Kommunikation mit allen Verantwortlichen aus Produktion und Informationstechnologie

Aufgrund unterschiedlicher Gewohnheiten und Kulturen in den betroffenen Unternehmensabteilungen besteht oft die Gefahr wiederkehrender Missverständnisse über Ziele und Wege der Umsetzung. Auch unterschiedliche beziehungsweise unbekannte Terminologien können zu Missverständnissen führen, weshalb eine offene Kommunikation und gegenseitiges Verständnis unbedingt notwendig sind.

- Klare Definition von Aufgaben und Zuweisung der Verantwortlichkeiten

Nur bei eindeutiger Festlegung, wer bei der Implementierung bzw. beim späteren Betrieb für die einzelnen Prozesse und Abläufe verantwortlich ist, lassen sich Planungsfehler und -lücken vermeiden.

- Rechtzeitige Schulung und Ausbildung der Mitarbeiter, die für die Betreuung der Prozesse und die Administration der Systeme vorgesehen sind

Abhängig davon, wie die Verantwortlichkeiten und Aufgaben verteilt werden, erhalten Mitarbeiter teilweise neue Aufgabengebiete, die neue Kenntnisse voraussetzen. Damit die geplanten Mechanismen reibungslos implementiert und effizient betrieben werden können, sollten diese Mitarbeiter frühzeitig und ausreichend geschult werden.

- Sensibilisierung der beteiligten bzw. betroffenen Anwender für die Wichtigkeit der Maßnahmen

Abhängig von Umfang und der Art der geplanten Maßnahmen ergeben sich auch für die Anwender Änderungen bei Prozessen und Abläufen. Durch Sensibilisierungs- und Schulungsmaßnahmen wird das Risiko minimiert, dass Anwender aus Unwissenheit oder Unwillen Maßnahmen umgehen oder unwirksam machen. Grundsätzlich gilt, dass auch im industriellen Umfeld dieselben organisatorischen Voraussetzungen wie bei klassischen IT-Projekten etabliert werden müssen. Diese sind u. a. ein Sicherheits-Management-Prozess basierend auf einem Information Security Management System (ISMS) sowie ein Betriebs-Prozess basierend auf den Best Practices nach der IT Infrastructure Library (ITIL).

Fazit

Obwohl die Gefahr von virtuellen Angriffen auf „digitale Fabriken" stetig steigt, gibt es durchaus eine Vielzahl von Möglichkeiten, sich gegen unerwünschte Besucher oder vor Sicherheitslücken zu schützen. Bei richtiger Planung und Implementierung können dadurch die Risiken auf ein Minimum reduziert werden. Vor dem Hintergrund von rund 63.000 bekannt gewordenen Fällen von Computerkriminalität in Deutschland allein im Jahr 2007 ist dies ein wichtiger Wettbewerbsvorteil für unsere Wirtschaft.

Meist gelesen

Airbus Defence and Space: Sicherheit als strategischer Pfeiler für Europas Verteidigungsfähigkeit

Airbus Defence and Space schützt mit modernen Sicherheits- und Cyberlösungen Standorte, Technologien und Mitarbeitende – und stärkt so Europas Resilienz in unsicheren Zeiten

Video-Sicherheit & Video-Management: Die Gewinner der Kategorie C beim GIT SICHERHEIT AWARD 2026

GIT SICHERHEIT AWARD 2026: Video-Sicherheit & Video-Management – die innovativsten Lösungen im Überblick

Sicherheit im Ernstfall: Wie Unternehmen mit strategischem Personenschutz und Amokprävention Verantwortung übernehmen

Personenschutz & Amokprävention: Strategische Konzepte, Training & Verantwortung für Unternehmenssicherheit

GIT SICHERHEIT AWARD 2026 – Die Gewinner stehen fest!

GIT SICHERHEIT AWARD 2026: Die besten Sicherheitslösungen des Jahres – jetzt alle Gewinner im Überblick

VIP-Interview: Lana Djurkin-König, Director of Trust and Security Advocacy EMEA bei Lenovo

VIP in der Welt der Sicherheit: Djurkin-König, Director of Trust and Security Advocacy EMEA bei Lenovo