Rohde & Schwarz Cybersecurity: Wie Unternehmen Ransomware-Angriffe verhindern können

Im Dezember 2018 wurde bekannt, dass der Maschinenbaukonzern Krauss Maffei von einem schweren Cyberangriff durch Ransomware getroffen wurde. Hinter dem Angriff wird eine Variante d...

Im Dezember 2018 wurde bekannt, dass der Maschinenbaukonzern Krauss Maffei von einem schweren Cyberangriff durch Ransomware getroffen wurde. Hinter dem Angriff wird eine Variante des Trojaners Emotet vermutet, der bereits bei zahlreichen Firmen zu Millionenschäden geführt hat.

Der Trojaner hatte das Netzwerk befallen, Dateien verschlüsselt und diese unbrauchbar gemacht. Außerdem kam es zu einer Lösegeldforderung. In Folge des Angriffes konnte an einigen Standorten des Unternehmens nur mit gedrosselter Leitung produziert werden, da viele Rechner auf Grund der Attacke lahmgelegt worden waren. Steuerungsanlagen in der Fertigung und der Montage konnten nicht mehr gestartet werden.

Doch Angriffe wie diese lassen sich einfach verhindern: Die üblichen Einfallstore für solche Angriffe sind Phishing-E-Mails. Die Angreifer geben sich beispielsweise als Geschäftspartner aus, die eine Rechnung verschicken. Öffnet der Adressat den Anhang, kann sich die Malware auf dem Unternehmens-Rechner einnisten und im Netzwerk ausbreiten. Diese Phishing-E-Mmails sind heute so gut gemacht, dass man die Fälschung kaum noch erkennt.

„Stoppen lassen sich diese Phishing Mails mit speziellen UTM-Firewalls, die den E-Mail- und Webtraffic scannen. Mit Hilfe von Artificial Intelligence-Technologien und Verhaltensanalysen lassen sich damit sogar Zero-Day-Exploits aufdecken. Wird ein Anhang als Malware identifiziert, blockiert die Firewall diese E-Mail. Die Schadsoftware Emotet, die im Zusammenhang mit dem Angriff auf Krauss -Maffei genannt wird, hätte auf diese Weise gestoppt werden können“, erklärte Markus Irle, Director Firewall bei Rohde & Schwarz Cybersecurity im Gespräch mit der Computerwoche.

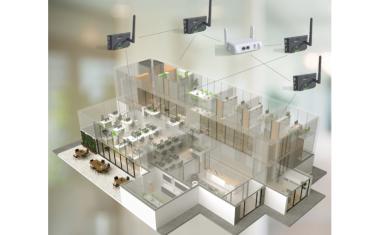

Eine entscheidende Schutzmaßnahme vor Cyberangriffen ist außerdem, dass Industrieunternehmen ihre operationalen Netze von den IT-Netzen trennen. Häufig sind die Netze direkt miteinander verbunden, um zum Beispiel neue Programme und Befehle einfach an Maschinen zu senden. Will man Malware aus der Steuerung fernhalten, muss man die beiden Bereiche durch eine Firewall isolieren. Selbst wenn die Office-IT angegriffen wird, können die Maschinen dann unbehelligt weiterlaufen.