10.06.2020 • Topstory • Management

In diesem Whitepaper zeigen wir Ihnen, wie Sie in fünf Schritten ein Zutrittskontrollsystem auswählen, das sich langfristig bewährt. Bevor Sie in ein System investieren, möchten Si...

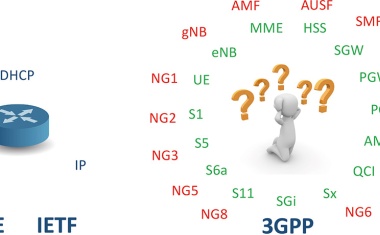

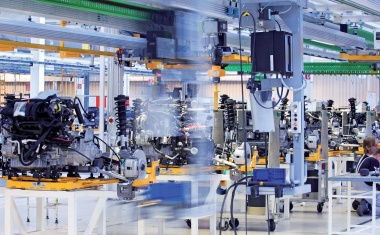

IT-Sicherheit: integrierte Security Clients schützen offene Ethernet-Technologie von Automatisierungsprozessen. Heute eine Fertigungsstraße mit dezentraler Peripherie und Leitständ...