IT-Sicherheit: integrierte Security Clients schützen offene Ethernet-Technologie von Automatisierungsprozessen

IT-Sicherheit: integrierte Security Clients schützen offene Ethernet-Technologie von Automatisierungsprozessen. Heute eine Fertigungsstraße mit dezentraler Peripherie und Leitständ...

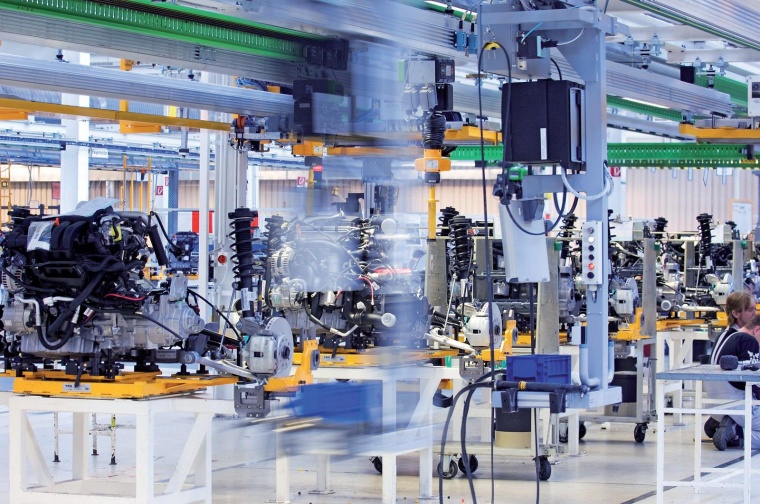

IT-Sicherheit: integrierte Security Clients schützen offene Ethernet-Technologie von Automatisierungsprozessen. Heute eine Fertigungsstraße mit dezentraler Peripherie und Leitständen, morgen ein Call-Center oder der Blick vom Chefsessel auf einzelne Feldgeräte - die durchgehende Vernetzung von Unternehmen mit Ethernet-Topologien macht's möglich. Damit die damit verbundenen Risiken und Gefahren offener Netze weitestgehend außen vor bleiben, gibt es inzwischen Security-Konzepte, welche speziell auf die Belange der Automatisierung zugeschnitten sind. Dieser Artikel beleuchtet neben den Anforderungen an Security-Konzepte im Allgemeinen speziell die Einbindung von einzelnen Teilnehmern in diese Konzepte.

Der Trend, ganze Unternehmen von der "Enterprise Resource Planning (ERP)"-Ebene bis hinunter zum Feldbus mit Ethernet-Topologien zu vernetzen, hält unverändert an. Vor allem im Produktionsbereich profitiert der Unternehmer von den Vorteilen solcher Vernetzung:

- Hohe Verfügbarkeit von Ethernet-Komponenten

- Nutzung der IT-Technologie für zusätzliche Funktionalität

- Das hohe Performance-Potential von Ethernet ermöglicht eine durchgängige Kommunikation zwischen allen Unternehmensebenen

- Ein einheitliches Kommunikationsmedium im gesamten Unternehmen bedeutet Flexibilität in der Auswahl der Kommunikationsteilnehmer

Leider birgt diese Technik aber auch Risiken. Mit der zunehmenden Etablierung von Ethernet im Produktions- und Automatisierungsbereich können die aus dem Office-Bereich bekannten Verdächtigen wie Hacker, Spione sowie Hersteller von Trojanern und Viren nun auch Ziele im Produktionsbereich angreifen.

Die mögliche Angriffsfläche wird mit Einsatz der offenen Ethernet-Technologie größer, selbst wenn es sich bei Störungen über das Netz oft nur um die berühmte "Verkettung unglücklicher Umstände" handelt, ausgelöst bspw. durch Fehladressierung oder Kommunikationsüberlast.

Besondere Anforderungen in der Automatisierung

Wer meint, diesen Risiken mit Lösungen aus dem Office-Bereich begegnen zu können, sei gewarnt: In der Produktion gelten andere Prioritäten. Wegen der notwendigen hohen Verfügbarkeit von Produktionsanlagen sind Einschränkungen durch Security-Maßnahmen, wie bspw. das Einspielen von Signatur-Updates und Security-Patches, Änderung von Netzwerktopologien oder Umprojektierungen, inakzeptabel. Darüber hinaus müssen Installation und Projektierung von den erforderlichen, sog. "Security Features" auch für Nicht-IT-Experten einfach zu bewerkstelligen sein.

Das Zellschutzkonzept

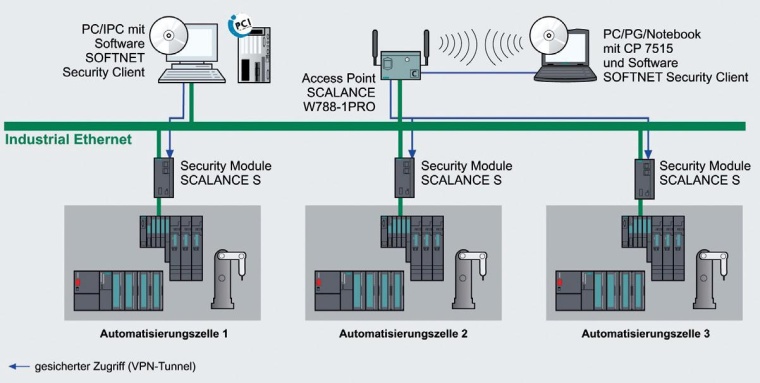

Diesen Anforderungen wird in einem Zellschutzkonzept Rechnung getragen, wie es der Unternehmensbereich Automation and Drives der Siemens AG für die Produktionsautomatisierung anbietet. Kern des Konzeptes ist die Segmentierung des Produktionsnetzwerkes durch Bildung von geschützten Zellen.

Der Übergang einer solchen Zelle zum bzw. vom restlichen Netzwerk wird dabei durch ein sog. "Security Modul" aus der Scalance-S-Familie geschützt. Diese Geräte beinhalten eine Firewall, die mit einer sog. VPN-Appliance kombiniert ist. Letztere ermöglicht es, über Virtual-Private-Network(VPN)-Tunnel geschützte Verbindungen zu anderen Modulen aufzubauen. Über diese Kommunikationsverbindungen werden Daten manipulations- und abhörsicher ausgetauscht.

Neben dem Vorzug, nahezu rückwirkungsfrei wirkungsvolle Security-Strukturen über bestehende Netzwerke legen zu können, wurde bei der Realisierung vor allem Wert gelegt auf eine einfache und zentrale Projektierung. Der Anwender muss in einem "Security Configuration Tool" lediglich festlegen, welche Zellen untereinander kommunizieren dürfen und sendet diese Konfiguration über eine sichere Verbindung an die einzelnen Security-Module.

Sichere, stationäre und mobile Clients

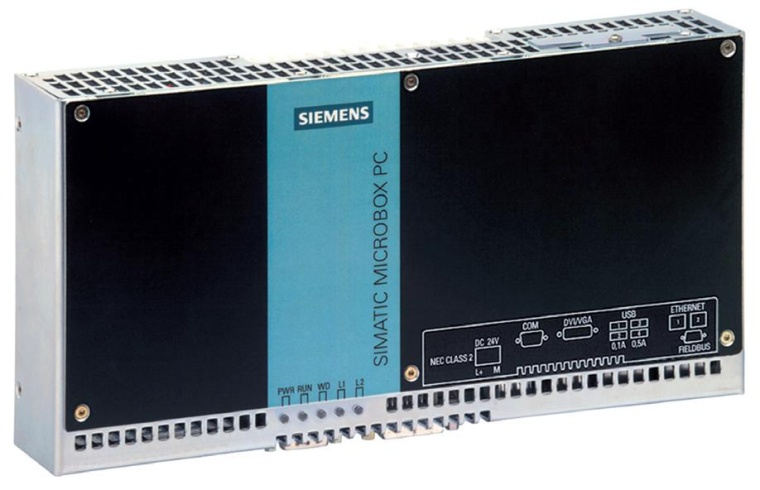

Ein solches Zellschutzkonzept wäre nicht komplett, wenn es nicht auch einzelne Geräte berücksichtigen würde. Die Einsatzfälle dafür sind vielfältig. Typischerweise gehören mobile Geräte wie z.B. Laptops oder Programmiergeräte dazu, aber auch stationäre Clients von Scada- oder anderen Servern im Produktionsbereich oder embedded PC.

Meistens sind diese Geräte nicht eindeutig einer bestimmten Zelle zuzuordnen und das Hinzufügen eines eigenen Security Moduls Scalance S für sie ist nicht sinnvoll. Die Herausforderung für den Nutzer besteht nun darin, diese Geräte sicher mit Teilnehmern in geschützten Zellen kommunizieren zu lassen. Das sieht auf den ersten Blick einfach aus, aber der Teufel steckt hier im Detail.

Der herkömmliche Weg besteht darin, die dafür notwendigen Einstellungen und Konfigurationen für Firewalls oder die VPN-Verbindungen manuell vorzunehmen. Das ist der Zeitpunkt, wo Netzwerk-Administratoren brillieren können, eingefleischte Automatisierer sich aber wohl eher "die Haare raufen" werden. Im Normalfall gelingen die Konfiguration der Firewall-Regeln oder die Einrichtung von VPN-Verbindungen mit der Authentifizierung auf Basis von Zertifikaten nicht auf Anhieb fehlerlos.

Das erfordert neben dem entsprechenden zusätzlichen Know-how vor allem auch zusätzlich Zeit, welche man im Produktionsbereich während Inbetriebsetzung oder Wartungsinterwallen einfach nicht hat. Dazu kommt, dass Security-Maßnahmen vielerorts bereits während der Inbetriebsetzung notwendig sind bzw. während der Wartung nicht außer Kraft gesetzt werden können. Gerade dann sind aber oft zusätzliche Service-Laptops oder mobile Programmiergeräte auf Anlagen erforderlich und auch im Einsatz.

Komfortable VPN-Client-Software

Das Security-Konzept von Siemens Automation and Drives trägt dieser Situation Rechnung. Mit dem Softnet Security Client, einer VPN-Client-Software, ist es möglich, sichere Verbindungen zu den durch Scalance S geschützten Geräten aufzubauen. Natürlich erhebt sich die Frage, wozu man VPN-Verbindungen innerhalb eines Unternehmensnetzwerkes braucht. Man befindet sich schließlich "innerhalb der Burgmauer" und die IT-Abteilung versteht es, das Unternehmen nach außen "zu verteidigen".

Da wäre zunächst erst einmal der Sicherheitsaspekt: Studien zeigen, dass ca. 80 % der als Angriffe klassifizierten Aktionen auf ein Unternehmensnetzwerk von innen kommen und oft nicht mit bösartiger Absicht geschehen. Mit der Firewall der Scalance-S-Module ist es sehr einfach möglich, gegen derartige Zugriffe einen wirkungsvollen Schutz zu erzielen. Die Default-Einstellung der Scalance S Firewall ist, keinen Datenverkehr durchzulassen, außer über eine gesicherte VPNVerbindung zu einem Partner, der sich gültig authentifiziert hat.

Darüber hinaus schaffen die VPN-verschlüsselten Verbindungen zusätzlichen wirkungsvollen Schutz vor Spionage oder Manipulation im Datenverkehr. Mit dem zum Lieferumfang von Scalance S und Softnet Security Client gehörenden Security Configuration Tool können solche Verbindungen einfach und zentral projektiert werden. Die zur Authentifizierung benötigten Zertifikate werden vom Tool bei Bedarf automatisch erzeugt.

Die Projektierung besteht lediglich aus drei Schritten:

- Scalance-S-Module am Übergang von zu schützenden Zellen anlegen,

- durch Gruppenbildung festlegen, welche Zellen untereinander kommunizieren dürfen.

- Diese Projektierung abspeichern und an die einzelnen Module übertragen.

Von den Konfigurationsdetails bei der Umsetzung dieser Projektierung wird der Anwender damit weitestgehend verschont. Die Projektierung ist durchgängig und beinhaltet auch Clients mit installiertem Softnet Security Client. Die Übertragung der Projektierung auf die Softnet Security Clients kann wahlweise über Wechseldatenträger wie USB-Stick, CD-RW, die gute alte Floppy-Disk oder über ein gemeinsam genutztes Netzlaufwerk erfolgen.

Auch für das Einlesen der Security-Projektierung in den "Service-PC" braucht es nach installiertem Softnet Security Client nicht mehr als drei Schritte. Bemerkenswert ist außerdem, dass mit dem Softnet Security Client eine gleichzeitige Kommunikation mit mehreren Zellen möglich ist.

Fazit

Das Produktionsumfeld stellt mit dem zunehmendem Einsatz der offenen Ethernet-Technologie besondere Anforderungen an Security-Produkte und -lösungen hinsichtlich Prozessverfügbarkeit sowie Administrationsaufwand. Dabei spielen Client-Rechner, ob stationär oder mobil eingesetzt, eine zunehmende Rolle, bspw. für Scada-Systeme oder Inbetriebsetzungs- und Wartungsprozesse.

Mit der Einbindung von Security Clients in die Konzepte für industrielle IT-Sicherheit können Anwender gegenüber starren und Hersteller spezifischen Sicherheitskonzepten ihre notwendige Flexibilität in der ständigen Anpassung ihrer Produktionsanlagen an die Markterfordernisse erhalten, ohne auf den lebensnotwendigen Schutz ihrer Anlagen bzw. Produktionsverfahren verzichten zu müssen.

KONTAKT

Siemens AG, Nürnberg

SBS ORS GD AHS OD12

Karin Kaljumäe

Fax: 0911/978-3282

karin.kaljumae@siemens.com

Meist gelesen

Sicherheit für die Deutsche Bahn – Interview mit Britta Zur

Britta Zur hat zum 31. Oktober 2025 den Vorsitz der Geschäftsführung bei DB Sicherheit niedergelegt. Das Interview führte GIT SICHERHEIT im Frühjahr 2025.

PIP Global Safety auf der A+A 2025: Größter Messeauftritt mit erweitertem PSA-Angebot nach Honeywell-Übernahme

Protection Empowered“: PIP Global Safety zeigt auf der A+A 2025 sein erweitertes PSA-Portfolio für sicheren Arbeitsschutz

Neubau der JVA Münster: BLB NRW setzt neue Maßstäbe für Sicherheit, Resozialisierung und moderne Haftanstalten

Neubau der JVA Münster: Moderne Haftanstalt mit Fokus auf Sicherheit, Resozialisierung und Humanität

GIT SICHERHEIT AWARD 2026 – Die Gewinner stehen fest!

GIT SICHERHEIT AWARD 2026: Die besten Sicherheitslösungen des Jahres – jetzt alle Gewinner im Überblick

Schließanlagenplanung mit dem Master Key Planner von Dom

Der Dom Master Key Planner vereinfacht den gesamten Prozess der Schließanlagenplanung deutlich. Sowohl die Bestellabläufe als auch die Schließplan-Codierung können damit effizient und strukturiert durchgeführt werden.