WatchGuard Internet Security Report: Netzwerksegmentierung und KI-gestützte Kontrollen

Mitte Oktober wurde der jüngste „WatchGuard Internet Security Report“ veröffentlicht. Demnach stehen einschlägige Netzwerkangriffe auf der Tagesordnung der IT-Sicherheit nach wie vor weit oben. Gleichzeitig erhöht die Tatsache, dass in der Top-10-Malware-Liste (gemessen an der Malware-Häufigkeit) im Zeitraum von April bis Juni 2024 ganze sieben Bedrohungsvarianten neu in Erscheinung traten, den Handlungsdruck auf Unternehmensseite. Ein Beitrag von Michael Haas, Regional Vice President Central Europe bei WatchGuard Technologies.

Die zuletzt von den Analysten des WatchGuard Threat Labs festgestellte globale Zunahme der Netzwerkattacken von über 30 Prozent lässt sich vor allem auf einen massiven „Beschuss“ im asiatisch-pazifischen Raum zurückführen. Nichtsdestotrotz sind auch hiesige Unternehmen gut damit beraten, sich bei der Absicherung ihrer IT-Strukturen keinesfalls auf traditionellen Konzepten ausruhen.

Gefahren für Smart Devices

Gerade Akteure der produzierenden Industrie sollten vor allem dann aufhorchen, wenn neue Gefahren auftauchen, die es gezielt auf Smart Devices abgesehen haben – wie beispielsweise die im Report beschriebene Malware-Version des „Mirai“-Botnets, die IoT-Geräte infiziert und es Bedrohungsakteuren ermöglicht, diese in ferngesteuerte Bots zu verwandeln. Schließlich treten mit der voranschreitenden Digitalisierung von Produktionsumgebungen zunehmend mehr „smarte“ Maschinen und IIoT-Geräte (Industrial Internet of Things) an die Stelle konventioneller Fertigungsanlagen. Es darf in dem Zusammenhang nicht davon ausgegangen werden, dass diese weniger Angriffsfläche bieten als nicht-industrielle IoT-Devices.

Angesichts der Vorteile vernetzter Fertigungsroboter und anderer smarter Technologien (beispielsweise im Hinblick auf Qualitätssicherung, Genauigkeit und Effizienz der Bestandsüberwachung und Steigerung der allgemeinen Betriebsleistung) kann kaum ein Unternehmen auf die von Industrie-4.0-Projekten ausgehenden Mehrwerte im Produktionsalltag verzichten. Also müssen sich Strategien zum Schutz der Unternehmenssphäre adäquat anpassen. IT-Verantwortliche sind noch stärker gefordert, maximale Sicherheit selbst in hochgradig vernetzten und zunehmend komplexeren Fertigungssystemen zu gewährleisten. Die Spielwiese der Möglichkeiten zur Umsetzung wirkungsvoller und maßgeschneiderter Security-Programme wird im gleichen Atemzug immer breiter – von nahezu obligatorischen Maßnahmen wie der Netzwerksegmentierung bis hin zum Einsatz moderner NDR-Technologien. Im Folgenden werden sowohl die Pflicht als auch die Kür beim Netzwerkschutz ausführlicher dargestellt.

Pflichtprogramm: Netzwerksegmentierung

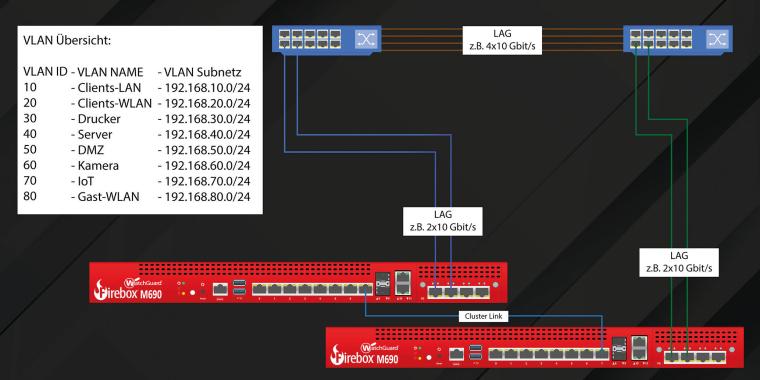

Das Prinzip der Netzwerksegmentierung ist sicherlich nicht neu – und dennoch nicht flächendeckend bei allen Unternehmen verankert. Gerade in kleineren Organisationen erfolgt noch viel zu oft gar keine Unterteilung von Netzwerken, in anderen Fällen richtet sich diese nach rein organisatorischen Gesichtspunkten aus: VLAN-Strukturen (Virtual Local Area Networks) kommen zwar zum Einsatz, allerdings nur, um Clients und vorherrschende Anwendungen einzelner Abteilungen voneinander abzugrenzen und dadurch die allgemeine Administration zu erleichtern – beispielsweise hinsichtlich der Updates der jeweiligen Systeme. Der sicherheitsrelevante Aspekt steht jedoch nicht unmittelbar im Vordergrund. Auf diese Weise haben Angreifer, die sich erfolgreich Zugriff zu Teilnetzen verschafft haben und über Schwachstellen in Switches oder Fehlkonfiguration im VLAN versuchen, zu anderen Bereichen (z.B. Servern mit vertraulichen Daten) vorzudringen, weiterhin leichtes Spiel.

Anders sieht es aus, wenn die Netzwerksegmentierung hinsichtlich der Kritikalität einzelner Anwendungen und verarbeiteter Daten erfolgt und Segmente je nach Sicherheitsstufe mit spezifischen Sicherheitsregeln versehen werden. So sind beispielsweise eigene Subnetze für IIoT-Devices, Serverkapazitäten mit besonders geschäftskritischen Ressourcen, separate Gäste-/Mitarbeiter-WLANs etc. mithilfe einer modernen Netzwerksicherheitslösung in kürzester Zeit umgesetzt.

Die Infizierung eines IoT-Geräts lässt sich dadurch zwar nicht unbedingt ausschließen, aber einer Ausbreitung potenzieller Cyberangriffe wirksam der Riegel vorschieben – insbesondere dann, wenn mehrschichtige Sicherheitsdienste gleichzeitig und im Idealfall ohne Einbußen bei der Performance oder im Durchsatz Wirkung entfalten. So sorgt ein Intrusion Prevention Service (IPS) beispielsweise dafür, dass verdächtige Aktivitäten von IIoT-Geräten automatisch erkannt und blockiert werden, ohne den Zugriff auf das gesamte Netzwerk unterbrechen zu müssen. Ein weiterer Punkt bei der Unterteilung ist die Betrachtung von Zutrittssystemen: Schließlich ist es nicht ausgeschlossen, dass ein Angreifer über ein infiziertes Client-System den Türöffner zum Unternehmensgebäude betätigt. Explizit erwähnt werden muss an dieser Stelle ebenfalls noch der besondere Absicherungsanspruch von Gastnetzwerken und BYOD-Umgebungen. Hier ist eine Abgrenzung zu den übrigen Netzwerkressourcen in jedem Fall ratsam, um die Gefahr eines Angriffs sowie den potenziellen, damit einhergehenden Schaden zu begrenzen. Zudem sollten Administratoren das Netzwerk auch auf ältere, nicht verwaltete und im schlimmsten Fall ungeschützte Systeme untersuchen und entsprechend spezifisch segmentieren und absichern.

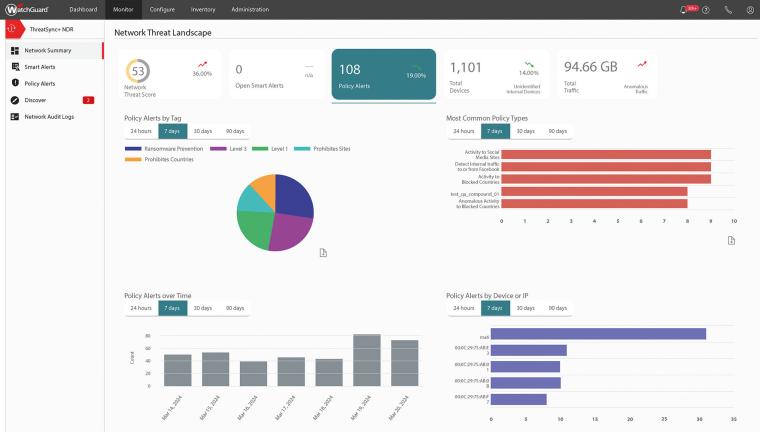

Kür: Network Detection and Response

Während es sich bei der Netzwerkwerksegmentierung um eine recht einfach umsetzbare Maßnahme handelt, hängt dem Thema „Network Detection and Response (NDR)“ noch ein eher elitärer Ruf an. Viele auf dem Markt verfügbare Lösungen sind eher komplex in der Bedienung und gehen mit vergleichsweise hohen Betriebskosten einher. Aus diesem Grund sind einschlägige Konzepte im KMU-Umfeld noch eher rar gesät. Dies ändert sich mittlerweile – dank neuer, cloudbasierter Technologien, auf deren Basis sich nicht zuletzt erschwinglich zugeschnittene Managed-Services-Angebote schnüren lassen.

Der Mehrwert von NDR steht außer Frage: Dank des Einsatzes Künstlicher Intelligenz im Zuge der kontinuierlichen Überwachung, Erkennung und Beseitigung von Bedrohungen lässt sich das Rauschen der Milliarden von Datenströmen im Netzwerk wirksam durchbrechen. NDR-Technologien suchen das Netzwerk nach sich entfaltenden Angriffen ab und spüren dabei auch Muster auf, die klassischen Sicherheitskontrollen am Perimeter entgehen. Ransomware, Lieferkettenangriffen oder der Ausnutzung bisher unbekannter Schwachstellen kann effektiv entgegenwirkt werden, da Angriffsindikatoren bereits im frühen Stadium erkennbar und initiale Hinweise verlässlich identifizierbar sind – egal ob es sich um Command-and-Control-Rufe, Seitwärtsbewegungen im Netzwerk, Aufklärungsscans in Netzwerken und Subnetzen, Datenbereitstellung im Netzwerk, das Einschleusen von Malware und Verschlüsselungspaketen oder Versuche zur Datenexfiltration handelt. Auf diese Weise hat auch die bereits erwähnte Malware-Variante des „Mirai“-Botnets keinerlei Chance auf Erfolg, ebenso wie andere ausgefeilte Bedrohungen.

Fazit

Um die IT-Sicherheit von Unternehmen zu verbessern, muss zunächst das Bewusstsein dafür geschärft werden, dass moderne Cyberkriminelle nichts unversucht lassen. Wie trickreich Angreifer vorgehen, bringen Analysen wie der Internet Security Report von WatchGuard regelmäßig ans Licht. Nur wer die vielfältigen Bedrohungsszenarien kennt, ist überhaupt in der Lage, passende Sicherheitsmaßnahmen zu ergreifen und die richtige Kombination aus nach wie vor gültigen Best-Practices wie der Netzwerksegmentierung und den darüber hinaus erforderlichen, fortschrittlichen Lösungen zur effektiven Gefahrenabwehr zu finden.

NDR ist in dem Zusammenhang ein perfektes Beispiel dafür, wie Unternehmen mithilfe von KI von zusätzlicher Transparenz und Reaktionsstärke bei der Gefahrenabwehr profitieren können. Insofern sollte das eigene Rezept für IT-Sicherheit regelmäßig überprüft werden – schließlich gibt es hinsichtlich der Zutaten sehr viel Spielraum und immer wieder neue Möglichkeiten, auch und gerade im KMU-Umfeld.