Ausweissicherheit auf dem Prüfstand: Sechs Antworten aus der Praxis

Ausweise und ID-Karten, Personalausweis-Applikationen bis Zutritts- und Multifunktions-Anwendungen: Die Sicherheit dieser Systeme stand in den letzten Jahren regelmäßig unter Besch...

Ausweise und ID-Karten, Personalausweis-Applikationen bis Zutritts- und Multifunktions-Anwendungen: Die Sicherheit dieser Systeme stand in den letzten Jahren regelmäßig unter Beschuss von Hackern und anderen technischen Herausforderern:

Wir erlebten die Knackbarkeit des Mifare-Algorithmus (2008), die Herstellung von Legic-Prime-Transpondern ohne autorisierten Master-Token (2009), aber auch das Hacking der Personalausweis-App. Lücken werden gefunden und geschlossen - eine Art ewiger Wettlauf? GIT-SICHERHEIT.de hat sich in der Branche umgehört: Wie sicher ist sicher, wenn es um Ausweise und ID-Karten geht? Welche Lösungen gibt es? Woran wird gearbeitet? Wo geht die Reise hin in Sachen Ausweismanagement und sichere Identität? Hier die Statements von Bundesdruckerei, Interflex, Feig, Digital Identification, PHG und PCS.

Ulrich Hamann - Vorsitzender der Geschäftsführung, Bundesdruckerei GmbH

Sicherheit ist grundsätzlich ein relativer Zustand. Das gilt auch für komplexe elektronische Systeme, die per se von zahlreichen Bedingungen, Beziehungen und Beschränkungen abhängen. Um die unverwechselbare Identität einer Person, eines Unternehmens oder eines Produkts abzusichern, müssen wir deshalb in flexiblen Systemen denken und permanente Optimierungsprozesse implementieren.

Dokumente wie der neue deutsche Personalausweis oder der ebenfalls in der Bundesdruckerei produzierte ePass haben deutlich gemacht, wie vielfältig die Herausforderungen an zukunftsfähige Hochsicherheitstechnologien sind. Gleichzeitig gelten diese in Deutschland entwickelten ID-Systeme als die modernsten und sichersten der Welt. Sich auf diesem Status Quo einzurichten, wäre jedoch ebenso vermessen wie kontraproduktiv.

Insofern müssen wir uns ganz bewusst auf den „ewigen Wettlauf" um die jeweils beste Lösung und die Dynamik technologischer Innovationsprozesse einlassen - mit neuen Technologien, mit verbesserten Produktionsverfahren und mit klugen Anwendungen für ein modernes Identitätsmanagement. Absolute Sicherheit wird es nie geben. Aber wir können dafür sorgen, dass Bürgern, Behörden und Unternehmen die jeweils bestmöglichen Sicherheitskonzepte zur Verfügung stehen. Das in der Online-Ausweis-Funktion des neuen Personalausweises verankerte Prinzip der gegenseitigen Authentisierung ist ein wesentlicher Schritt, um auch in der Welt des Internets ein deutlich verbessertes Sicherheitsniveau zu verankern. Auf diesem Kommunikationsmodell werden wir bei der Entwicklung neuer Ausweissysteme aufbauen, um Fälschern und Betrügern immer einen Schritt voraus zu sein.

Robert Karolus - Produktmanager, Interflex Datensysteme

Ausweise garantieren noch immer ein hohes Maß an Sicherheit in der Zutrittskontrolle. Denn trotz der angesprochenen Ereignisse ist es sehr aufwändig und sehr teuer, gute Fälschungen zu erstellen.

Derzeit fragen unsere Kunden in Europa bei Neuinstallationen vor allem Chip-Technologien, wie die von NXP oder Legic Advant nach. Wir vertreten die Philosophie, unsere Systeme für alle Technologien offen zu halten und integrieren deshalb auch HID, wenn der Kunde dies wünscht. Grundsätzlich empfehlen wir nur Ausweise, die durch das BSI zertifiziert wurden, wie beispielsweise Mifare Desfire EV1. Der von NXP entwickelte Chip Mifare Desfire EV1 V05 wird von den Kunden verstärkt angefragt werden. Wir reagieren darauf und nehmen die Technologie in unser Portfolio auf.

Für die Zukunft lassen sich aus unserer Sicht drei Trends feststellen: Der Speicherplatz auf den Ausweisen wird immer größer, die Verschlüsselung einheitlicher und die Erstellung von Karten oder Schlüsselanhängern wird nur noch in Verbindung mit einer SAM AV2 Karte möglich sein. Der Vorteil dieser Methode für die Ausweiserstellung besteht darin, dass sich die Fälschungssicherheit durch die Integration der Daten auf diesen speziellen Authentifizierungsmedien erhöht. Früher wurden häufig proprietäre Verschlüsselungen verwendet. Diese wurden bislang durch den Data Encryption Standard (DES) oder den Triple-Des ersetzt. Neue Chip-Medien nutzen bereits den Advanced Encryption Standard (AES). Häufig erfolgt diese Verschlüsselung aber nicht durchgehend. In Zukunft werden sich AES-Verschlüsselungen nur noch durchgängig vom Ausweis bis zum Backend-System durchführen lassen.

Bei den alten Chip-Technologien wurde der Speicher in mehrere Sektoren aufgeteilt. Wenn der Speicherplatz eines Sektors für eine Applikation nicht mehr ausreichte, wurde sie zusätzlich in weitere Sektoren hinterlegt. Hierbei arbeiteten Anwender häufig mit Verkettungen der Sektoren. Das hatte den Nachteil, dass eigentlich freier Speicherplatz nicht mehr zur Verfügung stand, wenn der Schreibschlüssel dieses Sektors nicht veröffentlicht werden sollte. Neue Technologien verwenden Segmente oder aber ein Dateisystem, mit dem eine variablere Belegung des Speicherplatzes möglich ist.

Die Chips verfügen außerdem über einen immer größeren und leistungsfähigeren Speicher, mit denen sich zusätzliche Applikationen, wie z. B. Bezahlfunktionen, nutzen lassen. Anwender erhalten damit zusätzlich zu den Funktionen für die Zutrittskontrolle und die Zeiterfassung die Möglichkeit, das Mittagessen in der Kantine oder den Bürokaffee bargeldlos zu bezahlen.

Andras Löw - Marketing, Feig Electronic GmbH

Der neue Personalausweis (nPA) ist mehr als ein bloßer Umstieg von einem Medium auf ein anderes. Denn mit der Komplettierung des bedruckten Ausweises durch einen intelligenten RFID-Chip geht ein beachtlicher Funktionszuwachs einher, der E-Government und E-Commerce einen kräftigen Schub geben wird. Mit dem nPA ist erstmals ein verlässlicher Universal-Identitätsnachweis für die gesamte Online-Welt verfügbar. Anders als bisher kann man künftig auf die Unzahl von Passwörtern und Geheimnummern im täglichen Leben verzichten. Ob Auskünfte bei der Schufa oder bei der Rentenversicherung, im Onlineshop, zum Aufladen und Auslesen von eTickets am heimischen PC oder für die digitale Steuerbehörde - der nPA eignet sich als Generalschlüssel für unterschiedlichste Internetofferten von Privatwirtschaft und öffentlicher Verwaltung.

Was Onlinegeschäfte trotz E-Mail-Verschlüsselung und digitaler Signatur bisher ausbremste, war das Fehlen einer amtlich bestätigten Identität im Internet. Der nPA schließt diese Lücke: Über den gewohnten Gebrauch hinaus gibt er seinem Inhaber eine unverwechselbare elektronische Identität und ermöglicht mit Hilfe der elektronischen Signaturfunktion (eSign) einen rechtsverbindlichen Geschäftsverkehr im Internet an allen Stellen, wo eine Schriftformerfordernis vorliegt, auch ohne manuelle Unterschrift. Langwierige Vorab-Identitätsprüfungen, etwa bei der Neuanmeldung eines Bankkontos, entfallen komplett. Für nPA-Inhaber bedeutet dies weniger Mühe und verringerte Kosten.

Anke Abendroth - Marketing Spezialist, Corporate Marketing & Communications, Digital Identification Solutions

Der Schutz gegen Fälschung und Missbrauch von ID-Karten ist heutzutage wichtiger denn je, da weltweit der Diebstahl von Identitäten stetig zunimmt. Digital Identification Solutions, ein erfahrener globaler Lösungsanbieter zur digitalen Personenidentifikation, hält die sinnvolle Kombination von mehreren Sicherheitsmerkmalen wie z. B. UV-Druck, Guilloche, Microprint, Ghost Image auf einer ID-Karte für unabdingbar. Nicht ein einziges Sicherheitsmerkmal schützt die Karte gegen Manipulation, sondern die Kombination von einer Vielzahl an Sicherheitsmerkmalen. Heutzutage sind verstärkt Sicherheitsmerkmale wichtig, die in klarer Verbindung mit dem individuellen Dokument stehen und somit Fälschungen auf mehreren Ebenen im Dokument besonders schwer machen.

Es ist nun verstärkt ein Trend zum vermehrten Einsatz von Lasergravurtechnologie in der Industrie erkennbar. Hierbei wird die personalisierte Information in den Kartenkörper per Laserstrahl gebrannt. Die Daten können Text, Fotos, Graphiken, Mikrotext enthalten. Diese Lasergravur bietet einen weiteren Schutz gegen Manipulation und Vervielfältigung. Neben dem sicheren Ausweis selbst muss auch die genaue Identifikation des Antragsstellers gewährleistet und in den Erstellungsprozess eingebettet werden.

Des Weiteren sollte der komplette Arbeitsablauf gesichert und überwacht sein, damit sichere ID-Karten produziert werden können. Sicherheitsüberwachtes Personal und eine sichere Infrastruktur sind absolut notwendig, um Identitätsdiebstahl während dem Ausstellungsprozess selbst zu vermeiden. Eine sichere Steuerung von Datenaustausch und -speicherung muss zudem garantiert werden, am besten mit einer Identitätsmanagement Software. Identitätsmanagementlösungen ermöglichen Behörden und Firmen Identitäten über den gesamten Lebenszyklus zu verwalten und sehr sichere und gültige Dokumente zu produzieren. Intelligente Prozessorchips helfen den Dokumentenhalter wie auch den rechtmäßigen Besitzer zu identifizieren und tragen damit zu einer Unverfälschbarkeit der Dokumente bei.

Zusammenfassend kann man sagen, dass gegen Fälschung und Missbrauch von ID-Karten nur durch die Anbringung von mehreren, geeigneten Sicherheitsmerkmalen auf der Karte und durch den Gebrauch von Identitätsmanagement-Lösungen vorgebeugt werden kann.

Gerhard Haas - Bereichsleiter Datentechnik, PHG Peter Hengstler GmbH + Co. KG, Unternehmensbereich Datentechnik

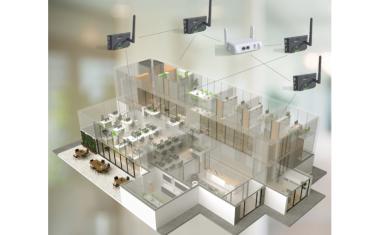

Wenn von Systemsicherheit gesprochen wird, sollte man nicht nur die Sicherheitsfeatures der Ausweise und deren Chip-Basistechnologien betrachten. Die ID-Karte ist nur ein Glied in der gesamten Sicherheitskette. Abgeleitet von diesem Sachverhalt sollte man die gesamte Übertragungsstrecke der relevanten Daten von der HF-Kommunikation über Kartenleser bis zur Host-Applikation betrachten. Die verfügbaren RFID Basischiptechnologien bieten mittlerweile Sicherheitsfunktionen mit skalierbaren Verschlüsselungsstärken, hoch bis zum derzeit anerkannten öffentlichen Verschlüsselungsstandard AES128. Somit liegt die Herausforderung darin, unter Nutzung dieser Kernfunktionen durchgängige Systemsicherheit über die gesamte Übertragungsstrecke zu realisieren.

Bei herkömmlichen Systemen ist die Kommunikation zwischen Leser und Host oftmals noch unverschlüsselt und somit nicht sicher. Dieser Sachverhalt ist eine extreme Schwachstelle und stellt eine recht hohe Systemsicherheitslücke dar. Um diese Lücke schließen zu können und um den stetig steigenden Marktbedürfnissen an eine durchgängige und umfassende Systemsicherheit gerecht werden zu können, hat PHG ein verschlüsseltes Kommunikationsprotokoll entwickelt. Es ermöglicht es, den gesamten Datenübertragungspfad, angefangen bei der HF-Luftschnittstelle zwischen Identifikationsmedium (z. B. Mifare Desfire oder Legic Advant) und Leser bis hin zur physikalischen Schnittstelle (z. B. RS 485) zwischen Leser und Host, mittels kryptographischen Verfahren zu schützen. Mit den entsprechenden RFID-Kartenlesern und Komponenten können somit skalierbare und sichere Systeme realisiert werden.

Manfred Golfels - Produktmanager PCS Systemtechnik GmbH

Als es 2008 und 2009 dem Chaos Computer Club gelang, die Mifare Classic- und Legic Prime-Technologien zu hacken, war die Aufregung groß. Meldungen eines erfolgreichen Hack sollten jedoch keine Panik auslösen. Der Aufwand zum Hacken einer Karte steht in keinem Verhältnis zum erwarteten Gewinn (im Vergleich zum Diebstahl einer Karte). Die alltäglichen Sicherheitsprobleme liegen im nachlässigen Umgang beim Kartenmanagement oder in unverschlossenen Türen, also an Verstößen gegen die Grundregeln der Sicherheit. Dennoch muss die Auswahl der „richtigen" Kartentechnologie gut überlegt und langfristig ausgerichtet sein: zusätzlich zur physikalischen Sicherheit, der Zutrittskontrolle, sollte auch die Zugangskontrolle zur EDV/Informatik einbezogen werden. Fehler in der Konzeptionsphase werden später teuer.

Eines sollte man sich bewusst sein: ein absoluter Schutz ist technisch unmöglich. Der Schutzmechanismus kann so erhöht werden, dass er nur mit großem Aufwand überwunden werden kann. Denn auch Kriminelle arbeiten lieber effizient und scheuen Aufwand. Die kriminelle Energie, eine Original-Zutrittskarte zu stehlen, ist wesentlich geringer als eine Mifare classic, Legic prime oder HID iClass Karte heimlich zu klonen. Wer hohe Anforderungen an sein Zutrittssystem hat, muss auch sicherstellen, dass mit einer verlorenen, einer gestohlenen oder einer weitergegebenen Zutrittskarte Missbrauch vermieden wird. Für diesen Fall ist nach VdS Richtlinie 2358 (ZKA Klasse C) der zusätzliche Einsatz eines zweiten Identifikationsmerkmals zwingend vorgeschrieben, wie eine PIN oder ein biometrisches Merkmal, z. B. Handvenenscan.

In Zukunft werden die Sicherheitsmechanismen noch ausgefeilter werden. Hier ist die Kooperation von Legic und NXP lobend zu erwähnen. Hierdurch profitieren Legic Kunden von den Sicherheitsmaßnahmen von NXP, deren Transponder durch eine EAL4+ Zertifizierung einen sehr hohen Sicherheitsstandard erfüllen. Ob das unbefugte Kopieren von Karten in der täglichen Praxis ein tatsächliches Sicherheitsproblem darstellt oder nur eine rein akademische Relevanz besitzt, wird sich zeigen.

Business Partner

Digital IdentificationTeckstr. 52

73734 Esslingen

Deutschland

Meist gelesen

BASF eröffnet 2028 innovatives Gefahrenabwehrzentrum in Ludwigshafen: KI-Technologie für maximale Sicherheit am Standort

BASF stärkt Sicherheit: Neues Gefahrenabwehrzentrum in Ludwigshafen mit KI & Leitstelle ab 2028

PIP Global Safety auf der A+A 2025: Größter Messeauftritt mit erweitertem PSA-Angebot nach Honeywell-Übernahme

Protection Empowered“: PIP Global Safety zeigt auf der A+A 2025 sein erweitertes PSA-Portfolio für sicheren Arbeitsschutz

Airbus Defence and Space: Sicherheit als strategischer Pfeiler für Europas Verteidigungsfähigkeit

Airbus Defence and Space schützt mit modernen Sicherheits- und Cyberlösungen Standorte, Technologien und Mitarbeitende – und stärkt so Europas Resilienz in unsicheren Zeiten

Sichere Kommunikation ohne Sprachhürden: Funkwerk integriert KI-Übersetzer in Sicherheitsleitstellen

KI-Dolmetscher im Gefahrenmanagement: Echtzeit-Übersetzung & Protokollierung für sichere Kommunikation ohne Sprachbarrieren

Sicherheit für die Deutsche Bahn – Interview mit Britta Zur

Britta Zur hat zum 31. Oktober 2025 den Vorsitz der Geschäftsführung bei DB Sicherheit niedergelegt. Das Interview führte GIT SICHERHEIT im Frühjahr 2025.