Cichon+Stolberg: Sabine Stecher über Sicherheitskonzept Cryptin

Cichon+Stolberg: Sabine Stecher über Sicherheitskonzept Cryptin. Die Referenzliste von Cichon+Stolberg beeindruckt: Telekom, Deutsche Post, der Kaufhof und die R+V-Versicherung zäh...

Cichon+Stolberg: Sabine Stecher über Sicherheitskonzept Cryptin. Die Referenzliste von Cichon+Stolberg beeindruckt: Telekom, Deutsche Post, der Kaufhof und die R+V-Versicherung zählen zu den Kunden. Der Kölner Elektroanlagenspezialist besteht bereits seit 1970 und bietet heute mit Cryptin u.a. eines der modernsten Zutrittskontrollsysteme auf dem Markt. GIT-SICHERHEIT sprach mit Sabine Stecher, zuständig für den Vertrieb bei Cichon+Stolberg, über ein Projekt in Bonn: Das ehemalige Bonner Abgeordnetenhaus, das einst der Nachkriegs-Stararchitekt Egon Eiermann entwarf, wurde 2006 zur Residenz der Vereinten Nationen.

GIT SICHERHEIT: Frau Stecher, wie kam es zum Auftrag für das Prestigeobjekt "Langer Eugen"?

S. Stecher: Wir wurden von der Firma Bosch in das Projekt involviert. Das hatte vor allem den Grund, dass wir durchgängig BSI-zertifiziert sind. Wichtig war auch unsere extreme Flexibilität und unsere Schnittstellen mit dem BIS-System von Bosch sowie viele andere Features, die vom Bauherrn, den Vereinten Nationen, gefordert wurde

Welche Features waren das genau?

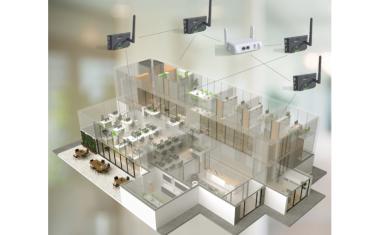

S. Stecher: Unser Sicherheitskonzept Cryptin hat sich wegen verschiedener Vorteile durchgesetzt – auch deshalb, weil unsere Wettbewerber die genannte durchgängige BSI-Zertifizierung nicht aufweisen konnten. Mit Cryptin können wir einen Systemverbund von Zutrittskontroll- und Gebäudeüberwachungssystemen anbieten – mit Personal-Management-Funktionen, die mit herkömmlichen Schließanlagen nicht möglich sind. Das System kann außerdem kostengünstig und geradezu grenzenlos erweitert werden.

Welche Erweiterungen können das sein?

S. Stecher: Die Möglichkeiten sind wirklich unbegrenzt: Parkplatzverwaltung, VIP-Funktion, Alarmsteuerung und Zeiterfassung gehören z.B. dazu. Cryptin kann Datenspeicherung und Verschlüsselungen auf der SQL-Bank ablegen und die sicherheitstechnischen sensiblen Daten, wie z.B. Berechtigungsinformationen einzelner Karten verschlüsselt ablegen.

Um wie viele Türen ging es in dem Projekt – und können Sie uns noch ein paar technische Eckdaten zum Projekt nennen?

S. Stecher: Es sind ca. 75 Türen, bei denen täglich mit ca. 2.000 Begehungen zu rechnen ist. Als Peripheriesysteme wurden noch eine Kamerasteuerung mit Gebäudemanagement von Bosch eingebunden.

Welche Erfahrungen hat der Bauherr mit Ihrem System gemacht – und sind Erweiterungen geplant?

S. Stecher: Die Rückmeldungen sind durchwegs positiv: Unser System wird als in sich stimmig empfunden. Als geplante Erweiterung ist eine web-kursierende Administration zu nennen.

Frau Stecher, vielen Dank für das Gespräch.

KONTAKT

Cichon+Stolberg GmbH, Köln

Tel.: 02236/397-200

Fax: 02236/61144

info@cryptin.de

www.cryptin.de