INDUSTRIAL INTERNET OF THINGS - Best Practices fürs IIoT Industrial Network Cybersecurity. Von Ivana Nikic, Moxa

Industrie 4.0 oder das industrielle Internet der Dinge (IIoT) sind nicht mehr nur reine Schlagworte. Viele verschiedene Branchen, darunter das verarbeitende Gewerbe, der Consumer- ...

Industrie 4.0 oder das industrielle Internet der Dinge (IIoT) sind nicht mehr nur reine Schlagworte. Viele verschiedene Branchen, darunter das verarbeitende Gewerbe, der Consumer- und Einzelhandelssektor, die Energie- und Versorgungsindustrie, die Automobilindustrie und die Telekommunikationsbranche, folgen dem IIoT-Trend.

Insbesondere Hersteller nehmen das IIoT schneller an als viele andere Branchen. Das zeigt, welche enormen Auswirkungen das IIoT und die Realisierung von Industrie 4.0 auf das verarbeitende Gewerbe haben können.

Cybersicherheit ist für Manager jedoch nach wie vor ein wichtiges Anliegen, bevor sie IIoT- oder Industrie 4.0-Systeme bereitstellen können. Einer der Hauptgründe dafür ist, dass die Cybersicherheit für traditionelle Systeme der Betriebstechnologie (OT) nicht immer die höchste Priorität hat.

Wenn OT-Systeme mit dem Internet oder mit anderen IT-Systemen verbunden sind, wird das OT-System zu einer Schwachstelle für böswillige Angriffe oder versehentlichen Datenverlust.

Warum wird die Cybersicherheit von OT-Ingenieuren so oft übersehen? Die Antwort kann auf vier verbreitete Mythen zurückgeführt werden.

Vier verbreitete Mythen über die industrielle Cybersicherheit

Mythos 1: Mein industrielles Netzwerk ist physisch isoliert und nicht mit dem Internet verbunden, daher ist mein Netzwerk sicher.

Jedoch: Heutzutage sind viele IIoT-Geräte bereits direkt mit dem Internet verbunden und umgehen traditionelle IT-Sicherheits-Schichten.

Mythos 2: Hacker verstehen ICS-, SPS- und SCADA-Systeme nicht, daher ist mein Netzwerk sicher.

Jedoch: Seit 2010 gab es tatsächlich mehrere ausgeklügelte Cyberangriffe, die auf ICS-Netzwerke abzielten, wie Stuxnet (Ziel: SPSen) und Industroyer (Ziel: Leitungsschutzschalter). Trend: Angriffe auf Industriesektoren werden in Zukunft wahrscheinlich zunehmen.

Mythos 3: Mein Netzwerk ist zu klein, um als Ziel ausgewählt zu werden, daher ist mein Netzwerk sicher.

Jedoch: Oft ist unbeabsichtigte Verletzung auf menschliches Versagen oder auf eine Fehlfunktion eines Geräts zurückzuführen, die für die Größe Ihres Unternehmens nicht relevant ist.

Mythos 4: Ich habe bereits eine Firewall zum Schutz meines industriellen Netzwerks, sodass mein Netzwerk sicher ist.

Jedoch: Firewalls sind möglicherweise eine erste Schutzstufe, sie sind jedoch nicht zu 100 % wirksam. Darüber hinaus sind die meisten Firewalls nicht für Industrieprotokolle (z. B. Modbus TCP, EtherNet/IP und Profinet) ausgelegt.

Unterschiede zwischen industriellen Netzwerken und IT-Netzwerken

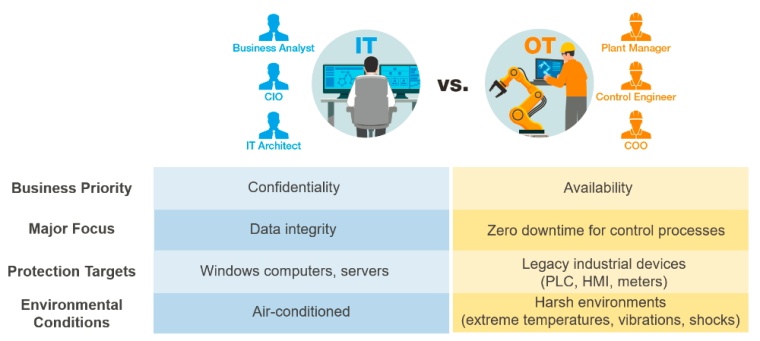

Industrielle Netzwerke und IT-Netzwerke haben unterschiedliche Prioritäten für das Unternehmen und den Betrieb, unterschiedliche Schwerpunktbereiche, Sicherheitsziele und sogar Umgebungsbedingungen. Unterschiedliche Prioritäten werden auch von verschiedenen Managern innerhalb derselben Organisation festgelegt. Auf der IT-Seite sind Business-Analysten, CIOs und IT-Architekten die Hauptentscheidungsträger, die das IT-Netzwerk und die Cybersicherheit planen und verwalten. Aus ihrer Sicht hat die Vertraulichkeit oberste Priorität. Auf der OT-Seite sind Werksleiter, COOs und Steuerungsingenieure die Hauptentscheidungsträger. Aus ihrer Sicht ist die Produktions- oder Systemverfügbarkeit das Hauptanliegen. Daher ist es für eine erfolgreiche IT-OT-Integration wichtig, die unterschiedlichen Geschäftsprioritäten und -anforderungen von IT- und industriellen Steuerungssystemen zu kennen.

Best Practices zur Verbesserung Ihrer industriellen Netzwerksicherheit

Trotz der großen Unterschiede in den Prioritäten und Techniken zum Schutz industrieller Steuerungssysteme im Vergleich zu Unternehmens-IT-Systemen haben mehrere Industrieverbände Standards und Sicherheitsrichtlinien für die Verbindung oder Konvergenz von ICS mit IT-Systemen entwickelt. Insbesondere konzentrieren sich das Industrial Internet Consortium (IIC), das National Institute of Standards and Technology (NIST) und die International Electrotechnical Commission (IEC) auf drei Hauptbereiche zur Verbesserung der Cybersicherheit von IKS. Diese drei Säulen zur Sicherung industrieller Netzwerke umfassen:

- Umfassenden Schutz für industrielle Netzwerke bereitstellen

- Sicherheitseinstellungen in den industriellen Netzwerken aktivieren

- Die Sicherheit durch Schulung, Richtlinien und Überwachung verwalten

Basierend auf diesen drei Säulen empfehlen wir die folgenden Best Practices als ersten Schritt, um Ihre ICS-Cybersicherheit abzusichern.

Best Practice I: Sichere Netzwerkinfrastruktur

- Segmentieren Sie Ihr ICS in mehrere Subsysteme und definieren Sie die Datenkommunikationsanforderungen zwischen den Subsystemen

- Installieren Sie industrielle Firewalls zwischen den einzelnen Segmenten und konfigurieren Sie die Datenkommunikationsrichtlinie ordnungsgemäß

- Installieren Sie ein Intrusion Prevention System (IPS) oder Intrusion Detection System (IDS), um böswillige Aktivitäten in Ihrem industriellen Netzwerk zu überwachen

- Richten Sie VPN-Verbindungen für den Fernüberwachungs- oder Fernwartungszugriff ein

Best Practice II: Gehärtete Gerätesicherheit

- Vergewissern Sie sich, dass Sie keine Standardkennwörter für Ihre Geräte verwenden

- Wählen Sie ein sicheres Passwort mit mindestens acht Zeichen, das schwer zu erraten ist*

- Aktivieren Sie die Zugriffsperrfunktionen

- Zugriffssteuerungslisten aktivieren: Mit dieser Funktion können Geräte-IP- oder MAC-Adressen auf dem industriellen Netzwerkgerät vorregistriert werden, und nur Geräte, die den Zugriffssteuerungsregeln entsprechen, können das Netzwerk verwenden

- Verwenden Sie eine VPN- oder HTTPS-Sitzung, um die Kommunikation für den dezentralen Remote-) Zugriff auf industrielle Geräte über eine Webkonsole zu verschlüsseln

Erkundigen Sie sich bei Ihrem Gerätehersteller, wie Sie innerhalb kürzester Zeit nach Verfügbarkeit Geräte-Sicherheitspatches und -updates erhalten

* Weitere Informationen finden Sie unter: NIST Special Publication 800-63-3B: https://pages.nist.gov/800-63-3/sp800-63b.html#reqauthtype

Best Practice III: Sicherheitsmanagement und -schulung

- Entwickeln Sie Sicherheitsrichtlinien für die Bediener, die das System entwerfen, betreiben und warten.

- Schulen Sie Systemingenieure und bilden Sie sie weiter, damit sie die Bedeutung der Cybersicherheit verstehen und sich mit neuen Richtlinien vertraut machen können

- Entwickeln Sie Sicherheitsrichtlinien für Netzwerk-Endpunkte, Geräte und Netzwerkgeräte

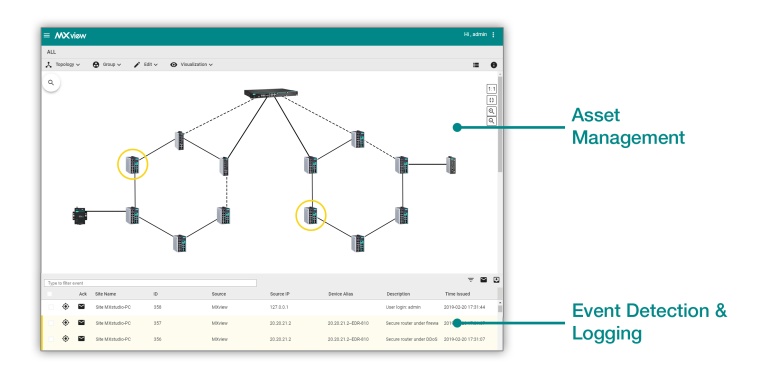

- Investieren Sie in Sicherheitsüberwachungstools, um Sicherheitseinstellungen auf Ihren Geräten und Netzwerkgeräten zu überwachen und zu sichern

- Sichern Sie Ereignisprotokolle für industrielle Steuerungssysteme und industrielle Netzwerkgeräte und zeichnen Sie diese auf

- Verwenden Sie ein ICS, das die Integration in vorhandene IT-SIEM-Systeme unterstützt (z. B. Systeme, die RESTful APIs oder SNMP unterstützen)

Fazit: Industrial Cybersecurity ist jedermanns Aufgabe!

Letztendlich hängt die erfolgreiche Einführung von IIoT- oder Industrie 4.0-Systemen von einer effektiven Cybersicherheit für industrielle Steuerungssysteme ab, die sich nahtlos in die neuesten Unternehmensnetzwerke integrieren lassen. Es ist jedoch nur der erste Schritt, anzuerkennen, dass OT-Netzwerke und industrielle Geräte nicht mehr gegen Cyberangriffe immun sind. Hersteller müssen auch die unterschiedlichen Prioritäten ihrer IT- und OT-Abteilungen kennen und abwägen, um die organisatorischen Silos effektiv aufzulösen und Best Practices zur Stärkung der industriellen Netzwerksicherheit zu implementieren: Bereitstellung eines umfassenden Schutzes, Ermöglichung von Sicherheitseinstellungen in industriellen Netzwerken und Verwalten von Sicherheitsrichtlinien durch Aufklärung und Überwachung. Wie aus diesen Richtlinien hervorgeht, liegt die Verantwortung für die Gewährleistung der Cybersicherheit für industrielle Netzwerke bei mehr als einer Person in Ihrer Organisation. Letztendlich spielt jeder in Ihrem Unternehmen eine entscheidende Rolle, wenn es um die industrielle Cybersicherheit und die erfolgreiche Umstellung älterer OT-Systeme auf Industrie 4.0 in einer Zukunft geht, in der alles mit dem Internet verbunden ist.

Meist gelesen

Museumsicherheit: Wie moderne Technologien und ganzheitliche Schutzkonzepte Kulturgüter vor neuen Bedrohungen schützen

Museen im Spannungsfeld: Sicherheit zwischen öffentlichem Auftrag, Raubfällen und neuen Bedrohungen

BASF eröffnet 2028 innovatives Gefahrenabwehrzentrum in Ludwigshafen: KI-Technologie für maximale Sicherheit am Standort

BASF stärkt Sicherheit: Neues Gefahrenabwehrzentrum in Ludwigshafen mit KI & Leitstelle ab 2028

Sicherheit für die Deutsche Bahn – Interview mit Britta Zur

Britta Zur hat zum 31. Oktober 2025 den Vorsitz der Geschäftsführung bei DB Sicherheit niedergelegt. Das Interview führte GIT SICHERHEIT im Frühjahr 2025.

Sichere Kommunikation ohne Sprachhürden: Funkwerk integriert KI-Übersetzer in Sicherheitsleitstellen

KI-Dolmetscher im Gefahrenmanagement: Echtzeit-Übersetzung & Protokollierung für sichere Kommunikation ohne Sprachbarrieren

GIT SICHERHEIT AWARD 2026 – Die Gewinner stehen fest!

GIT SICHERHEIT AWARD 2026: Die besten Sicherheitslösungen des Jahres – jetzt alle Gewinner im Überblick