Industrial Security für Maschinen und Anlagen

Criss Baumeister, Produktmanager bei Pilz, spricht im Interview mit GIT SICHERHEIT über das Berechtigungsmanagement und seine Bedeutung für die Industrial Security und Safety.

Beim Einsatz von Maschinen und Anlagen muss einerseits der Mensch vor Unfällen geschützt werden, andererseits gilt es immer mehr, die Maschinen und Anlagen selbst vor Manipulationen oder unberechtigten Zugriffen zu schützen. Gerade wenn es um Manipulation geht, hängen Safety und Industrial Security direkt miteinander zusammen. Denn eine Maschine, deren Sicherheitsvorrichtungen manipuliert werden, damit beispielsweise leichter Wartungsarbeiten durchgeführt werden können, büßt ihre Safety-Funktion ein. Es stellt sich somit die Frage, wie sich Maschinen und Anlagen sowohl safe als auch secure gestalten lassen. Dazu hat GIT SICHERHEIT Criss Baumeister, Product Management Operating and Monitoring and Tools bei der Pilz GmbH & Co. KG, interviewt.

GIT SICHERHEIT: Herr Baumeister, die Themen Safety und Security gehen bei Pilz Hand in Hand. Inwiefern bedingt Safety Security, wenn wir von Industrial Security sprechen?

Criss Baumeister: Bislang hat man Safety noch relativ getrennt betrachtet von der Security – Safety als klassischer Schutz des Menschen vor der Maschine und Security als Schutz der Produktivität. Ohne zu wissen, wer eine Anlage bzw. Maschine bedient und ob der- oder diejenige qualifiziert ist, lässt sich Safety jedoch nicht mehr von der Security trennen. Heute kann man sagen, dass die Security die Safety umschließt.

Kommen wir einmal konkret auf das Thema Security zu sprechen: Welche Arten von Manipulation gibt es und warum kommt es zu Manipulationen an Maschinen und Anlagen?

Criss Baumeister: Einfach gesprochen, kommt es deshalb häufig zu Manipulationen, weil es geht. Wenn wir uns das TOP-Prinzip anschauen – also technische, organisatorische und personenbezogene Maßnahmen –, dann wird auf organisatorischer Seite zwar darauf hingewiesen, was alles nicht erlaubt ist. Aber manche Menschen nutzen vorhandene Freiräume und Möglichkeiten aus, um daraus vermeintliche Vorteile zu ziehen. Man versucht es sich eben selbst einfacher zu machen. Aber das geht dann oft schief. Nicht selten ist es aber auch schlichtweg Neugier, ob man die Technik austricksen kann. Der Spieltrieb des Menschen ist tatsächlich sehr ausgeprägt.

Welche Möglichkeiten gibt es, der Manipulation durch die eigenen Mitarbeiter vorzubeugen – und welche Rolle kommt dem Berechtigungsmanagement dabei zu?

Criss Baumeister: Pilz setzt auf technische Lösungen, um Manipulationen vorzubeugen. Es sollen erst gar keine Anreize oder Möglichkeiten zur Manipulation vorhanden sein. Beispielsweise bieten wir smarte, schaltbare Schnittstellen, wie z. B. einen USB-Port, der nur mit einer bestimmten Berechtigung aktiviert werden kann. Letztendlich zielt das Berechtigungsmanagement allerdings nicht darauf ab, Dinge zu verhindern, sondern nur die Dinge anzubieten und anzuzeigen, mit denen qualifizierte und berechtigte Personen arbeiten dürfen.

So lässt sich in einem solchen Fall bereits von Haus aus ausschließen, dass jemand mit einem beliebigen USB-Stick an einer Maschine einen Schaden anrichten kann. Ziel ist, die Manipulation von vornherein auszuschließen. Damit adressieren wir zugegebenermaßen beim Thema Manipulationsschutz in der Regel aber nicht den Bediener, sondern die Personen, die in der Verantwortung stehen. Hier steht der „Haftungsschutz“ klar im Vordergrund. Wir sorgen sozusagen für ruhigen Schlaf.

Zudem bestätigen uns unsere Kunden, dass unsere RFID-Zugangsberechtigungssysteme für mehr Produktivität sorgen. So lässt sich z. B. einfach die Sprache umschalten und man muss sich keine langen Passwörter merken, die sonst wahrscheinlich doch irgendwo direkt neben die Tür geklebt werden. Der Umgang mit einem Transponder ist bequem sowie schnell und behindert nicht. Und was nicht behindert, wird von den Anwendern akzeptiert. Außerdem ist es einfacher, Menschen mit unterschiedlichen Qualifikationen, Sach- und Sprachkenntnissen in die Abläufe bei der Produktion einzubinden.

Unsere Lösungen zielen also gleichzeitig in zwei Richtungen: Auf der einen Seite vereinfachen wir technische Vorgänge und machen sie für die Nutzer leichter handhabbar bzw. simpler. Auf der anderen Seite stellen wir sicher, dass nur die Personen Berechtigungen erhalten, die die nötige Qualifikation und den entsprechenden Auftrag haben.

Sie haben das Thema „Vorgesetzte“ bereits angesprochen: Eine Studie des Instituts für Arbeitsschutz der DGUV verweist darauf, dass ein erheblicher Prozentsatz von Vorgesetzten über die Manipulationen Bescheid weiß und diese in gewissen Maßen „duldet“. Haben sie in diesem Bereich ähnliche Erfahrungen gemacht?

Criss Baumeister: Leider ja. Die Sensibilisierung geschieht dann jedoch sehr schnell, wenn etwas passiert ist. Wenn ich als Verantwortlicher Dinge weiß und ändere diese nicht, kann mir Vorsatz unterstellt werden. In diesem Fall bin ich persönlich haftbar, und Versicherungen werden sich weigern, den Schaden zu übernehmen.

Dann kommen wir doch einmal ganz konkret zum Pilz-Produktportfolio: Welche Systeme bietet Pilz seinen Kunden, um sowohl Safety als auch Industrial Security zu gewährleisten?

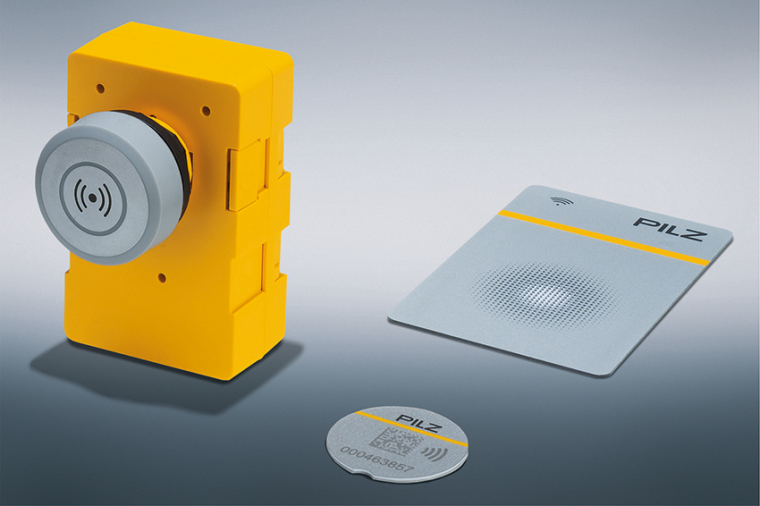

Criss Baumeister: Entscheidend ist, dass unser Identification and Access Management (I.A.M.) System mitwachsen kann. Z. B. haben wir das Zugangsberechtigungssystem PITreader basierend auf RFID-Technologie mit Transponder-Schlüsseln und ganz neu auch mit Transponder-Karten bzw. -Stickern, das insbesondere der Security bzw. der Zugangsberechtigung dient. Ein Human-Machine Interface (HMI) bspw. an einer Tür erleichtert Bedienung und Diagnose. Wenn auch noch das Thema Safety eine Rolle spielt, z. B. bei der sicheren Betriebsartenwahl, dann gilt es zudem noch einen Performance Level zu erfüllen. Im Verbund mit unseren Sicherheitssteuerungen bieten wir so ein komplettes Lösungspaket für Safety und Industrial Security.

Die Basis unseres Konzepts ist und bleibt aber immer die sichere Authentifikation. Die RFID-Reader selbst werden dafür über eine Software verwaltet, die ihrerseits die Anwender und deren Berechtigungen verwalten kann. Diese hat viele integrierte Funktionen, wie z. B. die Möglichkeit zur Umsetzung des Vier-Augen-Prinzips. D. h., dass ich mindestens zwei Schlüssel mit der gleichen Mindestberechtigung brauche, um kritischere Funktionen aktivieren zu können.

Somit ist der Transponder eigentlich ein kompletter Schlüsselbund, weil sich darüber das Management unterschiedlicher Funktionen an verschiedenen Anlagen realisieren lässt. Es ist also ein umfassendes Portfolio, das wir unseren Kunden liefern, da das Zugangsberechtigungssystem PITreader von Pilz eine sehr hohe Grundfunktionalität bietet. Das wird von unseren Kunden sehr geschätzt.

Und zum Abschluss würden wir natürlich gerne erfahren, wie Pilz die Themen Safety und Industrial Security in Zukunft weiterentwickelt.

Criss Baumeister: Wir befinden uns bei der Industrial Security momentan an und im direkten Umfeld der Maschine. D. h. wir haben z. B. eine Industrie-Firewall, unsere SecurityBridge. Sie überwacht in Automatisierungsnetzwerken die Kommunikation mit der Steuerung und kontrolliert den Datenfluss. Wir bei Pilz haben es uns auf die Fahnen geschrieben, dass wir im Rahmen der IEC 62443 Normenreihe über „Industrielle Kommunikationsnetze – IT-Sicherheit für Netze und Systeme“ unser Angebot für Industrial Security an der Maschine erweitern wollen – dazu zählen nicht nur technische Lösungen, sondern auch ein breites Dienstleistungs- und Schulungsangebot. Das sind Projekte, die wir uns bei Pilz auf die Agenda geschrieben haben.

„PITmode fusion“: Safety und Security in einem System

Für die Regelung der Zugangsberechtigung und die Betriebsartenwahl an der Maschine bietet Pilz das modular aufgebaute System PITmode fusion. Es besteht aus der Ausleseeinheit PITreader mit RFID-Technologie und integriertem Webserver sowie einer sicheren Auswerteeinheit Safe Evaluation Unit (SEU). Der modulare Aufbau macht die Integration in das Design bestehender Bedienpulte möglich. Nutzer erhalten auf ihrem RFID-Transponder, das kann ein Schlüssel, eine Karte oder ein Sticker sein, ihre individuelle Berechtigung entsprechend ihrer Qualifikation und Aufgabe. Die Identifikation mit dem Transponder erfolgt durch die Ausleseeinheit PITreader. Ist die entsprechende Berechtigung vorhanden, erhält der Anwender Zugang zum Prozess. Dasselbe funktioniert auch, wenn ein Servicemitarbeiter per Fernwartung auf eine Maschine zugreifen möchte: Erst wenn eine Person vor Ort die entsprechende Freigabe im System gibt, kann die Fernwartung beginnen. Betreiber erhöhen die Industrial Security, weil sie steuern, wer welche Berechtigung und damit Zugang zum Prozess erhält.

Business Partner

Pilz GmbH & Co. KGFelix-Wankel Str. 2

73760 Ostfildern

Deutschland

Meist gelesen

BASF eröffnet 2028 innovatives Gefahrenabwehrzentrum in Ludwigshafen: KI-Technologie für maximale Sicherheit am Standort

BASF stärkt Sicherheit: Neues Gefahrenabwehrzentrum in Ludwigshafen mit KI & Leitstelle ab 2028

Hybride Angriffe und Drohnen: Neue Bedrohungslage für Deutschlands Unternehmen und Kritische Infrastrukturen

Hybride Angriffe & Drohnen: Sicherheitsrisiken für Deutschland und seine Unternehmen und Kritische Infrastrukturen.

Sicherheit für die Deutsche Bahn – Interview mit Britta Zur

Britta Zur hat zum 31. Oktober 2025 den Vorsitz der Geschäftsführung bei DB Sicherheit niedergelegt. Das Interview führte GIT SICHERHEIT im Frühjahr 2025.

GIT SICHERHEIT AWARD 2026 – Die Gewinner stehen fest!

GIT SICHERHEIT AWARD 2026: Die besten Sicherheitslösungen des Jahres – jetzt alle Gewinner im Überblick

Videoüberwachung im Museum: Datenschutz und Kameraauswahl

Sicherheit für Kulturgüter ist - auch angesichts des Diebstahls im Pariser Louvre - ein wichtiges Thema. Von großer Bedeutung: die Überwachung mittels Videotechnik. Ein Beitrag darüber, was dabei zu beachten ist.