Krypto-Mining mit Malware. Hacker schürfen Millionenwerte

Um Unternehmensrechner mit Mining-Malware zu infizieren, greifen Cyberkriminelle inzwischen zu ausgefeilten Methoden und Techniken, die bislang eher im Kontext zielgerichteter Angr...

Um Unternehmensrechner mit Mining-Malware zu infizieren, greifen Cyberkriminelle inzwischen zu ausgefeilten Methoden und Techniken, die bislang eher im Kontext zielgerichteter Angriffe bekannt waren. So fand Kaspersky heraus, dass die erfolgreichste Gruppe im Jahr 2017 in nur sechs Monaten mindestens sieben Millionen US-Dollar erwirtschaften konnte. Laut den Cybersicherheitsexperten stiegen darüber hinaus die Angriffe von schädlichen Minern gegen Privatanwender und Unternehmen im vergangenen Jahr um 50 Prozent im Vergleich zum Jahr 2016.

Kryptowährungen haben schon viele Auf und Abs erlebt, doch im vergangenen Jahr hat die phänomenale Wertsteigerung des Bitcoin nicht nur die globale Wirtschaftsordnung, sondern auch die Cybersicherheitsbranche verändert. Der Grund: Cyberkriminelle nutzen zum Schürfen neuer Kryptomünzen jetzt Mining-Software, die ein ähnliches Modell der Monetarisierung wie Ransomware verfolgt. Anwender werden zwar nicht über die Zerstörung von Daten geschädigt, doch verharrt Mining-Malware unentdeckt längere Zeit auf den PCs ihrer Opfer, um deren Rechnerleistung auszubeuten. Bereits im September 2017 analysierte Kaspersky Lab, dass sich Miner weltweit stark ausbreiten, und prognostizierte deren Entwicklung.

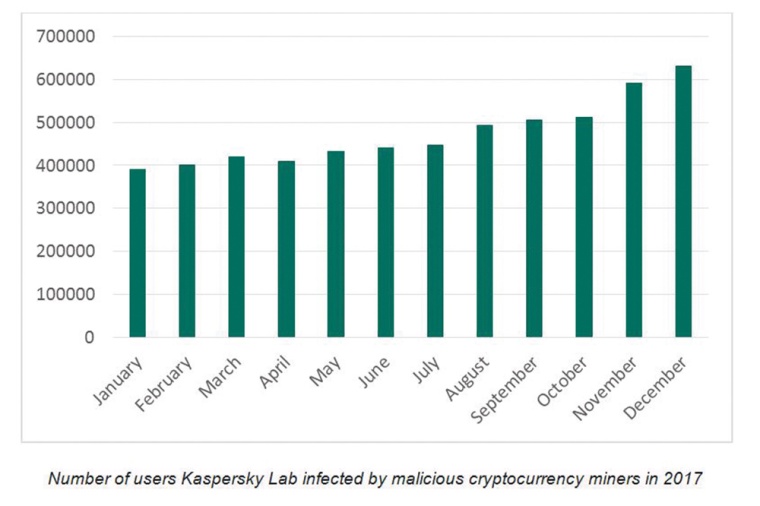

„Wir stellen fest, dass Ransomware wieder in den Hintergrund tritt und den Weg für Miner frei macht“, erklärt Anton Ivanov, Lead Malware Analyst bei Kaspersky Lab. „Das wird von unseren Zahlen bestätigt, die ein stetiges Wachstum der Miner im Verlauf des ganzen Jahres ausweisen. Und auch dadurch, dass Gruppen von Cyberkriminellen aktiv ihre Methoden verbessern und bereits begonnen haben, höherentwickelte Techniken bei der Verbreitung von Mining-Software einzusetzen. Diese Entwicklung kennen wir bereits, denn solche Tricks nutzten Hacker schon, als Ransomware noch boomte.“

Laut den Experten von Kaspersky Lab wurden im Jahr 2017 insgesamt 2,7 Millionen Anwender von schädlichen Minern angegriffen. Das entspricht gegenüber dem Vorjahr (1,87 Millionen) einem Anstieg um fast 50 Prozent.

Um die Rechner ihrer Opfer heimlich infizieren zu können, operierten die Cyberkriminellen mit Adware, gecrackten Spielen und Piraterie-Software. Eine weitere Infektionsmethode lief über einen speziellen Code, der auf infizierten Webseiten platziert war. So wurde der am weitesten verbreitete Miner CoinHive auf vielen populären Webseiten entdeckt.

Spezialisierte Bande

Die Experten von Kaspersky Lab konnten jetzt eine cyberkriminelle Bande ausmachen, die in ihr Arsenal für die Infektion mit Mining-Software Techniken aufgenommen hat, die man bisher von APTs (Advanced Persistent Threats) kannte. Sie verwendet hier erstmals Methoden der Prozess-Aushöhlung (Process Hollowing), die im Kontext von Mining-Angriffen noch neu sind, aber bei anderer Malware und zielgerichteten Attacken durch APT-Akteure bereits eingesetzt werden.

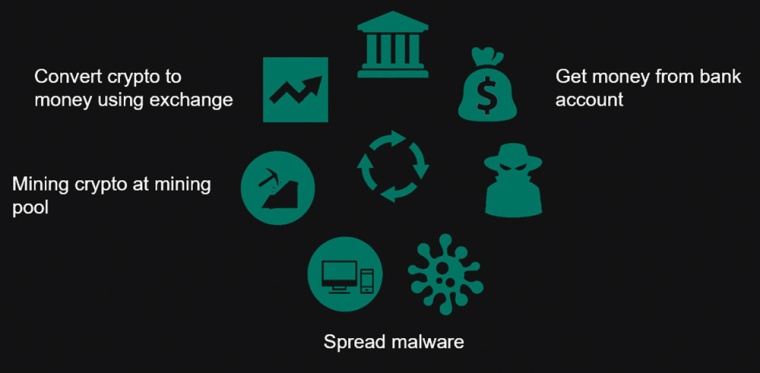

Die Angreifer gehen dabei wie folgt vor: die Opfer werden zum Download und zur Installation von Adware verleitet, die einen versteckten Installer für Mining-Software in sich trägt. Der Installer legt eine legitime Windows-Utility-Software ab, dessen Hauptzweck darin besteht, den eigentlichen Miner von einem entfernten Server herunterzuladen. Nach der Ausführung startet ein legitimer Systemprozess, dessen Code mit schädlichem Code überschrieben wird. Im Ergebnis operiert der Miner anschließend in der Maske eines legitimen Tasks. Damit kann der Nutzer den Schädling nicht als Mining-Infektion identifizieren. Auch Sicherheitslösungen haben Schwierigkeiten bei der Erkennung.

Bemerkenswert ist außerdem, wie es dieser neue Prozess schafft, nicht gelöscht zu werden. Versucht der Anwender ihn zu stoppen, kommt es zu einem Neustart des Systems. So gelingt es Cyberkriminellen, ihre Verweildauer im System der Opfer zu verlängern und dort lange produktiv zu operieren.

Laut den Kaspersky-Experten schürften die Akteure hinter diesen Attacken Einheiten der Kryptowährung Electroneum. Sie konnten so in der zweiten Hälfte des Jahres 2017 nahezu sieben Millionen US-Dollar erwirtschaften – eine Summe, die mit über Ransomware erzielten Einnahmen verglichen werden kann.

Schutz für Privatanwender und Unternehmen

Privatanwendern rät Kaspersky Lab Folgendes:

- nicht auf unbekannte Webseiten, verdächtige Banner oder Werbeanzeigen klicken;

- keine unbekannten Dateien von unsicheren Quellen herunterladen und öffnen;

- eine verlässliche Sicherheitslösung wie Kaspersky Internet Security installieren. Sie erkennt alle potenziellen Gefahren und schützt damit auch vor schädlicher Mining-Software.

Unternehmen empfiehlt Kaspersky Lab folgende Maßnahmen:

- regelmäßige Durchführung von Sicherheits-Audits;

- Installation von Sicherheitslösungen, möglichst auf allen Workstations und Servern. Die Lösungen müssen regelmäßig aktualisiert werden. Kaspersky Lab hat hier die Lösung Kaspersky Endpoint Security for Business im Portfolio.

Business Partner

Kaspersky Labs GmbHDespag-Straße 3

85055 Ingolstadt

Deutschland

Meist gelesen

Hybride Angriffe und Drohnen: Neue Bedrohungslage für Deutschlands Unternehmen und Kritische Infrastrukturen

Hybride Angriffe & Drohnen: Sicherheitsrisiken für Deutschland und seine Unternehmen und Kritische Infrastrukturen.

Videoüberwachung im Museum: Datenschutz und Kameraauswahl

Sicherheit für Kulturgüter ist - auch angesichts des Diebstahls im Pariser Louvre - ein wichtiges Thema. Von großer Bedeutung: die Überwachung mittels Videotechnik. Ein Beitrag darüber, was dabei zu beachten ist.

Museumsicherheit: Wie moderne Technologien und ganzheitliche Schutzkonzepte Kulturgüter vor neuen Bedrohungen schützen

Museen im Spannungsfeld: Sicherheit zwischen öffentlichem Auftrag, Raubfällen und neuen Bedrohungen

Airbus Defence and Space: Sicherheit als strategischer Pfeiler für Europas Verteidigungsfähigkeit

Airbus Defence and Space schützt mit modernen Sicherheits- und Cyberlösungen Standorte, Technologien und Mitarbeitende – und stärkt so Europas Resilienz in unsicheren Zeiten

Neubau der JVA Münster: BLB NRW setzt neue Maßstäbe für Sicherheit, Resozialisierung und moderne Haftanstalten

Neubau der JVA Münster: Moderne Haftanstalt mit Fokus auf Sicherheit, Resozialisierung und Humanität