Sicherer Anker Hardware-Sicherheitsmodule: Informationssicherheit durch Kryptografie

Die Bedeutung der Informationssicherheit ist im klassischen IT-Sektor seit langem anerkannt. Eigenschaften wie Vertraulichkeit, Integritätsschutz, Authentizität und Nachweisbarkeit...

Die Bedeutung der Informationssicherheit ist im klassischen IT-Sektor seit langem anerkannt. Eigenschaften wie Vertraulichkeit, Integritätsschutz, Authentizität und Nachweisbarkeit, sind essenziell zur Umsetzung der Informationssicherheit. Die Informationssicherheit umfasst den Schutz von Informationen beliebiger Art vor unbefugter Weitergabe oder Manipulation. Die Kryptografie, als ein Teilgebiet der Mathematik, bietet standardisierte Lösungen für Algorithmen und Verfahren, die diese Informationssicherheit ermöglichen.

Die Digitalisierung von Geschäftsprozessen führt heute zu neuen Produkten und Dienstleistungen auf dem Markt. Pay-per-Use und die damit eng verbundene Vermietung oder Überlassung von Teilkomponenten an Verbraucher, erfordert nun neue Schutzmechanismen am Einsatzort. Zur Unterstützung dieser neuen Geschäftsprozesse wird der physische Schutz von kritischen Systemparametern, wie Schlüsselmaterial, Passwörter, Konfigurationsparameter und Ereignisprotokolle, an beliebigen Orten notwendig.

Seit Mitte der 70er Jahre beschäftigt sich das National Institute of Standards and Technology (NIST) mit der Standardisierung von kryptografischen Algorithmen und Verfahren. Mitte der 90er Jahre befasst sich das Institut erstmals mit kryptografischen Modulen. Der Sicherheitsstandard für diese Module wurde als Federal Information Processing Standard (FIPS) 140 publiziert. Der Standard gliedert alle Anforderungen in elf verschiedene Kategorien und ermöglicht eine Klassifizierung ihrer Sicherheit in vier Sicherheitsstufen. Mit zunehmender Stufe steigt auch die Sicherheit der Lösung. FIPS 140-3 ist inzwischen in seiner dritten Generation veröffentlicht und zuletzt stark mit ISO 19790:2012 verschmolzen.

Sicherheitsmodule, die nach diesem Standard zertifiziert werden, haben zunächst die Aufgabe, die in einem System oder Produkt kritischen Parameter, vor unautorisiertem Zugriff oder Modifikation zu schützen. Eine weitere wesentliche Aufgabe ist jedoch auch die Bereitstellung von Sicherheitsfunktionen, wie Verschlüsselung, Authentisierung oder Protokollierung von Ereignissen. Zur Umsetzung dieser Aufgaben sind standardisierte kryptografische Algorithmen und Verfahren mit einer zum Zulassungszeitpunkt angemessen hohen Schlüsselstärke einzusetzen. Derzeit empfehlen die Regulierungsbehörden eine Schlüsselstärke von 112 bit.

Physischer Zugriffsschutz

Das Hardware-Sicherheitsmodul (HSM) ist ein kryptografisches Sicherheitsmodul, welches neben verfahrenstechnischen Mechanismen und Algorithmen auch physischen Zugriffsschutz für konkrete Bereiche des Moduls gewährleistet. HSM werden in der Regel nach der Stufe 3 oder höher von NIST akkreditierten Prüflaboratorien zertifiziert. Aufgrund international anerkannter Regeln, akkreditiert auch das Bundesamt für Sicherheit in der Informationstechnik (BSI) in Deutschland solche Prüflabore. Das BSI zertifiziert jedoch auch Schutzprofile nach Common Criteria für konkrete Ausprägungungen eines HSMs, z. B. für Smart Meter Gateways.

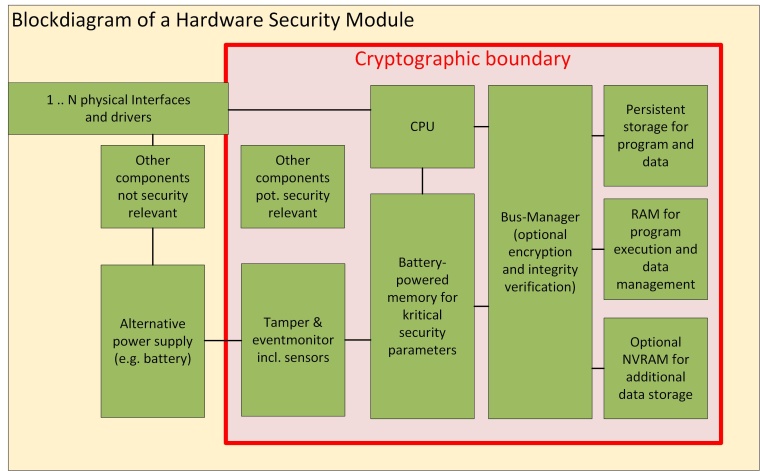

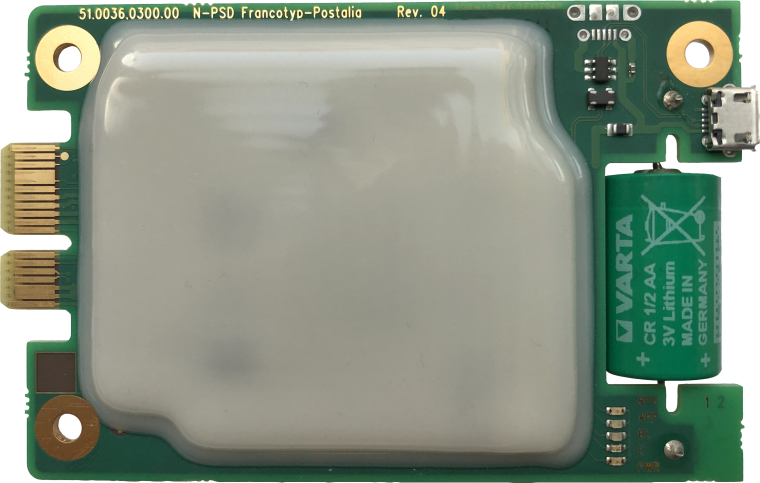

Für jedes HSM ist ein kryptografischer Sicherheitsbereich zu definieren (s. Abb. 1, rot). Alle Elemente innerhalb dieses Bereichs sind durch die Funktionsweise und Bauart des HSMs geschützt. Elemente außerhalb des Bereichs sind nicht geschützt, können für die Funktion relevant sein, gefährden jedoch bei Manipulation nicht die Sicherheit. Im Sicherheitsbereich des HSMs übernimmt regulär ein Rechensystem aus CPU und Speichereinheiten die Umsetzung der Dienste und Algorithmen. Hier können diskret aufgebaute, aber auch System-on-Chip (SoC) Komponenten zum Einsatz kommen. Je nach konkretem Aufbau des HSMs sind Sensoren zur Erkennung von Manipulationen so integriert, dass bei Manipulation unverschlüsselte kritische Systemparameter aktiv gelöscht werden. Dies muss auch ohne eine von außen angeschlossene Energiequelle möglich sein. Eine häufige Anordnung basiert auf einem kleinen Schlüsselspeicher für einen Masterkey. SoC-Lösungen haben diese oft im Chip integriert. Der Masterkey wird genutzt, um andere Schlüssel verschlüsselt abzulegen. Letztere müssen, im Falle einer Manipulation, nicht explizit gelöscht werden.

Das Löschen von Sicherheitsparametern kann durch Unterbrechung einer Energieversorgung an Speicherelementen (z. B. Embedded Multichip Module) oder auch durch vollständige Zerstörung des Speichers (z. B. bei Smartcards) erfolgen. Die im HSM verbauten Sensoren überwachen dabei mindestens Spannung und Temperatur des HSMs. Höherwertige Module überwachen weitere physikalische Eigenschaften des umgebenden Wellen- und Energiespektrums. Oft sind größere HSM gegen Schleifen und Bohren mit geeigneten Detektoren ausgestattet.

Im Gehäuse oder vergossen

HSM sind von einem Gehäuse umgeben oder vergossen. Sie müssen blickdicht im visuellen Lichtspektrum sein und dürfen an keiner Seite Löcher oder andere Zugänge in den Sicherheitsbereich aufweisen. Alle Zugänge zum Sicherheitsbereich werden während der Zulassung kritisch überprüft. Neben dem physischen Schutz kann ein HSM alternativ oder zusätzlich die gespeicherten Informationen (Programme, Daten, Protokolle, Schlüssel, Zertifikate) verschlüsselt integritätsgeschützt speichern und verarbeiten. Spezielle Hardware ermöglicht heute eine automatische Verschlüsselung beim Lesen und Schreiben auf Speicherzellen mit schnellen symmetrischen Algorithmen wie AES (Advanced Encryption Standard) und HMAC (Keyed Hash Message Authentication Code). Auf diese Weise können Vertraulichkeit und Integrität gewährleistet werden.

Software-Sicherheitsmodule und HSM implementieren ihre Funktionen als Dienste in Form einer Finite State Machine (FSM). Die Überprüfung dieser Umsetzung, sowohl die korrekte Unterscheidung, als auch die Behandlung von Fehler- und Betriebszuständen, ist von besonderer Bedeutung. Die korrekte Funktionsweise aller kryptografischen Algorithmen und Verfahren sowie die Betriebsarten und Schlüsselstärken werden explizit in Algorithmentests vorab im Cryptographic Algorithm and Validation Program (CAVP) überprüft und deren Zertifikate veröffentlicht. Die Zertifizierung der Gesamtfunktionalität folgt dem Cryptographic Module Validation Program (CMVP) und endet mit der Veröffentlichung eines Zertifikats. Alle Zertifikate, u.a. die Security Policy der Hersteller, sind auf der Homepage des NIST auffindbar (https://csrc.nist.gov).

Rezertifizierung sämtlicher Änderungen

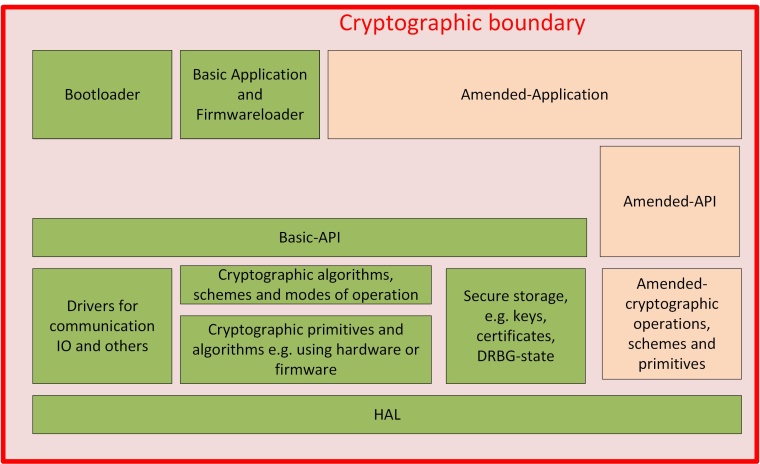

Die Zertifizierung eines HSMs umfasst die Hardware und Software. Folglich erfordern sämtliche Änderungen an diesen Komponenten eine Rezertifizierung. Aufgrund der Beteiligung von Prüflabor und Akkreditierungsstelle ist das ein aufwendiger und kostenintensiver Prozess. Daher haben viele HSM-Hersteller ihre Architektur modular entworfen, um die Wiederverwendbarkeit von Teilkomponenten zu erhöhen und die Zertifizierungsaufwände zu reduzieren. Zunächst wird das HSM mit einer Basisfunktionalität zertifiziert. Diese Basisfunktionalität stellt wesentliche kryptografische Grundfunktionen bereit und ermöglicht das sichere Nachladen weiterer Funktionalität mittels Firmware. Die nachgeladene Firmware ist vom Hersteller signiert. Das HSM kann beim Laden sowie nachfolgend bei jedem Start die Authentizität und Integrität der nachgeladenen Firmware verifizieren. Somit wird die Einbringung von Schadsoftware verhindert. Der Prozess ist auch als „secure boot“ bekannt. Aus nachvollziehbaren und formalen Gründen muss die nachgeladene Firmware ebenfalls einer Prüfung unterzogen werden.

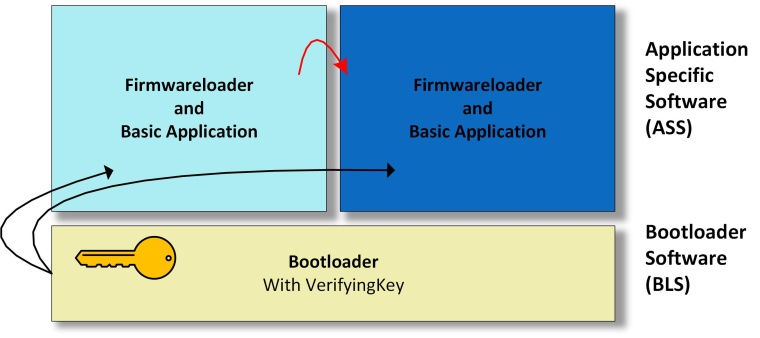

Abbildung 3 zeigt beispielhaft die Modularisierung einer Firmware auf einem HSM, für die das HSM ein erstes Zertifikat bekam. In dieser Betriebsart übernimmt der Bootloader die Kontrolle beim Start und verifiziert zunächst die Signatur der Basisfirmware (grün dargestellt). Nachdem dies erfolgreich war, wird die Basisanwendung gestartet. Diese ermöglicht die Nutzung einiger Basisdienste und zusätzlich auch eines Dienstes zum Nachladen einer zweiten Firmware. Die zweite Firmware (orange dargestellt) erweitert die Dienste des HSMs. Auf diese Weise können der Funktionsumfang eines HSMs erweitert oder bestehende Funktionen korrigiert werden. Alternativ wird in Abbildung 3 dargestellt, dass nur der Bootloader eine Zertifizierung erhielt.

Verwaltung aller sicherheitsrelevanter Informationen

Das HSM wird in diversen Systemen als sicherer Anker oder Trusted Root eingebaut und verwaltet alle sicherheitsrelevanten Informationen. Dabei werden die Identität des betreibenden Systems und die des HSMs eindeutig aneinandergebunden, um unautorisiertes Auswechseln zu unterbinden. Je nach Einsatzgebiet und Bedarf können HSM spezielle Dienste implementieren, die eine kryptografische Funktion an ein Ereignis bindet oder einfach auf Anfrage bereitstellt.

HSM können eingesetzt werden, um nachweisbare Zeitstempel als Belege von Ereignissen zu erzeugen (wie in der Kassensicherungsverordnung zur Aufzeichnung von Geschäftsverkehr oder beim Protokollieren von nachweisbaren Ereignissen gefordert). Grundsätzlich können HSM auch als sicheres Medium zur Verwaltung von Schlüsseln und Stammzertifikaten in Gateway-Servern oder in industriellen IoT-Clients eingesetzt werden. Sie erhöhen die physische Sicherheit am Betriebsort, schaffen zusätzliches Vertrauen in das Gesamtsystem und generieren einen Mehrwert.

Sicherheitsstufen eines HSMs nach FIPS 140

- Stufe 1: Sehr geringe Sicherheitsanforderungen, jedoch Schutz mindestens eines kritischen Parameters und Bereitstellung einer Sicherheitsfunktion z. B. Signaturgenerierung mit RSA 2048 bit.

- Stufe 2: Erfordert zusätzlich rollenbasierte Authentifizierung. Ausführbarer Code, keine Debug Schnittstelle, kryptografische Prüfsumme über Software. Einsatz von Siegeln.

- Stufe 3: Zusätzlicher Schutz vor physischer Manipulation. Erkannte Manipulationsversuche müssen zum Löschen von kritischen Systemparametern führen. Identitätsbasierte Autorisierung und logische Trennung von Schnittstellen für Daten, Status, Steuerungs-informationen

- Stufe 4: Enthält erweiterten Manipulationsschutz. Funktionsfähigkeit unter verschiedenen Umgebungseinflüssen, wie Temperatur und Spannung, muss gewährleistet sein

Business Partner

FP Inovolabs GmbHPrenzlauer Promenade 28

13089 Berlin

Deutschland

Meist gelesen

Neubau der JVA Münster: BLB NRW setzt neue Maßstäbe für Sicherheit, Resozialisierung und moderne Haftanstalten

Neubau der JVA Münster: Moderne Haftanstalt mit Fokus auf Sicherheit, Resozialisierung und Humanität

Videoüberwachung im Museum: Datenschutz und Kameraauswahl

Sicherheit für Kulturgüter ist - auch angesichts des Diebstahls im Pariser Louvre - ein wichtiges Thema. Von großer Bedeutung: die Überwachung mittels Videotechnik. Ein Beitrag darüber, was dabei zu beachten ist.

Hybride Angriffe und Drohnen: Neue Bedrohungslage für Deutschlands Unternehmen und Kritische Infrastrukturen

Hybride Angriffe & Drohnen: Sicherheitsrisiken für Deutschland und seine Unternehmen und Kritische Infrastrukturen.

Sicherheit im Ernstfall: Wie Unternehmen mit strategischem Personenschutz und Amokprävention Verantwortung übernehmen

Personenschutz & Amokprävention: Strategische Konzepte, Training & Verantwortung für Unternehmenssicherheit

BASF eröffnet 2028 innovatives Gefahrenabwehrzentrum in Ludwigshafen: KI-Technologie für maximale Sicherheit am Standort

BASF stärkt Sicherheit: Neues Gefahrenabwehrzentrum in Ludwigshafen mit KI & Leitstelle ab 2028