Sicherheitslücken schließen: Zum Management privilegierter Nutzerkonten

Bereits im Jahr 2011 veröffentlichte das renommierte Ponemon-Institut eine Studie, in welcher das Management privilegierter Benutzer und deren Zugriffe auf Betriebssysteme, Anwendu...

Bereits im Jahr 2011 veröffentlichte das renommierte Ponemon-Institut eine Studie, in welcher das Management privilegierter Benutzer und deren Zugriffe auf Betriebssysteme, Anwendungen und Datenbanken als eine der zentralen Herausforderungen in der IT benannt wurden. Zur Problemlösung haben sich mehrere parallele Ansätze entwickelt.

Die Autoren der Ponemon-Studie zum Management privilegierter Nutzer und deren Zugriffsberechtigungen wiesen insbesondere auf zwei Punkte hin: Zum einen führt der ausbleibende Widerruf privilegierter Zugänge nach einem Rollenwechsel des Mitarbeiters zwangsläufig zu einer Verbreitung von technischen Kompetenzen und IT-Berechtigungen, obwohl diese nur bestimmten Rollen vorbehalten sein dürften. Zum anderen verantwortet der IT-Betrieb in erster Linie lediglich die Zuweisung, Verwaltung und Steuerung von privilegierten Benutzerzugriffen - aber eben nicht deren Entzug. Die Re-Zertifizierung der Rechte auf Ebene der Geschäftseinheiten konzentriert sich jedoch auf am häufigsten angewandten Funktionen des betrieblichen Ablaufs und nicht auf Sonderaufgaben.

IT-Manager stehen also vielschichtigen Herausforderungen gegenüber. Dementsprechend haben sich mehrere parallele Ansätze zur Problemlösung entwickelt. Diese Lösungen werden allgemein unter den Abkürzungen PIM (Privileged Identity Management: Fokus auf Verwaltung der Identitäten/Personen mit Privilegien), PUM (Privileged User/Account Management: Fokus auf Verwaltung der „Konten" mit hohen Privilegien ) oder PAM (Privileged Access Management: Fokus auf Verwaltung der Zugriffe mittels privilegierter Konten) zusammengefasst.

Höchstmaß an Sicherheit durch Vault-Lösungen

Wichtige Daten und Information in physischer Form werden oft in einem Schließfach oder Safe untergebracht. Nur wenige Personen kennen den Code oder besitzen einen Schlüssel, um diesen zu öffnen. Die optimierte Variante erhöht die Sicherheit durch Schließfächer im Inneren des Tresors.

Damit ist zwar vielen Benutzern der Zugang zum Tresor gewährt, der Schlüssel zu den einzelnen Schließfächern wird jedoch zusätzlich benötigt. Viele bewährte Lösungen setzen auf derartige zentrale Safe-/Schließfach-Technologien (oder Englisch: Vault). Aber genauso wie ein Gebäude die Last eines schweren Tresorraums tragen und jemand für die Beantragung und die Verwaltung der Schlüssel zuständig sein muss, bedingen die Vault-Lösungen eine stabile und hochverfügbare Infrastruktur sowie ein umfassendes Account- Management.

An Identity-Management angelehnte Systeme

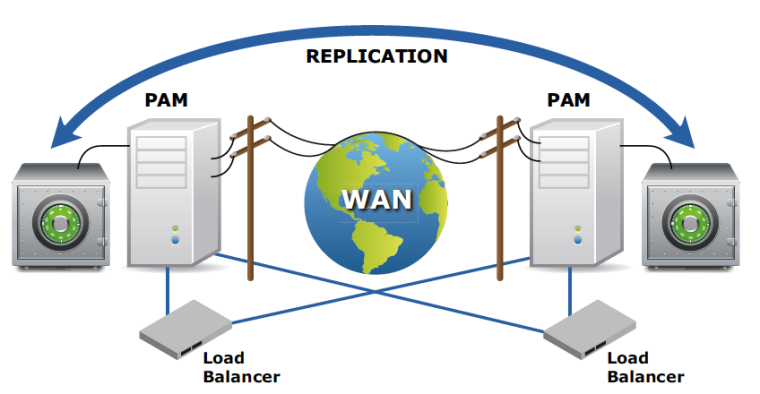

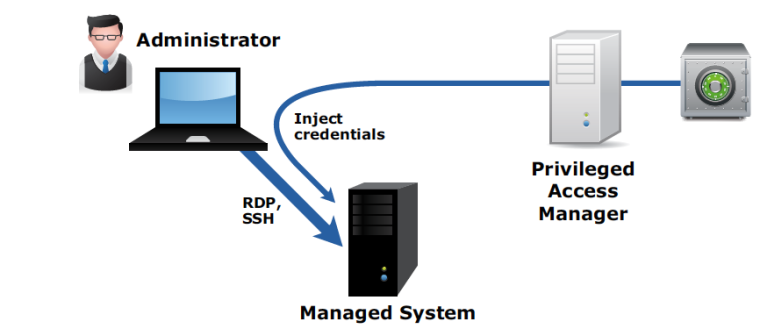

Der Hitachi Privileged Access Manager (HiPAM), welcher sich eng an deren Identity Management-Lösung anlehnt, stellt eine weitere Lösungsmöglichkeit dar. Funktional vergleichbar mit Suite-Lösungen anderer Hersteller zeichnet sich der Ansatz dieses Produktes durch umfassende Workflow-Unterstützung und On-Demand-Antrag/-Zuweisung von Berechtigungen aus. Mit dem parallelen Betrieb von mindestens zwei (voneinander entfernten) Serverinstanzen, die sich auf einfache Art untereinander verbinden, bildet die Anwendung selbständig einen ausfallsicheren redundanten Cluster. Dadurch entfällt die Notwendigkeit, eine dedizierte hochsichere Datenbank zu etablieren.

Fazit

Nur eine ganzheitliche Betrachtung ermöglicht eine wirklich durchgängige Lösung des Problemfeldes. Folgerichtig kombinieren heutige Suite-Lösungen fast durchgehend die drei Spezialgebiete PIM, PAM und PUM. Die Erfahrung der letzten Jahre zeigt zwar, dass die Implementierung dieser Tools einen erheblichen Aufwand bei Planung, Prozess-Umsetzung und Konfiguration erfordert. Durch den Einsatz eines integrierten Identity- Management-Workflows für bedarfsgerechte Anforderungen und Genehmigungen und die Möglichkeit zur spontanen Erhöhung der Privilegien für Benutzer entstehen jedoch andererseits erhebliche Mehrwerte für den Kunden. Dies zeigen zumindest die Praxiserfahrungen der accessec- Spezialisten. Nicht zuletzt gilt es, insbesondere die Nutzerfreundlichkeit in den Fokus zu rücken: Denn jedes komplexe und schwer zu bedienende System motiviert die Anwender, die Benutzung der Software zu umgehen und damit die Sicherheitsvorkehrungen zu untergraben.

Business Partner

accessec GmbHMarktstr. 47-49

64401 Groß-Bieberau

Deutschland

Meist gelesen

Sicherheit im Ernstfall: Wie Unternehmen mit strategischem Personenschutz und Amokprävention Verantwortung übernehmen

Personenschutz & Amokprävention: Strategische Konzepte, Training & Verantwortung für Unternehmenssicherheit

Videoüberwachung im Museum: Datenschutz und Kameraauswahl

Sicherheit für Kulturgüter ist - auch angesichts des Diebstahls im Pariser Louvre - ein wichtiges Thema. Von großer Bedeutung: die Überwachung mittels Videotechnik. Ein Beitrag darüber, was dabei zu beachten ist.

GIT SICHERHEIT AWARD 2026 – Die Gewinner stehen fest!

GIT SICHERHEIT AWARD 2026: Die besten Sicherheitslösungen des Jahres – jetzt alle Gewinner im Überblick

Hybride Angriffe und Drohnen: Neue Bedrohungslage für Deutschlands Unternehmen und Kritische Infrastrukturen

Hybride Angriffe & Drohnen: Sicherheitsrisiken für Deutschland und seine Unternehmen und Kritische Infrastrukturen.

BASF eröffnet 2028 innovatives Gefahrenabwehrzentrum in Ludwigshafen: KI-Technologie für maximale Sicherheit am Standort

BASF stärkt Sicherheit: Neues Gefahrenabwehrzentrum in Ludwigshafen mit KI & Leitstelle ab 2028