VfS: Systemhärtung - 30 Jahre Sicherheitskonzepte – alte und neue Aufgaben

30 JAHRE GIT SICHERHEIT FEATURE - So war das damals. Vor 30 Jahren, da kam nach der Ausarbeitung eines Sicherheitskonzepts fast mit hundertprozentiger Wahrscheinlichkeit erst die Frage nach den Kosten - und dann die Aufforderung zur Ermittlung des Business Case.

Da aber bei den Sicherheitskonzepten nur selten die Betriebsabläufe berücksichtigt wurden, das Thema Betriebsunterbrechung völlig unbekannt und Sicherheit als lästiges Übel verschrien war, gab es am Ende der Diskussion fast immer eine Aufforderung, die da hieß: „Geht das nicht auch einfacher und damit preiswerter, billiger?“

Wir bleiben der Rückblende. Denn dieses „Billiger!“ schließlich führte zu Kompromissen, die den Anspruch an ein Sicherheitskonzept nur selten gerecht wurden. Erschwerend kam hinzu, dass Bauherr und Betreiber oder Nutzer meist nicht identisch waren, aber bezüglich der Sicherheit völlig unterschiedliche Anforderungen stellten. Der Bauherr wollte möglichst preiswert bauen und der Nutzer stellte meist höhere Erwartungen an die Sicherheit. Das führte dazu, dass erst nach Vorgaben der Bauherren möglichst wenig und preiswerte Sicherheitstechnik installiert wurde und diese dann im Interesse des Nutzers erweitert wurde. Leider waren dann optimale Lösungen nicht immer umsetzbar und es mussten Kompromisse eingegangen werden, die dann auch häufig teurer waren, als wenn man dies bereits in der Bauphase berücksichtigt wurde.

Als Beispiel sei hier exemplarisch das Nachrüsten von einer Zutrittskontrollanlage mit Ausweisleser, Sprechanlage, Videoüberwachung und Vereinzelungsanlage einschließlich Verkabelung genannt. Hier entstehen beim Nachrüsten erhebliche Mehrkosten gegenüber einer Installation in der Bauphase. Weiterhin wurden die Sicherheitsdienstleistung durch externe Dienstleister erbracht, die meist nach der Installation der Sicherheitstechnik beauftragt wurden. Damit hatten diese keinen Einfluss auf die installierte Technik. Das führte dann wiederum auch zu Kompromissen. Ein Beispiel dafür ist die Überwachung durch Videotechnik oder Bestreifung genannt.

Betriebsunterbrechung: Risiko erkannt

Mittlerweile hat man das Risiko der Betriebsunterbrechung und der damit verbundenen Gefahren in fast allen Bereichen, seien es Industrie, Dienstleistung oder auch Gesundheitswesen als das größte aller möglichen Risiken eingestuft. Mit dieser Einschätzung reifte auch die Erkenntnis, dass zur Vermeidung von Betriebsunterbrechungen eine qualifizierte Sicherheitsanalyse und daraus resultierend ein individuelles Sicherheitskonzept erforderlich ist. Damit wird die Sicherheitstechnik ein wichtiger Bestandteil zur Absicherung der Geschäftsprozesse. Dies wird sicherlich auch weiterhin so bleiben.

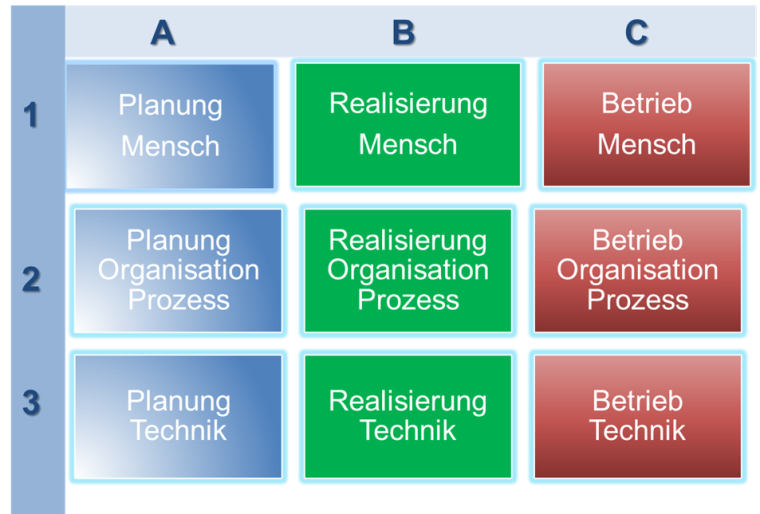

Was sich verändern wird, sind die Angriffsvektoren – und darauf müssen wir uns einstellen. Aktuell haben wir bereits massiv steigende Angriffe über die Netzwerke und mit steigender Vernetzung der Geräte steigen auch hier die Angriffsmöglichkeiten und Risiken. Wir werden uns zukünftig stärker mit der Systemhärtung beschäftigen müssen und dies auf den Ebenen der Technik, der Organisation und den Menschen. Dies ist über den gesamten Lebenszyklus des Objektes von der Planung über die Errichtung bis zum Betrieb erforderlich.

Systemhärtung erforderlich

Dabei geht es um komplexe Anforderungen, die in den Unternehmen alle Organisationseinheiten betreffen und an vielen Stellen ein massives Umdenken erfordern. Das gilt für die Mitarbeiter genauso wie für Vorstände und Geschäftsleitung. Das Berechtigungsmanagement gewinnt an Bedeutung, oder besser gesagt, ohne Berechtigungsmanagement ist eine Systemhärtung nicht machbar. Wer darf wann was? Dafür ist es erforderlich, dass ich die Betriebsabläufe kenne und im Rahmen der definierten Prozessabläufe dann das Sicherheitskonzept festlege. Erst danach wird ermittelt, mit welcher Technik dies umsetzbar ist. Dann wird es möglich sein, dass die Sicherheitstechnik die Betriebsabläufe unterstützt und bei den Mitarbeitern als sinnvolles Hilfsmittel und nicht als lästiges Übel angesehen

wird.

Nehmen wir als Beispiel eine Transporttür, die von den Mitarbeitern meist mit vollen Händen passiert wird. Eine manuell zu öffnende Tür mit mechanischer Verriegelung durch Schlüssel wird nach kürzester Zeit durch einen Keil blockiert werden und stellt eine Lücke im Sicherheitskonzept dar. Versehe ich aber die Tür mit einem berührungslosen Zutrittskontrollleser und automatischem Türöffner, sodass der Mitarbeiter diese passieren kann, ohne die mitgeführten Gegenstände aus der Hand zu legen, dann wird diese Tür nicht durch Keile blockiert werden und es entsteht keine Sicherheitslücke. Dies ist nur ein einfaches Beispiel für viele, viele individuelle Anforderungen bzw. Lösungen. Es zeigt aber deutlich die Komplexität auch einfacher Anforderungen für einen umfassenden Schutz.

Anforderungen an die Systemhärtung

- Hinter den einzelnen Modulen in dieser Grafik verbergen sich umfangreiche Maßnahmen, die nur in ihrer Gesamtheit eine Systemhärtung ermöglichen, die den aktuellen und zukünftigen Angriffen erfolgreich widerstehen können.

- Speziell die Cyberangriffe werden zunehmen und immer kreativer durchgeführt. Hier müssen wir erreichen, dass alle Sicherheitslücken der Systeme früh erkannt und geschlossen werden. Das dafür erforderliche Patchmanagement ist ein gutes Beispiel für aktuelle zukünftige Herausforderungen, da dies in den meisten Unternehmen, speziell im Mittelstand, heute noch nicht als Problem erkannt wurde – geschweige denn, dass Maßnahmen getroffen wurden um hier Sicherheitslücken zu schließen.

- Digitalisierung und Vernetzung schaffen in allen Bereichen neue Möglichkeiten, aber auch neue Risiken und das in immer kürzeren Zyklen. Dies kann man gut finden oder nicht – nur ändern werden wir es nicht können. Wir sind gefordert, uns diesen Entwicklungen anzupassen.

Business Partner

VfS Verband f. Sicherheitstechnik e.V.Eulenkrugstr. 7

22359 Hamburg

Deutschland

Meist gelesen

Videoüberwachung im Museum: Datenschutz und Kameraauswahl

Sicherheit für Kulturgüter ist - auch angesichts des Diebstahls im Pariser Louvre - ein wichtiges Thema. Von großer Bedeutung: die Überwachung mittels Videotechnik. Ein Beitrag darüber, was dabei zu beachten ist.

Sicherheit für die Deutsche Bahn – Interview mit Britta Zur

Britta Zur hat zum 31. Oktober 2025 den Vorsitz der Geschäftsführung bei DB Sicherheit niedergelegt. Das Interview führte GIT SICHERHEIT im Frühjahr 2025.

BASF eröffnet 2028 innovatives Gefahrenabwehrzentrum in Ludwigshafen: KI-Technologie für maximale Sicherheit am Standort

BASF stärkt Sicherheit: Neues Gefahrenabwehrzentrum in Ludwigshafen mit KI & Leitstelle ab 2028

Sicherheit im Ernstfall: Wie Unternehmen mit strategischem Personenschutz und Amokprävention Verantwortung übernehmen

Personenschutz & Amokprävention: Strategische Konzepte, Training & Verantwortung für Unternehmenssicherheit

Hybride Angriffe und Drohnen: Neue Bedrohungslage für Deutschlands Unternehmen und Kritische Infrastrukturen

Hybride Angriffe & Drohnen: Sicherheitsrisiken für Deutschland und seine Unternehmen und Kritische Infrastrukturen.