Kaspersky: ICS-Computer von neuer Spyware-Kampagne betroffen

Die Malware „PseudoManuscrypt“ weist Ähnlichkeiten zur „Manuscrypt“-Malware der Advanced Persistent Threat (APT)-Gruppe Lazarus auf. Sie ist mit fortschrittlichen Spionagefunktionen ausgestattet und wurde bisher bei Angriffen auf Regierungsorganisationen und industrielle Kontrollsysteme (ICS) entdeckt.

Industrieunternehmen gehören zu den begehrtesten Zielen von Cyberkriminellen – sowohl aus finanziellen Gründen als auch, weil sie viele Informationen zu bieten haben. So zeigten dieses Jahr APT-Gruppen wie Lazarus und APT41 reges Interesse an Industrieunternehmen. Bei der Untersuchung einer Reihe von Angriffen fanden die Experten von Kaspersky eine neue Malware, die gewisse Ähnlichkeiten mit der Malware Manuscrypt von Lazarus aufweist, die während der ThreatNeedle-Kampagne dieser Gruppe gegen die Verteidigungsindustrie eingesetzt wurde. Der Name PseudoManuscrypt basiert deshalb auf der Ähnlichkeit der beiden Kampagnen.

PseudoManuscrypt wird zunächst über gefälschte Installationsarchive für raubkopierte Software auf die Systeme der Zielpersonen heruntergeladen, von denen einige für ICS-spezifische Raubkopien bestimmt sind. Diese gefälschten Installationsprogramme werden wohl über eine Malware-as-a-Service-Plattform (MaaS) angeboten, allerdings wurde in einigen Fällen PseudoManuscrypt auch über das berüchtigte Glupteba-Botnet installiert. Nach der Erstinfektion folgt eine komplizierte Infektionskette, über die vermutlich dann das schädliche Hauptmodul heruntergeladen wird.

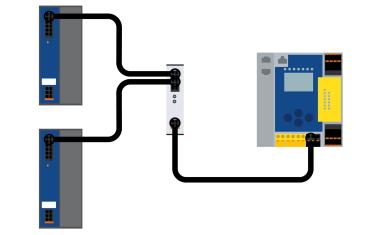

Die Experten konnten zwei Varianten dieses Moduls identifizieren, die beide fortschrittliche Spyware-Funktionen haben – einschließlich der Protokollierung von Tastatureingaben, dem Kopieren von Daten aus der Zwischenablage, dem Diebstahl von VPN- (und möglicherweise RDP-) Authentifizierungs- und Verbindungsdaten sowie dem Kopieren von Screenshots.