DSGVO fordert datenschutzfreundliche Voreinstellungen

Im Jahr 2015 lag die Wahrscheinlichkeit für Unternehmen, Daten aufgrund von Cyberattacken zu verlieren, bei rund 20 Prozent. Der Trend ist trotz anhaltender Sensibilisierung weiter...

Im Jahr 2015 lag die Wahrscheinlichkeit für Unternehmen, Daten aufgrund von Cyberattacken zu verlieren, bei rund 20 Prozent. Der Trend ist trotz anhaltender Sensibilisierung weiter steigend. Eine einheitliche europäische Datenschutzverordnung soll hier nun Einhalt gewähren. Künftig müssen Unternehmen stärker als bisher dafür Sorge tragen, solche „Datenpannen“ zu vermeiden.

Mit der neuen EU-Datenschutzgrundverordnung, DSGVO (englisch: GDPR), die am 25. Mai 2018 in Kraft trat, kommen auf Unternehmen neue technische und organisatorische Anforderung in puncto Datenschutz und Datensicherheit zu. Angesichts drohender, sehr hoher Strafzahlungen in Fällen von Nichteinhaltung ist es für Hersteller ratsam, sich bereits im Entwicklungsprozess Gedanken zu machen, welche Nutzerdaten die Geräte erfassen und zu welchem Zweck diese verarbeitet werden sollen. Nur so können die Anbieter von Geräten, Lösungen und Services ihre Produkte fit für die Zukunft machen und Vertrauen für das Internet der Dinge gewinnen.

Im Mittelpunkt des neuen EU-Gesetzes steht der Schutz persönlicher Daten von natürlichen Personen, also u.a. Kunden. Die DSGVO definiert Grundsätze, die bei der Verarbeitung dieser Daten berücksichtigt werden müssen. Dazu gehören Transparenz, Zweckbindung, Datenminimierung, Speicherbegrenzung, Integrität und Vertraulichkeit.

Eine weitere Neuerung stellt insbesondere die Pflicht zu verbraucher- und datenschutzfreundlichen Voreinstellungen (Privacy by Default/Privacy by Design) bei elektronischen Geräten dar. Vernetzte Geräte wie Fitnessarmbänder, Smart TV und Kameras produzieren oftmals große Mengen an personenbezogenen Daten, die häufig gänzlich ungeschützt an Backend-Systeme wie Clouds weitergeleitet werden. Die DSGVO fordert nun von den Herstellern solcher smarten Geräte die Ergreifung technischer Maßnahmen, beispielsweise die Verschlüsselung dieser Daten. Darüber hinaus umfasst die DSGVO Forderungen zu Pseudonymisierung, der sicheren Aufbewahrung der Schlüssel, sicherer Geräteidentitäten und -Integrität sowie abgesicherten Kommunikationskanälen.

Smarte Daten sicher verwaltet?

Im Zuge der zunehmenden Vernetzung und Digitalisierung von Lebens- und Arbeitsbereichen gewinnen Geschäftsmodelle, deren Grundlage die Erhebung und Analyse von Daten ist, rapide an Bedeutung. Neben intelligenten Fabriken, autonom fahrenden Fahrzeugen oder smarten medizinischen Anwendungen produziert auch das Smart Home immer größere Mengen personenbezogener, schützenswerter Daten. Dabei geht es sowohl um die Frage, wie Daten von Unternehmen genutzt werden, als auch um die Absicherung der Datenkommunikation von Geräten wie internetfähigen Kameras, Kühlschränken oder gar digitalen Türschlössern in die Backend-Systeme. Geraten diese Daten auf illegalen Wegen, z. B. durch Hacks, in die falschen Hände, reichen die Konsequenzen von unerwünschter, personalisierter Werbung bis hin zu Wohnungseinbrüchen. Dazu kommt die psychologische Komponente, dass Verbraucher sich durchleuchtet und „verfolgt“ fühlen könnten.

Derartige Zukunftsvisionen – vom Smart Home bis zum IoT im Allgemeinen – erfordern von Unternehmen und Verbrauchern ein besseres Verständnis von möglichen Sicherheitsgefährdungen und entsprechenden Maßnahmen zum Datenschutz.

Cyberattacken: Aus der Ferne oder ganz nah

In vernetzten Smart Homes ergeben sich durch „Remote“- und „Local“-Angriffe (siehe Infobox) eine Reihe von Einfallstoren: Im Haus installierte IP-Kameras könnten aufgrund mangelnder Verschlüsselung der Videodaten oder bekannter Passwörter angegriffen bzw. gehackt werden. Die daraus gewonnenen Daten könnten benutzt werden, um An- und Abwesenheiten zu protokollieren und somit eventuelle Einbrüche vorzubereiten. Ein weiteres Einfallstor für einen Angriff stellt die zentrale Steuereinheit des Hauses dar. Durch das Einbringen einer Schadsoftware, entweder durch einen nicht vertrauenswürdigen Auftragsfertiger des Herstellers oder durch ein manipuliertes Software-Update, könnten diverse Angriffe auf das Steuerungssystem des Hauses oder sogar auf die Cloud-Infrastruktur des Herstellers erfolgen. Eine Komponente, ein Gerät oder System kann während seines kompletten Lebenszyklus angegriffen werden, und zwar aus der Entfernung oder lokal.

Geräte sollen sich selbst schützen

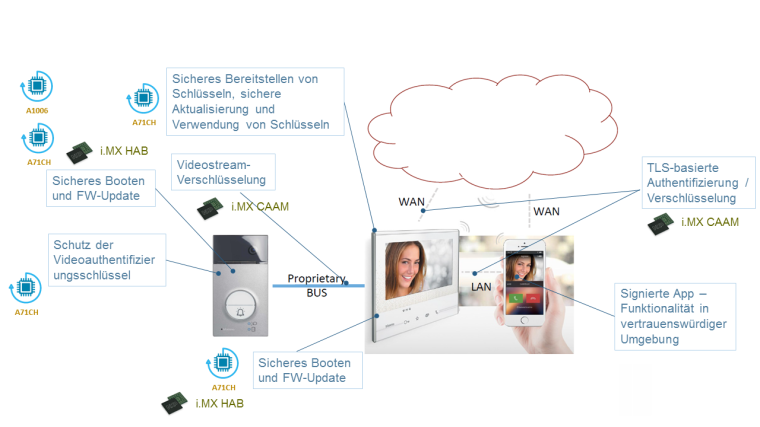

NXP Semiconductors hat eine Reihe von Empfehlungen formuliert und Produkte entwickelt, die vor den oben skizzierten Angriffen schützen und die Sicherung personenbezogener Daten gewährleisten können. Zum einen sollten bei der Systemarchitektur die jeweiligen Schlüssel und Kryptofunktionen von den nicht sicherheitskritischen Operationen isoliert werden. Sie müssen in einem manipulationssicheren („tamper resistant“) Speicher (z. B. Sicherheitschip) abgelegt werden (siehe Abbildung 1).

Um Geräte über die Cloud zu aktualisieren, sollte die Kommunikation zwischen der Cloud und den verbundenen Geräten gegen Manipulation geschützt (Gewährleistung der Integrität) und verschlüsselt sein. Darüber hinaus sollte sowohl eine sichere Geräteidentifikation als auch eine sichere Benutzerauthentifizierung vorhanden sein. Die Authentifizierung von Benutzer und Gerät sollte jedoch aus datenschutzrechtlichen Gründen voneinander unabhängig erfolgen. Zudem ist es zu vermeiden, denselben privaten oder symmetrischen Schlüssel in mehr als einem Gerät zu verwenden oder für mehr als einen einzigen Zweck zu nutzen. Geräte sollten in der Lage sein, sich selbst zu schützen, indem sie sich nur mit authentifizierten und damit vertrauenswürdigen Hosts oder Gateways verbinden können. Derartige Gateways werden von NXP beispielsweise in intelligenten Stromzählern (Smart Metern) eingesetzt und tragen schon heute dazu bei, dass diese Geräte den höchsten regulatorischen Anforderungen an Sicherheit und Datenschutz gerecht werden.

Können nicht alle gewünschten Gegenmaßnahmen implementiert werden, sollten die Geräte keine eingehende Netzwerkverbindung akzeptieren, sondern den Server oder das Gateway aus eigener Initiative abfragen. Dies reduziert die Angriffsfläche für „Remote“-Angriffe. Es setzt natürlich voraus, dass diese Geräte über ausreichende Kapazitäten verfügen, um eine sichere Verbindung zum Server oder Gateway aufzubauen. Und schlussendlich müssen Geräte während ihrer Lebensdauer Sicherheitsupdates erhalten. Wenn dieser Service beendet wird, ist das Lebensdauerende des Gerätes erreicht.

Datenverschlüsselung: Ein wichtiger Baustein zur Einhaltung der DSGVO

Neben der beschriebenen, hardwareseitigen Absicherung eines Systems sind auch Praktiken zur Datenverschlüsselung unabdingbar. Die DSGVO fungiert als eine Art Katalysator, um Datenschutzprobleme bei der Gestaltung von neuen Produkten und Lösungen direkt und wirksam anzugehen. Authentifizierung in Kombination mit Verschlüsselung ist eine Möglichkeit, die Daten und die Kommunikation zu sichern. Im Falle des Smart Home heißt dies, dass z. B. nur das für die Abrechnung zuständige Energieversorgungsunternehmen die Abrechnungsdaten der Kunden entschlüsseln kann. Ebenso sollte eine Produktionsmaschine nur die für ihren Produktionsschritt notwendigen Daten „lesen“ und nutzen können. Die für die Umsetzung solcher Anforderungen erforderliche Technologien gibt es bereits: Sie basieren fast immer auf dem Einsatz von kryptographischen Protokollen in Verbindung mit sicherer Hardware (bspw. der IEEE 1609.2-Standard für Fahrzeugkommunikation).

Eine grundsätzliche Eigenschaft dieser herkömmlichen Verschlüsselungsverfahren ist, dass Daten erst entschlüsselt werden müssen, bevor sie verarbeitet werden können. Die Kontrolle der Privatsphäre liegt also in den Händen des Empfängers der verschlüsselten Daten.

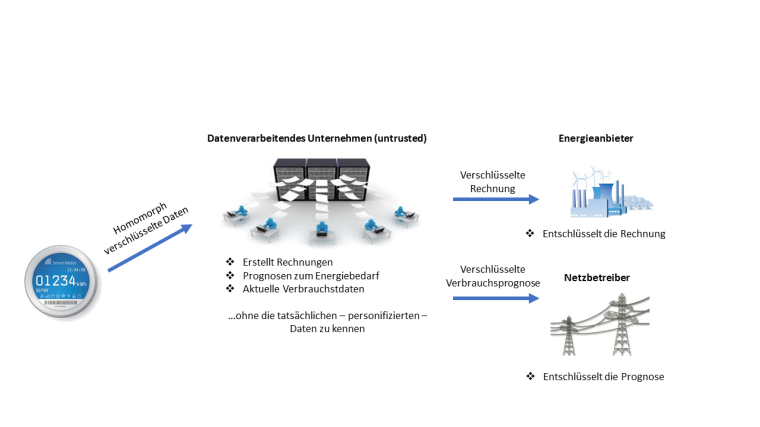

Ein grundlegend anderer Ansatz ist es, sich auf die vollständig homomorphe Verschlüsselung zu verlassen. Der Empfänger kann dabei mit verschlüsselten Daten operieren, ohne diese vorab entschlüsseln zu müssen. NXP engagiert sich im Rahmen mehrerer Forschungsprojekte, unter anderem dem Homomorphic Encryption Applications and Technology sowie dem Projekt Flex4Apps, auf EU-Ebene zu diesem Thema. Als Projektpartner untersucht NXP, wie der Schutz empfindlicher Smart Meter- und Sensormesswerte durch homomorphe Verschlüsselungsverfahren erreicht und gleichzeitig bestehende Systemvoraussetzungen gewährleistet werden können. Der vorgeschlagene Ansatz ermöglicht es den Netzbetreibern, den Energiebedarf durch die Berechnung verschlüsselter Daten zu kalkulieren, so dass sie den Energiebedarf für den Lastausgleich genau prognostizieren können. Informationen über individuelles Verbraucherverhalten sind dazu nicht notwendig (siehe Abbildung 2). Dieses neue Verschlüsselungsverfahren ist ein weiterer Schritt, um IoT-Geräte gegen Angriffe abzusichern und personenbezogene Nutzerdaten besser zu schützen.

Business Partner

NXP Semiconductors Germany GmbHTroplowitzstr. 20

22529 Hamburg

Deutschland

Meist gelesen

Neubau der JVA Münster: BLB NRW setzt neue Maßstäbe für Sicherheit, Resozialisierung und moderne Haftanstalten

Neubau der JVA Münster: Moderne Haftanstalt mit Fokus auf Sicherheit, Resozialisierung und Humanität

PIP Global Safety auf der A+A 2025: Größter Messeauftritt mit erweitertem PSA-Angebot nach Honeywell-Übernahme

Protection Empowered“: PIP Global Safety zeigt auf der A+A 2025 sein erweitertes PSA-Portfolio für sicheren Arbeitsschutz

Videoüberwachung im Museum: Datenschutz und Kameraauswahl

Sicherheit für Kulturgüter ist - auch angesichts des Diebstahls im Pariser Louvre - ein wichtiges Thema. Von großer Bedeutung: die Überwachung mittels Videotechnik. Ein Beitrag darüber, was dabei zu beachten ist.

Sicherheit im Ernstfall: Wie Unternehmen mit strategischem Personenschutz und Amokprävention Verantwortung übernehmen

Personenschutz & Amokprävention: Strategische Konzepte, Training & Verantwortung für Unternehmenssicherheit

Airbus Defence and Space: Sicherheit als strategischer Pfeiler für Europas Verteidigungsfähigkeit

Airbus Defence and Space schützt mit modernen Sicherheits- und Cyberlösungen Standorte, Technologien und Mitarbeitende – und stärkt so Europas Resilienz in unsicheren Zeiten