Identifikation: neue Herausforderungen, neue Lösungen

Die Nutzung von vertrauenswürdigen Identitätslösungen steigt auf breiter Front. Faktoren, die diese Entwicklung beflügeln, sind der zunehmende Einsatz von mobilen Geräten und neuen...

Die Nutzung von vertrauenswürdigen Identitätslösungen steigt auf breiter Front. Faktoren, die diese Entwicklung beflügeln, sind der zunehmende Einsatz von mobilen Geräten und neuen Smartcard-Technologien, die erhöhte Bedeutung des Internet of Things und das boomende Smart Building.

Die jüngste Vergangenheit hat eine veränderte Nutzung von gesicherten Identitäten in Kombination mit Smartcards, mobilen Geräten, Wearables, Embedded-Chips oder sonstigen „smarten“ Objekten mit sich gebracht. Herkömmliche Identitätssysteme werden dabei zunehmend durch Lösungen ersetzt, die Near Field Communication (NFC), Bluetooth Low Energy (BLE) und fortschrittliche Smartcard-Technologien verwenden.

Die stärkere Nutzung von mobilen Geräten und Smartcards erhöht nahezu automatisch den Bedarf an vertrauenswürdigen Identitätslösungen. Gefragt sind Lösungen, die unter Verwendung von sicheren IDs auf Smartphones, Wearables oder Smartcards zum Öffnen von Türen, zum Login bei Cloud-basierten Anwendungen oder zum personalisierten On-Demand-Drucken von Dokumenten genutzt werden können. IDs, die hohe Anforderungen an Sicherheit, Datenschutz und Nutzerkomfort erfüllen, bieten ein neues Sicherheitsniveau für Applikationen und Transaktionen und ermöglichen dabei gleichzeitig den sicheren, aber personalisierten Zugang zu Gebäuden und zur IT-Infrastruktur.

Internet of Things erhöht Bedarf an sicheren IDs

Vor allem die Nutzung von vertrauenswürdigen Identitäten im Umfeld des Internet of Things (IoT) hat sich 2017 kontinuierlich erhöht, da die steigende Anzahl von Anwendungen für die Verbindung von Personen, Orten und Dingen die Schaffung eines Internet of Trusted Things (IoTT) erforderlich macht. Gerade unter Nutzung von vertrauenswürdigen Identitäten kann eine sichere, anforderungsspezifische und damit verbesserte Nutzererfahrung in den unterschiedlichsten IoT-Anwendungsfeldern realisiert werden.

Bei der Sicherung von IoT-Anwendungen zeichnen sich mehrere neue Entwicklungen ab:

- Echtzeit-Lokalisierungssysteme, Präsenz- und Proximity-basierte Lokalisierungsfunktionen sowie Zustandsüberwachungslösungen werden verstärkt zum Einsatz kommen.

- Bluetooth-Low-Energy-basierte Lösungen werden die vorhandenen, sicheren Proof-of-Presence-Möglichkeiten um Vorhersagbarkeit und Funktionen auf Grundlage von Location-based-Technologien erweitern.

- RFID-Technologien, die auf BLE, NFC und RAIN UHF basieren, werden Supply-Chain-Management-Prozesse automatisieren – von der Produktion über den Vertrieb bis zum Kauf eines Produktes durch den Endkunden.

Vertrauliche Identitäten sind Backbone des Smart Building

Ein entscheidender Treiber für die Nutzung von vertrauenswürdigen Identitäten ist nicht zuletzt auch das im Trend liegende Smart Building. Eine aktuelle, von HID Global gesponserte Studie von Ifsec Global hat ergeben, dass eine generell steigende Nachfrage nach Gebäudesystemen besteht, die Identitätslösungen unterstützen (1). Damit können ein besserer Komfort, eine höhere Sicherheit und eine gesteigerte Produktivität erzielt werden. Im Mittelpunkt der Ifsec-Untersuchung standen die Möglichkeiten und Vorteile, die eine Zutrittskontrollinfrastruktur in Kombination mit vertrauenswürdigen Identitäten für die Vernetzung unterschiedlichster Systeme bietet. Gemäß der Studie wissen 85 % der Befragten, dass Identitäten über verschiedene Systeme und Geräte hinweg verwendet werden können, und mehr als 60 % meinen, dass hierbei die Nutzung einer einzigen ID-Karte oder eines mobilen Geräts die betriebliche Effizienz steigert. Zudem haben bereits 60 % der Befragten Zutrittskontrollsysteme mit anderen Gebäudemanagementsystemen verknüpft.

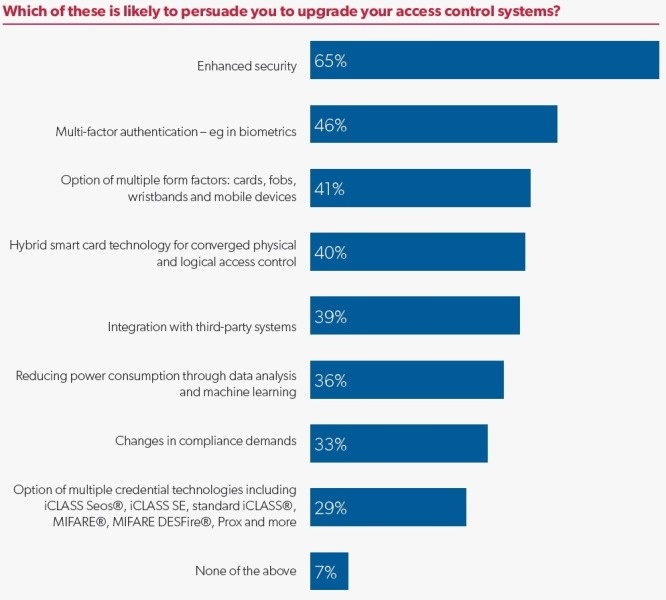

Weitere wichtige Untersuchungsergebnisse im Überblick:

- 63 % stufen ihr Gebäude zumindest teilweise als „smart“ ein, im Vergleich zu einer Untersuchung im Jahr 2016 zu Smart Buildings ist hier eine Steigerung von 13 Prozentpunkten zu registrieren;

- 51 % der Befragten haben Zeiterfassungssysteme in andere Gebäudemanagementsysteme integriert;

- 65 % nennen verbesserte Sicherheit, 46 % Multifaktor-Authentifizierung und 41 % die Unterstützung unterschiedlichster ID-Formfaktoren wie mobile Geräte und Karten als zentrale Treiber für Upgrades der Zutrittskontrollsysteme.

Letztlich hat die Untersuchung auch ergeben, dass die Bedeutung des Internet of Things zunehmen wird. Und im Hinblick auf einen zunehmend vernetzten Arbeitsplatz können gerade vertrauenswürdige Identitäten Unternehmen helfen, die Integration von Gebäudesystemen mit sicheren und optimierten IoT-Applikationen weiter voranzutreiben, mit denen Personen, Orte und Dinge verbunden werden können.

Insgesamt wird in diesem Jahr der Einsatz von smarten Geräten sowohl in Unternehmen als auch im Privatbereich stark zunehmen. Auch das Internet of Things und das Smart Building werden Trendthemen bleiben. Alles wird dazu beitragen, dass Anwender vertrauenswürdige Identitäten sowohl auf mobilen Geräten als auch auf Smartcards für immer mehr Aktivitäten in zunehmend vernetzten Umgebungen nutzen werden.

Business Partner

HID Global GmbHAm Klingenweg 6a

65396 Walluf

Deutschland

Meist gelesen

Schließanlagenplanung mit dem Master Key Planner von Dom

Der Dom Master Key Planner vereinfacht den gesamten Prozess der Schließanlagenplanung deutlich. Sowohl die Bestellabläufe als auch die Schließplan-Codierung können damit effizient und strukturiert durchgeführt werden.

Airbus Defence and Space: Sicherheit als strategischer Pfeiler für Europas Verteidigungsfähigkeit

Airbus Defence and Space schützt mit modernen Sicherheits- und Cyberlösungen Standorte, Technologien und Mitarbeitende – und stärkt so Europas Resilienz in unsicheren Zeiten

GIT SICHERHEIT AWARD 2026 – Die Gewinner stehen fest!

GIT SICHERHEIT AWARD 2026: Die besten Sicherheitslösungen des Jahres – jetzt alle Gewinner im Überblick

Sicherheit für die Deutsche Bahn – Interview mit Britta Zur

Britta Zur hat zum 31. Oktober 2025 den Vorsitz der Geschäftsführung bei DB Sicherheit niedergelegt. Das Interview führte GIT SICHERHEIT im Frühjahr 2025.

Neubau der JVA Münster: BLB NRW setzt neue Maßstäbe für Sicherheit, Resozialisierung und moderne Haftanstalten

Neubau der JVA Münster: Moderne Haftanstalt mit Fokus auf Sicherheit, Resozialisierung und Humanität