Intraprotector von Comco: übergreifendes Security Management System auf Basis von SNMP

Intraprotector von Comco: übergreifendes Security Management System auf Basis von SNMP. Lange wurde der Schutz vor internem Datenmissbrauch in den Firmen stiefmütterlich behandelt....

Intraprotector von Comco: übergreifendes Security Management System auf Basis von SNMP. Lange wurde der Schutz vor internem Datenmissbrauch in den Firmen stiefmütterlich behandelt. Aber aufgeschreckt durch immer neue Meldungen über Wirtschaftsspionage durch Mitarbeiter beginnt ein Umdenken. Wegen der komplexen Kommunikationsmatrix der lokalen Netzwerke sind jedoch alternative technische Methoden erforderlich.

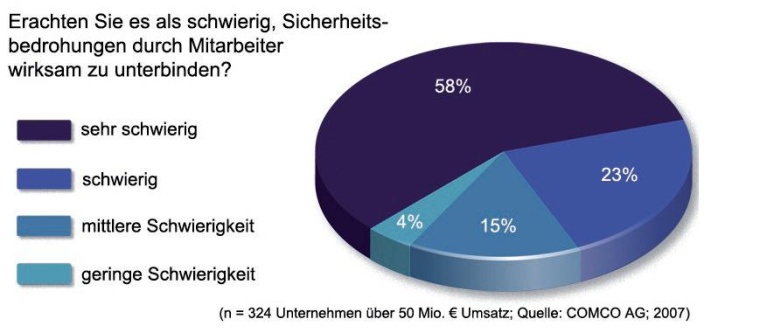

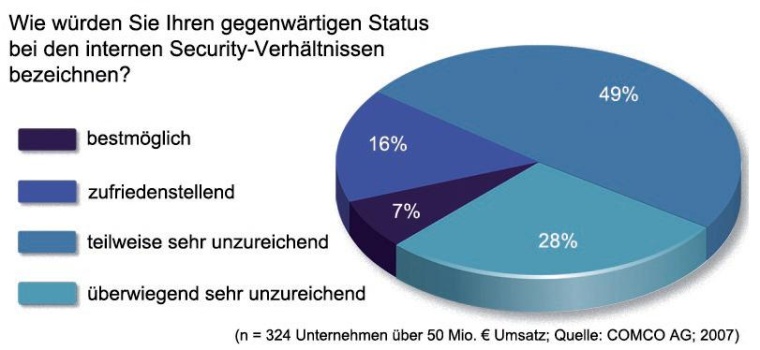

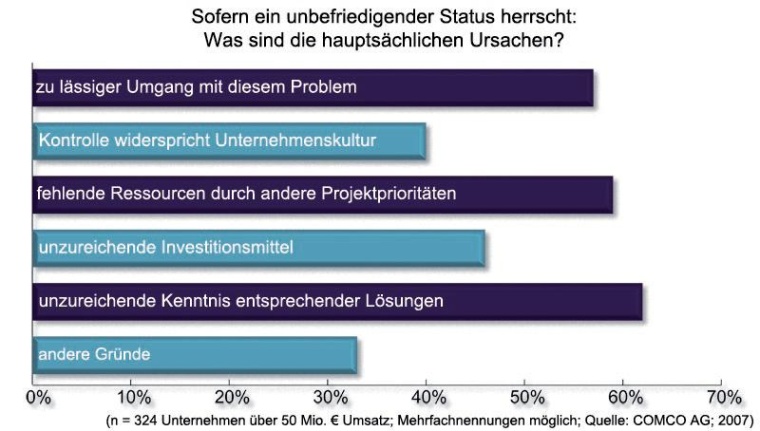

Die meisten Unternehmen bezeichnen ihren gegenwärtigen Schutz gegen Sicherheitsrisiken durch Mitarbeiter als unzureichend. Nach einer Erhebung der Firma Comco erachtet es mehr als die Hälfte der Mittelstands- und Großunternehmen als „sehr schwierig", die potentiellen Sicherheitsbedrohungen wirksam zu unterbinden. Ein weiteres Viertel urteilt zwar nicht ganz so kritisch, sieht aber immerhin noch „schwierige" Bedingungen. Entsprechend selten können ausreichende Schutzmechanismen in den Firmen angetroffen werden. „Der Blick war zu lange ausschließlich auf die möglichen Bedrohungen durch die Außenwelt beschränkt", sieht der Comco-Vorstandsvorsitzende Udo Kalinna den Grund für die weit verbreiteten Defizite beim Schutz gegen sog. Innentäter.

Netzwerke ermöglichen Manipulationen

In der Regel basieren interne Netzwerkangriffe auf Manipulationen der IP-basierten Kommunikation in lokalen bzw. unternehmensweiten Netzwerken. Um sie ausführen zu können, werden Adressen von Netzwerkkomponenten verändert, Adresseinträge manipuliert, Funktionen vermittelnder Systeme außer Funktion gesetzt oder zusätzliche vermittelnde Systeme vorgetäuscht, um Datenströme zu sniffen, Passwörter auszuspionieren oder Dienste zu blockieren.

Die Besonderheit der internen Angriffe liegt zweifellos in der sehr komplexen Kommunikationsmatrix lokaler Netzwerke. Während Schnittstellen zum Internet meistens über eine oder mehrere Firewalls realisiert werden, sind die Kommunikationspfade lokaler Netze weitaus vielfältiger, komplexer und performanter. Gleiches gilt für Intrusion Detection Systeme (IDS), deren Einsatz ebenfalls nur einen einzigen Kommunikationspfad absichert. Oftmals sind redundante Verbindungen oder vermaschte Infrastrukturen zu berücksichtigen, deren Design verschiedene und dynamische Kommunikationspfade ermöglicht und somit eine Paketanalyse erschwert. Darüber hinaus besteht das Problem, dass in lokalen Netzen zusätzliche Protokolle zu berücksichtigen sind, die dem Management der Infrastruktur dienen.

IDS verlangt Kenntnis aller Angriffsvarianten

In der Regel schützen heute Unternehmen ihr internes Netzwerk durch diverse Sicherheitslösungen wie Firewalls oder um IDS erweiterte UTM Lösungen (Unified Threat Management) vor Angriffen von außen. Entsprechende Sicherheitslösungen filtern den kompletten Netzwerkverkehr nach schädlichen, unnützen oder unerwünschten Inhalten und Mustern und lassen nur regelkonforme Datenpakete in die Unternehmensnetze passieren. „Für diese Sicherheitslösungen an den Netzübergängen befindet sich die interne Kommunikation quasi im toten Winkel, da nur entdeckt und abgewehrt werden kann, was über sie läuft", problematisiert Kalinna.

IDS-Lösungen gewährleisten wie Firewalls dadurch Schutz vor Angriffen, indem sie - nur beschränkt auf die interne Situation - den gesamten Netzwerkverkehr auf allen Schichten nach bestimmten Angriffsmustern bzw. Anomalien durchfiltern. Dabei sind sie auf Sensoren angewiesen, die an allen relevanten Punkten im Netzwerk installiert sind. In den meisten Fällen erfolgt die Angriffsdefinition durch Abgleich mit vorab definierten Angriffsmustern. Dieser Ansatz erfordert jedoch, praktisch alle Angriffsvarianten in jeglicher Modifikation für einen Abgleich verfügbar zu halten.

Sicherheit kontra Netzperformance

Sicherheitsmanager befinden sich bei IDS aber auch in einem Abwägungsdilemma. Denn der Schutz des gesamten internen Unternehmensnetzes macht erforderlich, dass an allen kritischen Netzpunkten Sensoren zu installieren sind. Sie müssen außerdem mit erheblicher Rechenleistung ausgestattet sein, um tatsächlich alle ankommenden Datenpakete aufnehmen und durchfiltern zu können. Moderne Unternehmensnetze mit hoher Bandbreite überfordern deshalb vielfach die heute verfügbaren IDS-Sensoren, so dass kein umfassender Schutz zuverlässig gewährleistet werden kann. Schon der hohe finanzielle Aufwand für die Anschaffung aller erforderlichen IDS-Komponenten dürfte Zweifel an der Wirtschaftlichkeit dieses Sicherheitsansatzes aufkommen lassen. „Trotz eines hohen Investitionsaufwands in IDS-Systeme wird in aller Regel aber trotzdem kein Schutz vor noch nicht bekannten Angriffsarten geschaffen", verweist der Security-Spezialist Kalinna auf eine wesentliche Schwäche solcher Lösungskonzepte.

Überwachung durch eine Komponente

Einen alternativen Lösungsansatz stellt die Verwendung des Simple Network Management Protokolls (SNMP) und Syslog dar. SNMP und Syslog sind in fast allen Netzwerken aufgrund ihrer Verwendung in Netz- und System-Management- Lösungen bereits aktiv. Die Technologie ist in nahezu allen Infrastrukturkomponenten (Switches, Router) verfügbar und kann somit flächendeckend zur Überwachung eines jeden Ports im Netzwerk genutzt werden. Darüber hinaus lassen sich Komponenten wie Firewalls, IDS, IPS, Server und ggf. PCs für zusätzliche Überwachung beliebiger SNMP-Parameter oder Syslog-Meldungen einbinden.

Die Angriffsüberwachung kann somit jegliche kommunizierenden Komponenten einbeziehen. Dies gilt auch für neue Technologien wie Wireless LAN (WLAN) und Voice over Internet Protocol (VoIP), die ein zusätzliches und teilweise noch unbekanntes Angriffspotential in sich bergen. Denn alle Geräte lassen sich inventarisieren und anhand ihrer Adressparameter und zugehörigen Switchports lokalisieren. Dies schafft die Möglichkeit, Adressmanipulationen bspw. durch ARP-Poisoning, IP-Spoofing etc. zu erkennen und Angreifer vom Netzwerk zu isolieren, bevor Schäden entstanden sind. „Die Überwachung einer Infrastruktur kann durch eine einzige Komponente für das gesamte Netz erfolgen", erläutert Kalinna. „Das spart Kosten, und die Mitarbeiter müssen keine neuen Systeme verwalten."

Gesamtes Netzwerkverhalten der Mitarbeiter wird transparent

Einen solchen Ansatz verfolgt etwa die Lösung „Intraprotector" von Comco, die sich als ein übergreifendes Security Management System versteht. Hierbei empfängt und behandelt eine zentrale Konsole nach definierten Regeln die gesamten sicherheitsrelevanten Ereignisse der gesamten Security- Infrastruktur, korreliert diese und stellt sie in einem flexiblen Alarm- Center nebst Reporting für das Management zur Verfügung. Der modulare Aufbau des Systems beinhaltet eigene Subsysteme zur Erkennung und Behandlung von internen Angriffen auf Endgeräte wie PCs und Server sowie auf Infrastrukturkomponenten, die mittels herkömmlicher Security-Lösungen nicht erkannt werden können.

„Intraprotector" wird an einem Port des lokalen Netzwerks angeschlossen und überprüft ARP-Caches und Forwarding-Tabellen der Infrastruktur mittels SNMP-Abfragen. Jede durch dieses Sicherheitssystem abgefragte Komponente wird als Sensor bezeichnet und liefert die zum Abfragezeitpunkt gültigen Adressinformationen der Sensoren. Als Sensoren werden in der Regel Switche, Router und Server eingesetzt. Die gesammelten Informationen liefern einen Aufschluss über die Adressparameter der im Netzwerk kommunizierenden Geräte und die Topologie des Netzwerks. Damit ist eine lückenlose Identifizierung und Lokalisierung jeglicher im Netzwerk kommunizierender Systeme möglich. Adressmanipulationen wie beim ARP-Poisoning und ARP- oder MAC-Spoofing werden unmittelbar nach Abfrage der Sensoren erkannt.

Die Datenbank des Systems speichert umfassende Informationen über alle kommunizierenden Teilnehmer des Netzwerks. Somit können umfassende Informationen für Inventory- und Asset Management zur Verfügung gestellt werden. Zusätzlich bietet das System Abfragemöglichkeiten für sämtliche Parameter von Systemen wie Server, PCs, Switches, Router, Firewalls und IDS/IPS.

KONTAKT

Comco AG, Dortmund

Tel.: 0231/47644-0

Fax: 0231/47644-299

info@comco.de

www.comco.de

Meist gelesen

Sicherheit im Ernstfall: Wie Unternehmen mit strategischem Personenschutz und Amokprävention Verantwortung übernehmen

Personenschutz & Amokprävention: Strategische Konzepte, Training & Verantwortung für Unternehmenssicherheit

Videoüberwachung im Museum: Datenschutz und Kameraauswahl

Sicherheit für Kulturgüter ist - auch angesichts des Diebstahls im Pariser Louvre - ein wichtiges Thema. Von großer Bedeutung: die Überwachung mittels Videotechnik. Ein Beitrag darüber, was dabei zu beachten ist.

Hybride Angriffe und Drohnen: Neue Bedrohungslage für Deutschlands Unternehmen und Kritische Infrastrukturen

Hybride Angriffe & Drohnen: Sicherheitsrisiken für Deutschland und seine Unternehmen und Kritische Infrastrukturen.

GIT SICHERHEIT AWARD 2026 – Die Gewinner stehen fest!

GIT SICHERHEIT AWARD 2026: Die besten Sicherheitslösungen des Jahres – jetzt alle Gewinner im Überblick

Sicherheit für die Deutsche Bahn – Interview mit Britta Zur

Britta Zur hat zum 31. Oktober 2025 den Vorsitz der Geschäftsführung bei DB Sicherheit niedergelegt. Das Interview führte GIT SICHERHEIT im Frühjahr 2025.