Isolationstechnik: So wird das Internet zum sichersten Ort der Welt

Das Surfen im Internet gehört zum Arbeitsalltag wie der Morgenkaffee. Doch ausgerechnet der dafür benötigte Browser dient Cyberkriminellen zunehmend als Einfallstor für Schadsoftwa...

Das Surfen im Internet gehört zum Arbeitsalltag wie der Morgenkaffee. Doch ausgerechnet der dafür benötigte Browser dient Cyberkriminellen zunehmend als Einfallstor für Schadsoftware. Dafür gibt es eine Lösung: Moderne Isolationstechnik entzieht Malware den Nährboden.

Weiteren Schadcode nach. Dabei erfolgen 70 Prozent aller Cyberangriffe – wie Zero-Day-Exploits, Ransomware, Viren und Trojaner – über einen Browser bzw. die besuchte Webseite. Problematisch sind dabei vor allem aktive Inhalte auf Internetseiten wie Flash, Java, JavaScript, ActiveX oder HTML. Diese gängigen Programmierschnittstellen erlauben Hackern den Zugriff auf den PC des Users und die Kontrolle über dessen Anwenderumgebung.

Leider bieten traditionelle Sicherheitsbarrieren, wie Antivirensoftware, hier wenig Schutz: Viele Viren durchbrechen diese oft mühelos, weil sie unerkannt bleiben. Wirklichen Schutz bietet jetzt eine neuartige Lösung: die „Vollvirtualisierung“.

Virtuelle Surf-Umgebung

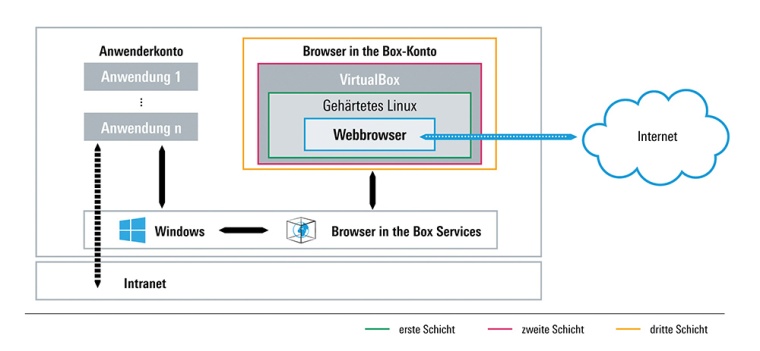

Vollvirtualisierte Browser, wie der gemeinsam mit dem Bundesamt für Sicherheit in der Informationstechnik (BSI) für den Behördeneinsatz entwickelte Browser in the Box von Rohde & Schwarz Cybersecurity, verfolgen ein „proaktives“ Modell: Als Erweiterung zur hardware-basierten Komponente wird eine software-basierte, virtuelle Surf-Umgebung geschaffen. Auf diese Weise wird eine zusätzliche Verbindungs- und Ausführungsschicht etabliert. Konkret: Anstatt – wie bei Antivirenprogrammen – Schadcodes zu erkennen, werden von vorneherein deren Auswirkungen verhindert, indem alle potenziell gefährlichen Aktivitäten in einem geschlossenen virtuellen Browser isoliert werden.

Mehr zum Thema auf unserer Microsite GIT Cyber Security:

Der Vorteil: Netzwerke werden konsequent getrennt und der Aufbau einer unbekannten und möglicherweise gefährlichen Internetverbindung zur „Nachladung“ von Schadcode wird verhindert. Durch eine Isolation des Intranets kann Schadcode selbst im Falle eines Angriffes, beispielsweise bei unabsichtlichem Download von Malware, nicht in das interne Netz vordringen. Gleichzeitig kann die Schadsoftware wie zum Beispiel Ransomware oder Makroviren keine Verbindung zum Internet herstellen, um die eigentliche Schadsoftware herunterzuladen. Statt eines separaten PCs für den Webzugriff wird ein virtueller PC auf dem Arbeitsplatz-PC erzeugt. Betriebssystem und Browser haben keinen direkten Zugriff auf die Hardware, sondern lediglich auf die virtuelle Hardware, die wie eine zusätzliche Schutzmauer agiert.

Eindringende Viren, Trojaner und anderer Schadcode bleiben in dieser Umgebung eingeschlossen und können sich nicht auf dem Rechner und im lokalen Netzwerk verbreiten. Ein Neustart des Browsers erfolgt mit einem virenfreien Zustand.

Unabhängigkeit von Windows-Betriebssystemen

Ein weiterer wesentlicher Sicherheitsfaktor ist das Betriebssystem, das die Vollvirtualisierung nutzt. Denn: Knapp 90 Prozent aller Angriffe sind Windows-basierend. Schwächen innerhalb dieses Betriebssystems – etwa bekannt gewordene Fehler, Bugs, etc. – stellen dann ein hohes Risiko dar. Die Gefahr, sich mit Schadcode zu infizieren, ist daher groß und könnte durch ein anderes Betriebssystem, beispielsweise Linux, bereits deutlich reduziert werden. Browser in the Box setzt daher auf Diversität und ist unabhängig vom Windows-Betriebssystem.

Durch die VPN-Technologie mit einem von Microsoft unabhängigen Netzwerk schafft Browser in the Box eine umfassende Netzwerktrennung. Dadurch kann nur der Browser in the Box via VPN-Tunnel eine Verbindung zum Internet herstellen.

Softwareseitig wird Linux-OS und die Linux-Version des Google Chrome oder Mozilla Firefox ESR Browsers sowie zusätzlich ein gehärtetes Linux mit einem zusätzlichen Sicherheits-Framework „AppAmor“- Whitelisting verwendet. Damit laufen Angriffe auf das Windows-Host-System, unabhängig ihrer Art, immer ins Leere. Im Gegensatz zu mikrovirtualisierten Browsern verfügen vollvirtualisierte Browser über ein eigenes Betriebssystem und sind nicht mit dem Microsoft-Betriebssystem verzahnt. Bei Fremdkomponenten baut Rohde & Schwarz Cybersecurity mit seinem Browser in the Box ausschließlich auf Open Source. So kann der vertrauenswürdige und unabhängige Hersteller aus Deutschland auch auf Code-Level Analysen durchführen und die eingebauten Komponenten und Module laufenden Kontrollen und Prüfungen unterziehen.

Mikrovirtualisierung bietet nur Mikroschutz

Browser-Lösungen auf Basis von Mikrovirtualisierung bieten nur ein reduziertes Sicherheitsniveau, weil sie abhängig vom Host-Betriebssystem – in der Regel Windows – mit einer bestimmten Kernel-Version sind. Der Schutz der Malware erfolgt direkt am Endpunkt durch hardware-isolierte Mikro-VMs (virtual machines). Oft werden vom Anbieter der Virtualisierungssoftware nur ganz bestimmte Kernel-Versionen zur Nutzung angeboten, die vom Nutzer nicht frei wählbar sind. Hier liegt ein zentrales Problem der Mikrovirtualisierung: Sie setzt nicht auf einem eigenen Betriebssystem auf. Stattdessen ist sie stark mit dem vorhandenen Betriebssystem verzahnt – alle Aktivitäten erfolgen also im gleichen Kernel. Auch die gleichen Windows-Programme kommen dabei zum Einsatz. Das heißt: Mindestens ein Kernel und optional viele weitere Komponenten werden mit dem Host-System geteilt. Damit ist die Mikrovirtualisierung zwar preiswerter als eine Vollvirtualisierung und beansprucht weniger Speicherplatz auf dem Rechner. Sie lässt aber Sicherheitslücken offen. Wird nämlich der Kernel mit Malware infiziert, gilt das auch für alle Mikro-VMs.

Dagegen bieten vollvirtualisierte Browser, wie der Browser in the Box, eine umfassende, mehrstufige Arbeitsplatzsicherheit. Weltweit ist die Browser in the Box-Produktfamilie bereits auf mehr als 250.000 Nutzersystemen installiert. Rohde & Schwarz Cybersecurity gewährleistet auch zukünftig die erforderlichen Sicherheitsanpassungen der Lösung.

Mehr zum Thema auf unserer Microsite GIT Cyber Security:

Business Partner

Rohde & Schwarz Cybersecurity GmbHMühldorfstraße 15

81671 München

Deutschland

Meist gelesen

Hybride Angriffe und Drohnen: Neue Bedrohungslage für Deutschlands Unternehmen und Kritische Infrastrukturen

Hybride Angriffe & Drohnen: Sicherheitsrisiken für Deutschland und seine Unternehmen und Kritische Infrastrukturen.

GIT SICHERHEIT AWARD 2026 – Die Gewinner stehen fest!

GIT SICHERHEIT AWARD 2026: Die besten Sicherheitslösungen des Jahres – jetzt alle Gewinner im Überblick

BASF eröffnet 2028 innovatives Gefahrenabwehrzentrum in Ludwigshafen: KI-Technologie für maximale Sicherheit am Standort

BASF stärkt Sicherheit: Neues Gefahrenabwehrzentrum in Ludwigshafen mit KI & Leitstelle ab 2028

Sicherheit für die Deutsche Bahn – Interview mit Britta Zur

Britta Zur hat zum 31. Oktober 2025 den Vorsitz der Geschäftsführung bei DB Sicherheit niedergelegt. Das Interview führte GIT SICHERHEIT im Frühjahr 2025.

Museumsicherheit: Wie moderne Technologien und ganzheitliche Schutzkonzepte Kulturgüter vor neuen Bedrohungen schützen

Museen im Spannungsfeld: Sicherheit zwischen öffentlichem Auftrag, Raubfällen und neuen Bedrohungen