IT-Sicherheitsmaßnahmen gegen Cyberkriminelle für Verwaltung und Unternehmen

Der jüngste Angriff auf das Netz der Regierung hat den Fokus erneut auf die Verwundbarkeit im Cyberraum gelenkt. Und auf das Thema Cyber Security. Unser Gespräch mit dem Experten K...

Der jüngste Angriff auf das Netz der Regierung hat den Fokus erneut auf die Verwundbarkeit im Cyberraum gelenkt. Und auf das Thema Cyber Security. Unser Gespräch mit dem Experten Klaus Lenssen.

Cyberkriminelle sind schnell. So geraten Verwaltungen oder Unternehmen häufig ins Hintertreffen – und sind oft Wochen und Monate ungeschützt gegen Angriffe. Entwicklungen wie das Internet of Things verschärfen die Lage zunehmend – so sollen 2020 rund 100 Geräte pro Sekunde in Betrieb genommen und online gehen. GIT SICHERHEIT befragte Klaus Lenssen von Cisco über die vielfältigen Aktivitäten seines Unternehmens zum Thema sowie zu den Möglichkeiten der IT-Sicherheit. Klaus Lenssen ist Chief Security Officer bei Cisco Germany – und er leitet unter anderem das dortige Security & Trust Office von Cisco in Berlin.

NEU für 2018: Special GIT Cyber Security - Infos hier

GIT SICHERHEIT: Herr Lenssen, seit dem Frühjahr 2017 gibt es das STO, also das Security & Trust Office von Cisco in Deutschland. Für Ihre Kunden aus Wirtschaft und Verwaltung gleichermaßen gedacht, dient es als Kontaktstelle in Fragen der Cybersecurity und des Datenschutzes. Nach einem dreiviertel Jahr – wie ist dieses Angebot aufgenommen worden?

Klaus Lenssen: Unser Angebot ist auf sehr viel Interesse gestoßen. Viele Kunden kontaktieren das Security und Trust Office und stellen uns Fragen rund um Sicherheit und Vertrauen. Die Anfragen sind vielfältig und erstrecken sich über die gesamte Bandbreite. Sie reichen von generellen Fragen zu Cybersecurity und Best-Practices für die IT-Sicherheit über die Einhaltung spezieller Anforderungen, wie die Umsetzung der EU-DSGVO, bis hin zu Hinweisen auf potentielle Produktschwachstellen, die dann unser PSIRT-Team gemeinsam mit dem Kunden analysiert.

Sie befassen sich mit Fragen zur Sicherheit von Cisco-Produkten und -Dienstleistungen, unterstützen aber auch bei der Sicherheitsstrategie Ihrer Kunden zur Sicherstellung der Business Continuity. Wie sieht das genau aus?

Klaus Lenssen: Die hohe Komplexität der Infrastruktur durch den Betrieb unterschiedlicher Sicherheitslösungen ist eines der Hauptprobleme vieler Kunden. Die Reduzierung dieser Komplexität und damit die Verringerung der Angriffsfläche sind die ersten Schritte. Vielfach achtet die IT-Sicherheit nicht auf die Integrität der Hardware und Software – man betreibt also Sicherheitsmaßnahmen auf einer IT-Infrastruktur deren Integrität man nicht kennt. Wir verfolgen demgegenüber einen ganzheitlichen Ansatz, der nicht nur die Sicherheitsfunktionen zum Schutz des Netzwerkes zur Verfügung stellt, sondern auch die Sicherheit und Integrität der Geräte über ihren gesamten Lebenszyklus gewährleistet.

Wie gehen Sie hier vor?

Klaus Lenssen: Sogenannte Trust Anchor Module (TAM) bilden den Vertrauensanker und damit die Grundlage für alle sicherheitsrelevanten Prozesse. Mit ihrer Hilfe wird die zu startende Software verifiziert (Image Signing) und diese nur dann gestartet, wenn sie authentisch ist. So lässt sich eine vertrauenswürdige Infrastruktur aufbauen, bei der man sicher sein kann, dass nur authentische Software ohne Modifikationen läuft. Viele Kunden haben hier großen Nachholbedarf. Gleiches gilt auch für die Anpassung ihrer Sicherheitsstrategien an die zunehmende Nutzung von Verschlüsselung in der Kommunikation. Hierdurch werden einige der klassischen Sicherheitstools unwirksam und dafür muss Ersatz geschaffen werden. Neue Techniken, wie beispielsweise Encrypted Traffic Analysis, können hier eine Lösung sein.

Cyberrisiken sind abstrakte Gefahren, die sich in unvorhersehbarer Weise realisieren können. Um welche Risiken geht es den Unternehmen in der Praxis? Gibt es Beispiele für die Unterstützung von Unternehmen?

Klaus Lenssen: Zahlreiche Unternehmen befassen sich gerade mit dem Aufbau von IoT-Plattformen – hauptsächlich für die eigene Nutzung, aber auch für den Aufbau von Service-Plattformen für ihre Kunden. Hyperskalierung ist dabei das Kernproblem, da es nicht darum geht, einige wenige Geräte in Betrieb zu nehmen oder zu verwalten, sondern hunderttausende. Die Sicherheitsherausforderungen wachsen dementsprechend. Wir unterstützen einige Kunden bei der Planung der Sicherheitsarchitekturen sowie bei der Umsetzung der Pilotprojekte für ihre geplanten IoT-Plattformen.

Gibt es auch ein Beispiel für eine typische Problemlage in der öffentlichen Verwaltung und entsprechende Lösungswege?

Klaus Lenssen: Im Bereich der öffentlichen Verwaltung gibt es eine Vielzahl von Problemfeldern, die wir mit unseren Kunden bearbeiten. Am häufigsten werden Nachweise bezüglich der Sicherheitseigenschaften von Produkten nachgefragt. Beispielsweise erfordern die EVB-IT-Vertragsbedingungen des Bundes eine Erklärung, dass die gelieferte Hard- oder Software ‚frei von Schaden stiftender Software’ ist. Mit Hilfe von internationalen Sicherheitszertifizierungen gemäß Common Criteria werden durch unabhängige Prüflabore in der ganzen Welt die Sicherheitseigenschaften unserer Produkte geprüft und zertifiziert. Krypto-Implementierungen validieren wir gemäß FIPS, Informationssicherheitsmanagementsysteme (ISMS) nach ISO 2700x – und Rechenzentren nach SSAE16, PCI DSS und ISAE 3402. Auch der öffentliche Bereich leidet unter dem akuten Fachkräftemangel in Deutschland. Die Bereitstellung von Spezialisten für Planung, Design, Implementierung und Wartung von Netzwerken ist eine wichtige Lösung, die wir im Rahmen unserer Dienstleistungen anbieten. Das Security-und-Trust-Office arbeitet gemeinsam mit unserem Network Academy Program an Aus- und Weiterbildungsmöglichkeiten. Mit Hilfe unserer weltweiten Online-Learning-Plattform, ergänzt durch Präsenztraining in Ausbildungseinrichtungen unserer Partner bieten wir neu aufgelegte Cybersecurity Trainings an.

Wir haben in der jüngeren Zeit einige zerstörerische Angriffswellen erlebt. Sie haben es gezielt auf Backups und Sicherheitsnetze von Unternehmen abgesehen. Wie schätzen Sie die Bedrohungslage in Deutschland insgesamt ein?

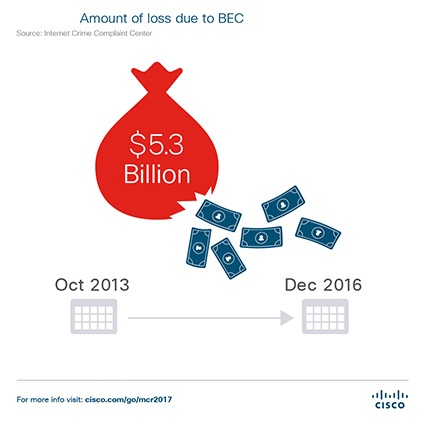

Klaus Lenssen: Der aktuelle Cisco Midyear Cybersecurity Report (MCR) zeigt neue Angriffsarten auf. Dazu gehören Destruction-of-Service (DeOS)-Angriffe zur Zerstörung von Backups und Sicherheitsnetzen von Unternehmen. Aber auch dateilose Malware, die im flüchtigen Speicher liegt und sich schwer erkennen oder untersuchen lässt, wird weiterhin ein Thema bleiben. Außerdem erhöhen Business E-Mail Compromise (BEC)-Angriffe das Risiko für Unternehmensnetze.

Cisco hat ja im Sommer eine neue intuitive Netzwerkplattform vorgestellt, die mehr Sicherheit für Unternehmen und Unterstützung für die IT-Verantwortlichen im Unternehmen bietet. Seit November sind alle damit zusammenhängenden Produkte erhältlich. Könnten Sie kurz zusammenfassen, wie sie zu mehr Sicherheit in Unternehmen und Verwaltungen beiträgt?

Klaus Lenssen: Intuitive Networking adressiert die seit Jahren ständig steigende Komplexität. Immer mehr Daten werden verschlüsselt übertragen, um sie zu schützen. Gleichzeitig nutzen die Cyberkriminellen zunehmend Verschlüsselung zum Verbergen ihrer Angriffe. Daher muss sich die Unternehmenssicherheit neu positionieren. Bislang versucht man meist, verschlüsselten Datenverkehr aufzubrechen, um die darin enthaltenen Informationen zu analysieren. Diese Vorgehensweise kann jedoch mit Unternehmensrichtlinien kollidieren, die eine Ende-zu-Ende Verschlüsselung vorschreiben. Zudem gefährdet diese Methode die Sicherheit der Kommunikation und ist nicht besonders effizient, weil massenhafte Entschlüsselung, Analyse und anschließende Wiederverschlüsselung erhebliche Performance- und Ressourcenprobleme mit sich bringen. Hier setzt Intuitive Networking mit dem weltweit einmaligen Lösungsansatz Encrypted Traffic Analytics an. Er konzentriert sich auf die Erkennung von Malware-Kommunikation durch passives Monitoring von verschlüsselten Verbindungen. Relevante Metadaten der verschlüsselten Verbindungen werden aus dem Netzwerk extrahiert sowie mit maschinellem Lernen und Cloud-basierter Threat Intelligence korreliert. Damit lassen sich infizierte Hosts und anderer auffälliger Datenverkehr entdecken. Als wichtiges Nebenprodukt erhält man eine Übersicht der im Unternehmensnetzwerk verwendeten Transport Layer Security (TLS)-basierten Sicherheitsprotokolle und der darin verwendeten Versionen sowie ihrer Parameter. Dies sind Informationen, über die heute kaum ein Unternehmen verfügt.

Cyberkriminelle arbeiten sehr professionell und mit teuren, komplexen Infrastrukturen, Ausrüstungen und Techniken. Inwieweit kann es da überhaupt ein Vertrauen für IT-Security-Maßnahmen geben?

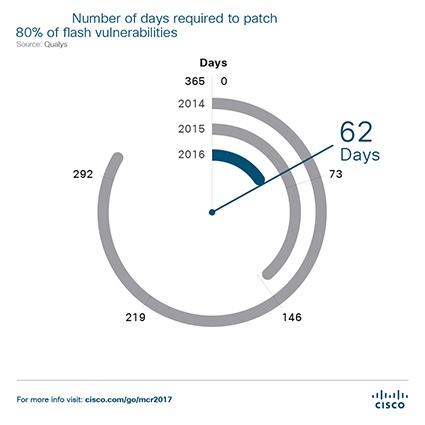

Klaus Lenssen: Ich habe grundsätzlich Vertrauen in IT-Sicherheitsmaßnahmen. Cyberkriminelle sind in erster Linie schnell, also schneller als die Unternehmen, die sie angreifen. Unternehmen geraten häufig ins Hintertreffen, weil sie personell und vom Budget nicht ausreichend ausgestattet sind. Im Schnitt dauerte es 2016 ganze 62 Tage, bis auf 80 Prozent der Geräte der aktuelle Patch für Flash eingespielt war. Das heißt, dass über 62 Tage enorm viele Geräte angreifbar und selbst nach dieser langen Zeit immer noch 20 Prozent aller Geräte nicht geschützt waren. Bei einem Gebäude würde dies bedeuten, dass 62 Tage lang die Haustür offensteht. Dies machen sich Cyberkriminelle zu nutze. Die gute Nachricht ist: Auch beim Patchen steigt die Sensibilität der Unternehmen und der Zeitraum, bis diese eingespielt werden, verkürzt sich. Von 2012 bis 2015 reichte dies von 292 Tagen über 219 und 146 bis zu 73 Tagen. Allerdings sind Sicherheitsarchitekturen in Unternehmen über die Jahre sehr komplex geworden, da immer mehr Sicherheitstools mit unterschiedlichen Aufgaben eingeführt wurden. Dies hat zur Folge, dass der Pflegeaufwand durch die Vielzahl an Tools steigt und deren Wechselwirkungen untereinander größere Angriffsflächen bietet. Somit steigt auch das Risiko eines erfolgreichen Angriffs. Diesen fragmentierten Sicherheits-Werkzeugkasten gilt es zu entrümpeln und durch Konsolidierung wieder funktionsfähig zu machen.

Das Sicherheitsforschungsteam Cisco Talos berichtet ja von jährlich 7,2 Billionen gestoppten Angriffen. Die Cyberangreifer zu stoppen, ist sicher erst mal das Wichtigste. Aber diese Angreifer werden selbst nicht dingfest gemacht, so dass sie auch nicht strafrechtlich verfolgt werden können. Werden wir uns mit diesem Katz- und Maus-Spiel abfinden müssen?

Klaus Lenssen: Die Identifizierung der Angreifer ist ein großes Problem. Dies behindert oft eine effektive Strafverfolgung. Dennoch gibt es genügend Beispiele, in denen sich Täter und Angriffswerkzeuge ermitteln ließen. Dann wurden beispielsweise Botnet Command & Control Server oder illegale Hosting-Plattformen abgeschaltet. Dies ist nur durch die Kooperation von Unternehmen und Strafverfolgung möglich. Die Sicherheitsbranche unterstützt hier mit ihren Möglichkeiten, um einen Beitrag zur Verbesserung der Cybersicherheit von uns allen zu leisten.

2018 hat gerade begonnen – welche IT-Security-Trends werden wir aus Ihrer Sicht dieses Jahr vor allem beobachten können?

Klaus Lenssen: Auch 2018 wird sich der Trend fortsetzen, dass das IoT durch sein zunehmendes Wachstum in den Fokus der Angreifer rückt. Diese nutzen Schwachstellen in Architektur und Umsetzung aus. 2020 werden rund 100 Geräte pro Sekunde in Betrieb genommen und online gehen. Die dadurch entstehenden Herausforderungen müssen gemeinsam von Herstellern, Käufern, Nutzern und Behörden gelöst werden. So sind IT-Administratoren zukünftig nicht mehr nur für einige hundert, sondern für mehrere hunderttausend Geräte zuständig. Schon heute steht nicht genügend qualifiziertes Fachpersonal für diese Aufgabe und die Absicherung der Infrastrukturen zur Verfügung. Gleichzeitig werden wir neue Ansätze zur Lösung des Problems sehen. Erfolgreiche Angriffsmethoden wie Ransomware werden uns zwar als Phänomen erhalten bleiben, jedoch in anderen Bereichen als bisher. Dafür werden maschinelles Lernen und künstliche Intelligenz weiter in die Cybersicherheitslösungen einziehen. Aber auch die Angreifer werden sich dieser Techniken bedienen. Eine Schwächung der Cybersicherheit droht uns auch von unerwarteter Seite: Regierungen und ihre Nachrichtendienste suchen nach neuen Wegen, um IT-Sicherheitsmaßnahmen wie Verschlüsselung aufzubrechen und bedienen sich hierzu den gleichen Mitteln wie die Angreifer. Sie identifizieren Schwachstellen in Produkten und melden diese nicht den Herstellern, damit diese das Problem beheben könnten. Stattdessen behalten sie das Wissen für sich, um es als Angriffswerkzeug zu nutzen, beispielsweise für sogenannte ‚Staatstrojaner’. Dies schwächt aber die Sicherheit aller Nutzer und stellt somit ein großes Risiko für die globale Cybersicherheit dar. Gleichzeitig wird der Datenschutz zu einem der Hauptthemen für das kommende Jahr. Die EU-DSGVO tritt am 25. Mai 2018 in Kraft und fordert von allen Teilnehmern am Europäischen Markt die pünktliche Umsetzung der Regulierung – unter Androhung signifikanter Strafen bei Verletzung der Vorgaben.

Business Partner

Cisco Systems GmbHSöldnermoos 7

85399 Hallbergmoos

Deutschland

Meist gelesen

Videoüberwachung im Museum: Datenschutz und Kameraauswahl

Sicherheit für Kulturgüter ist - auch angesichts des Diebstahls im Pariser Louvre - ein wichtiges Thema. Von großer Bedeutung: die Überwachung mittels Videotechnik. Ein Beitrag darüber, was dabei zu beachten ist.

GIT SICHERHEIT AWARD 2026 – Die Gewinner stehen fest!

GIT SICHERHEIT AWARD 2026: Die besten Sicherheitslösungen des Jahres – jetzt alle Gewinner im Überblick

Hybride Angriffe und Drohnen: Neue Bedrohungslage für Deutschlands Unternehmen und Kritische Infrastrukturen

Hybride Angriffe & Drohnen: Sicherheitsrisiken für Deutschland und seine Unternehmen und Kritische Infrastrukturen.

BASF eröffnet 2028 innovatives Gefahrenabwehrzentrum in Ludwigshafen: KI-Technologie für maximale Sicherheit am Standort

BASF stärkt Sicherheit: Neues Gefahrenabwehrzentrum in Ludwigshafen mit KI & Leitstelle ab 2028

Sicherheit im Ernstfall: Wie Unternehmen mit strategischem Personenschutz und Amokprävention Verantwortung übernehmen

Personenschutz & Amokprävention: Strategische Konzepte, Training & Verantwortung für Unternehmenssicherheit