Per PKI-Schlüssel ins Zimmer - Sichere mobile Schlüssellösungen für Hotels

Nicht alle mobilen Schlüssellösungen auf dem Markt sind gleichwertig vor allem wenn es um Sicherheit geht. Vorsicht ist nicht nur bei kritischen Infrastrukturen geboten, sondern a...

Nicht alle mobilen Schlüssellösungen auf dem Markt sind gleichwertig – vor allem wenn es um Sicherheit geht. Vorsicht ist nicht nur bei kritischen Infrastrukturen geboten, sondern auch Hotels profitieren von einer „wirklich“ sicheren mobilen Schlüssellösung wie der des Münchener Unternehmens Blue ID.

Ist die Eingabe eines per Smartphone versendeten vierstelligen Codes, der dann in eine Tastatur getippt wird, eine wirklich sichere Zutrittslösung? Ein falsches Sicherheitsgefühl erzeugt Schwachstellen. Einen Schritt weiter käme man schon, wenn die Übertragung eines solchen Codes vom Smartphone an das elektronische Schloss über einen Kommunikationskanal wie Bluetooth oder NFC erfolgte. Durch die integrierten Sicherheitsfunktionen solcher Kanäle kann der Code nicht abgefangen werden. Allerdings: Da der Code während der gesamten Lebensdauer eines Schlosses gleich bleibt, könnte eine Nachricht zwischen Smartphone und Schloss aufgezeichnet und dann auch von Unberechtigten wiedergegeben werden.

Symmetrische Kryptographie

Andere mobile Schlüssellösungen entscheiden sich für eine symmetrische End-zu-End-Verschlüsselung. Sie verbirgt die Zugangsberechtigungsdaten vollständig vor Dritten. Dazu gehören die Verschlüsselung der Zugriffsberechtigungsdaten auf der Senderseite, die Übertragung dieser Daten und schließlich deren Entschlüsselung auf der Empfängerseite. Da die symmetrische Verschlüsselung jedoch auf einem einzigen geheimen Schlüssel basiert, der für die Ver- und Entschlüsselung der Daten verantwortlich ist, ist es wichtig, dass dieser Schlüssel jederzeit geheim gehalten wird.

Wendet man dieses Verfahren auf mobile Schließlösungen an, ergibt sich u. a. die Schwierigkeit, den geheimen Schlüssel sicher auf das Handy zu bekommen. Die Übertragung des geheimen Schlüssels Over-the-Air riskiert das Abfangen, was dann alle Schlösser mit diesem geheimen Schlüssel gefährden würde. Und vom Nutzer zu verlangen, das Smartphone an einen sicheren Ort zu bringen, um dort den geheimen Schlüssel installieren zu lassen, ist nicht praktikabel. Außerdem könnte das Telefon selbst angegriffen und der geheime Schlüssel gestohlen oder manipuliert werden, was bedeutet, dass die Anwendung einer symmetrischen Verschlüsselung auf den Anwendungsfall der mobilen Schlüssel eine inhärent unsichere Lösung darstellt.

Asymmetrische Kryptographie

Die asymmetrische Kryptographie verwendet zwei verschiedene, aber mathematisch verbundene Schlüssel – einen privaten und einen öffentlichen. Moderne asymmetrische Kryptographie-Algorithmen sind so sicher, dass sie häufig zur Gewährleistung der Kommunikationssicherheit in Computernetzwerken eingesetzt werden, wie zum Beispiel im Rahmen des weit verbreiteten Transport Layer Security-Protokolls.

Im Gegensatz zur symmetrischen Verschlüsselung konzentriert sich die asymmetrische Kryptographie nicht nur auf das Verstecken einer Information, sondern ermöglicht eine andere, elementare kryptographischer Funktion: Die digitale Signatur. Sie ermöglicht die sichere Überprüfung der Authentizität einer digitalen Nachricht. Erstellt wird sie, indem ein Datenstück mit dem privaten Schlüssel signiert wird. Umgekehrt kann der öffentliche Schlüssel zur Überprüfung der Signatur und damit der Authentizität der Daten verwendet werden.

Der große Vorteil dieses Konzepts besteht darin, dass der private Schlüssel nicht übertragen werden muss. Nur der öffentliche Schlüssel muss an eine Gegenstelle übertragen werden. Die Übertragung eines öffentlichen Schlüssels über einen unsicheren Kommunikationskanal bedeutet kein Sicherheitsrisiko: Das Abfangen eines öffentlichen Schlüssels wäre gleichbedeutend mit dem Auffinden eines halben physischen Schlüssels auf der Straße – ohne die andere Hälfte ist er nutzlos.

Wie lässt sich das auf die Welt der mobilen Schlüssel übertragen? Generell ist es in den meisten Anwendungen nicht notwendig, die Übertragung von Daten mit den Zugriffsrechten zu verschlüsseln – der entscheidende Teil ist die Authentizität dieser Daten. Mit asymmetrischer Kryptographie und digitalen Signaturen kann diese Authentizität zwischen einem Schloss und einem Smartphone gewährleistet werden.

Obwohl die asymmetrische Kryptographie komplexer ist als die symmetrische Verschlüsselung, ermöglicht die Rechenleistung moderner Mikrocontroller und Mobiltelefone solche kryptografischen Operationen in angemessener Zeit und stört in keiner Weise eine schnelle und zuverlässige Benutzererfahrung.

Public Key Infrastructure (PKI)

Noch mehr Sicherheit erreicht man durch die Einrichtung einer vertrauenswürdigen Verwaltungseinheit. Durch die Übernahme in eine Cloud-basierte Lösung wird eine Public Key Infrastructure (PKI) mit der verwaltenden Partei als Root of Trust etabliert. Von diesem Punkt aus werden Zugriffsrechte signiert und sicher auf Smartphones verteilt. Um die Zugriffsrechte sicher nachzuweisen und die Signatur der verwaltenden Partei zu überprüfen, benötigt das Schloss nur den öffentlichen Schlüssel des Cloud-Dienstes, der bei der Produktion problemlos auf dem Schloss installiert werden kann. Durch das Anhängen des öffentlichen Schlüssels des Smartphones an die signierten Zugriffsrechte kann ein Challenge-Response-Protokoll zwischen Schloss und Smartphone durchgeführt werden – dies führt zu einer gegenseitigen Authentifizierung von Schloss und Smartphone.

Solche Lösungen bietet das Unternehmen Blue ID an, das mit sicheren Schließlösungen für Fahrzeuge begonnen hat. „Die Sicherheitsanforderungen des Automobilmarktes sind extrem hoch, deshalb haben wir unsere Lösung von Anfang an mit PKI so konzipiert, dass Softwarelösung mindestens genauso sicher ist wie der herkömmliche Autoschlüssel.Die vielen einfacheren Methoden, die derzeit angeboten werden, können einfach nicht sicherstellen, dass der Zugang zu oder das Starten von Autos nicht ausgenutzt werden kann“, sagt Philipp Spangenberg, CEO und Gründer von Blue ID, und ergänzt: „Unsere Kunden wie VW und Audi verlassen sich auf die sichere PKI-Architektur von Blue ID, um ihre Markenreputation zu schützen. Wir bieten dem Facility-Markt die gleiche praxiserprobte Plattform, insbesondere für Bürogebäude, Hotels und Versorgungsinfrastrukturen, bei denen die Sicherheit im Vordergrund steht.“

PKI-Architektur für Hotels

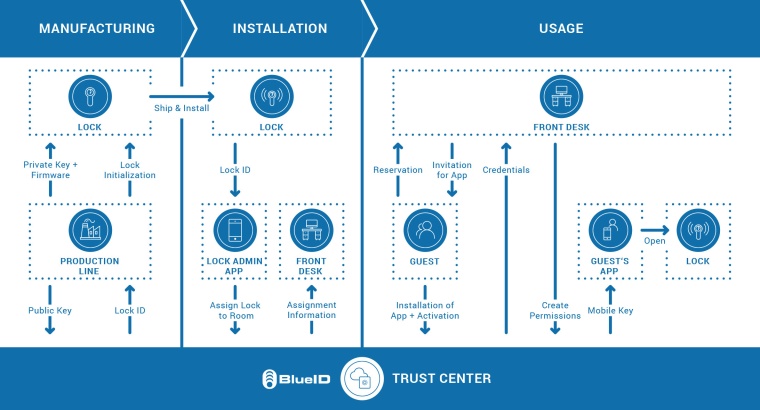

Die Erstellung und Verwendung eines mobilen Schlüssels beginnt mit der Integration der Blue ID-Lösung in den Bluetooth-Chip des Smart-Locks – mit der Blue ID Ready2Go-Firmware, die Out-of-the-box-Lösungen für Chip-Serien von Nordic Semiconductor und Silicon Labs anbietet. Bei der Produktion wird die Blue ID-Firmware zusammen mit einem privaten und einem öffentlichen Schlüsselpaar geladen, sodass der private Schlüssel niemals eine gesicherte Umgebung verlässt oder irgendwo anders als auf dem Schloss selbst gespeichert wird. Folglich wird nur der öffentliche Schlüssel des Schlosses an das Blue ID Trust-Center gesendet, das eine eindeutige Kennung erstellt, die bei der Produktion zusätzlich in das Schloss geladen wird.

Nach der Produktion wird das Schloss an das Hotel geschickt und installiert. Anschließend wird die Blue ID Lock-Admin-App verwendet, um die ID des neuen Schlosses abzurufen und einem Raum zuzuordnen. Die App informiert das Trust Center über diese Zuordnung, welches diese Daten schließlich für die Rezeptionssoftware des Hotels korreliert.

Nach Erhalt einer Reservierung durch einen Hotelgast erstellt die Rezeption eine App-Einladung für diesen Gast, der lediglich die Schlüssel-App des Hotels installieren und damit sein Smartphone eindeutig im Trust Center identifizieren muss. Innerhalb dieser Aktivierung wird auf dem Handy ein öffentliches und privates Schlüsselpaar generiert, wobei nur der öffentliche Schlüssel an das Trust Center gesendet und der private Schlüssel sicher auf dem Telefon gespeichert wird. Nach Erhalt der Aktivierung durch die App des Gastes erstellt das Trust Center Zugangsdaten für den Gast und sendet diese an die Rezeption, die diese Daten dem Gast im Buchungssystem des Hotels zuordnet. Schließlich fordert die Rezeption das Trust Center auf, die mobilen Schlüssel für das Telefon des Gastes zu generieren, die im Trust Center erstellt, signiert und an die mobile Schlüssel-App des Gastes verteilt werden.

Im Hotelzimmer angekommen, öffnet der Gast einfach die App, klickt auf die Schaltfläche für sein Zimmer und leitet so den Verifizierungsvorgang mit dem Schloss ein, das die Tür öffnet – typischerweise innerhalb von ein bis zwei Sekunden. Im Rahmen dieses Verifizierungsverfahrens wird nicht nur die Gültigkeit und Authentizität der Zugangsberechtigungen (z.B. Zimmernummer, Zeitrahmen) durch die digitale Signatur des Trust Centers verifiziert, sondern auch eine Authentifizierung des Telefons des Gastes mit dem Schloss durchgeführt.

Die Zukunft des sicheren Zugangs

In Zukunft könnten zwei Technologien den mobilen Schlüsselmarkt verändern: Blockchain als Wettbewerber und Quanten-Computing als Bedrohung für existierende Lösungen oder als Chance für eine verbesserte Sicherheit. Blockchain hat sicherlich in letzter Zeit viel Publicity für den sicheren Transfer von virtuellem Geld gehabt und einige werben dafür, dass es eine sichere Zugangsmethode für mobile Schlüssel ist. Spangenberg bietet seinen Standpunkt an: „Obwohl Blockchain eine interessante Technologie ist und viele Anwendungen hat, hat sich die PKI für unsere Implementierung für mobile Schlüssel als ideal erwiesen, wie die Überzeugung von sehr sicherheitssensiblen Kunden für das Produkt zeigt. Es muss sich in den nächsten Jahren noch zeigen, ob blockchainbasierte Dienste vom Markt breit angenommen werden und somit tatsächlich wirtschaftlich tragfähig sind.“

Quantencomputer, die noch in den Kinderschuhen stecken (obwohl sie ständig an Rechenleistung zunehmen), werden voraussichtlich so leistungsfähig sein, dass sie in der Lage sein werden, aktuelle kryptografische Algorithmen zu brechen und innerhalb des nächsten Jahrzehnts eine Bedrohung für alle derzeit etablierten kryptografischen Systeme darzustellen. Betroffen sind jedoch nur die zugrunde liegenden kryptographischen Algorithmen wie RSA oder ECC - nicht das Grundkonzept der asymmetrischen Kryptographie oder PKI.

Da die Architektur von Blue ID völlig unabhängig davon ist, welcher Algorithmus für seine kryptographischen Operationen verwendet wird, stellt Quanten-Computing keine Bedrohung für die Lösung, sondern eine Chance dar. Spangenberg: „ Wir beschäftigen uns schon heute damit, welche zukünftigen kryptografischen Verfahren eingesetzt werden können, inklusive dem Aspekt „Quantum Safe“. Wenn die Quantencomputer-Technologie marktreif ist, werden wir und unsere Kunden Blue ID immer noch problemlos einsetzen können und langfristig hochsicher bleiben“.

Business Partner

BlueID GmbHMarcel-Breuer-Str. 15

80807 München

Deutschland

Meist gelesen

GIT SICHERHEIT AWARD 2026 – Die Gewinner stehen fest!

GIT SICHERHEIT AWARD 2026: Die besten Sicherheitslösungen des Jahres – jetzt alle Gewinner im Überblick

VIP-Interview: Lana Djurkin-König, Director of Trust and Security Advocacy EMEA bei Lenovo

VIP in der Welt der Sicherheit: Djurkin-König, Director of Trust and Security Advocacy EMEA bei Lenovo

Video-Sicherheit & Video-Management: Die Gewinner der Kategorie C beim GIT SICHERHEIT AWARD 2026

GIT SICHERHEIT AWARD 2026: Video-Sicherheit & Video-Management – die innovativsten Lösungen im Überblick

Sicherheit für die Deutsche Bahn – Interview mit Britta Zur

Britta Zur hat zum 31. Oktober 2025 den Vorsitz der Geschäftsführung bei DB Sicherheit niedergelegt. Das Interview führte GIT SICHERHEIT im Frühjahr 2025.

PIP Global Safety auf der A+A 2025: Größter Messeauftritt mit erweitertem PSA-Angebot nach Honeywell-Übernahme

Protection Empowered“: PIP Global Safety zeigt auf der A+A 2025 sein erweitertes PSA-Portfolio für sicheren Arbeitsschutz