Sicherheit im Rechenzentrum – wie man es richtig anpackt

Rechenzentren sind das Herz eines jeden Unternehmen: Sie geben den Anwendungen ein sicheres Zuhause, mit denen Geld verdient wird - Daten, die Geld wert sind. Wie haben sich die A...

Rechenzentren sind das Herz eines jeden Unternehmen: Sie geben den Anwendungen ein sicheres Zuhause, mit denen Geld verdient wird - Daten, die Geld wert sind. Wie haben sich die Ansprüche und die Maßnahmen in puncto Sicherheit in den letzten Jahren verändert? Welche Bedrohung gibt es, und welche Fehler gilt es beim Bau eines Datencenters zu vermeiden? Was wird eigentlich aus Green IT? Philipp Müller, Produktmanager Data Center Solutions bei Rittal in Herborn, weiß all das - und nennt alle Fakten im Interview.

In den vergangenen Jahren nahm das weltweite Datenvolumen stetig zu. Man spricht heute von „The Big Data" - einem explodierenden Datenaufkommen, welches sich durch die jährliche Verdopplung des Volumens zeigt. Der Zuwachs an sicherheitsrelevanten Daten forderte damals wie heute die permanente Weiterentwicklung von Schutzmaßnahmen. So finden Systemlösungen der physischen Sicherheit heute auch branchenübergreifend Anwendung. IT-Sicherheitssafes und Sicherheitsräume müssen verlässlichen Schutz gegen Brände, Einbruch, elektromagnetische Strahlung und zudem eine zukunftsfähige Struktur, das heißt Erweiterungsmöglichkeiten, bieten. Besonderer Wert wird auf systemgeprüfter statt bauteilgeprüfter Qualität gelegt. Aufgrund der beträchtlichen Anzahl von historisch gewachsenen und stetig weiter wachsenden Rechenzentren liegt ein besonderes Augenmerk weiterhin auf der nachträglichen Installation von Sicherheitszellen. Dies kann auch im laufenden Betrieb der bauseitig vorhandenen IT geschehen.

GIT-SICHERHEIT.de: Herr Müller, nähern wir uns dem Rechenzentrum und seinen Sicherheitsanforderungen doch einmal von außen. Welche neuen Entwicklungen gibt es beim physischen Zugangsschutz? Was wird unternommen, dass die Türen nicht jedermann „offen stehen"?

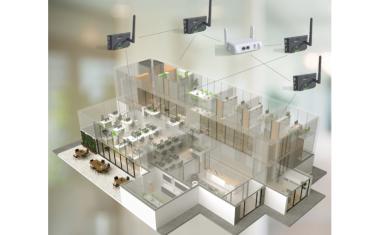

Philipp Müller: Je nach Anforderung des Betreibers eines Rechenzentrums finden unterschiedliche Arten von Zutrittskontrollen bereits im erweiterten Sicherheitskorridor Anwendung. Schon weit vor der Zutrittstür zum eigentlichen Rechenzentrum lassen Schleusenkontrollen nur eintrittsberechtigtes Personal herein. Neben den heute bekannten elektronischen Zutrittssystemen werden auch weiterhin mechanische Schlüsselsysteme genutzt, um immer einen Zugriff von Feuerwehren über Notschlüssel gewährleisten zu können. Die elektronischen Zutrittskontrollen beruhen neben den bereits etablierten Zahlenkombinationsschlössern und der Nutzung von Code-Cards auch auf neuartig ausgereiften biometrischen Technologien. Augen-, Finger- und Handscanner sowie biometrische Sprach- und Gesichtserkennungssysteme haben ebenfalls den Vorteil, dass ein Monitoring durch moderne Data Center Infrastructure Management-Systeme (DCIM) jeglichen Zutritt überwachen und aufzeichnen kann.

IT-Systeme sind heute deutlich mehr und vor allem deutlich aggressiveren Angriffen ausgesetzt. Meist geschieht dies virtuell über den Netzwerkzugang. Nehmen dafür die Attacken auf die physischen Ziele ab?

Philipp Müller: Physische Bedrohungspotenziale sind weiterhin allgegenwärtig und nehmen mit dem Fortschritt der Technik immer mehr zu. Best-Practice-Rechenzentren sollen aber allen potenziellen Gefährdungen durch Umgebungseinflüsse mit gleicher Priorität begegnen. So finden neben den beschriebenen möglichen Maßnahmen der Zutrittskontrollen auch Schutzmaßnahmen gegen elektromagnetische Störungen und Impulse konkrete Anwendung. Eine genaue Überprüfung auf elektromagnetische Verträglichkeit (EMV) und elektromagnetische Störquellen (EMP) ist von entscheidender Bedeutung.

Einsparungen stehen auch im IT-Bereich auf der Tagesordnung. Ist ausreichend Geld vorhanden, um das Sicherheitsniveau den Bedrohungen anzupassen?

Philipp Müller: Maßgeschneiderte IT-Lösungen waren in der Vergangenheit und bleiben auch in Zukunft eine Notwendigkeit. Der Schutz sensibler Daten durch IT-Infrastruktur muss in den Budgets - und seien sie noch so schmal - entsprechend berücksichtigt werden. Analysiert man testweise den Ausfall des Rechenzentrums in der sogenannten „Downtime"-Analyse, wird die ganze Tragweite eines möglichen Datenverlusts deutlich. Dies ist oftmals Anlass genug, nicht an dieser Stelle zu sparen.

Wo werden bei der Erweiterung beziehungsweise beim Neubau von Rechenzentren die meisten Fehler gemacht?

Philipp Müller: Die komplette IT-Infrastruktur eines Rechenzentrums wird im Hinblick auf Sicherheit individuell ausgelegt. Eine Analyse des Sicherheitsbedarfs schafft die Grundlagen für entscheidende Faktoren und Erfordernisse. Grundsätzlich gilt: So sicher wie nötig. Dies ist aber nicht automatisch mit „so sicher wie möglich" gleichzusetzen. Insbesondere bei der Verfügbarkeit gibt es zahlreiche Variablen. Sie müssen bei einer Gegenüberstellung der Betriebskosten (operational expenditure, OPEX) und Investitionskosten (capital expenditure, CAPEX) Berücksichtigung finden. Insbesondere bei historisch gewachsenen Serverräumen wie der sogenannten Besenkammer finden wir Ansätze, die der Verbesserung der IT-Umgebung bedürften. Ob bei Brandlasten durch Teppichböden oder veralteten, einzeln aufgestellten Klimageräten mit hohem Stromverbrauch - es gibt zahlreiche Möglichkeiten, die Sicherheit deutlich zu erhöhen und dabei die Betriebskosten drastisch zu senken. Skalierbarkeit ist eine weitere Variable, die häufig außer Acht gelassen wird. Die einfache Erweiterung, ein Rückbau oder eine Standortänderung des Rechenzentrums müssen bei der Planung Berücksichtigungfinden.

Das Thema Energieeffizienz ist in aller Munde - bemerken Sie ein Umdenken der Firmen, was dieses Thema angeht? Wird aktiv nach Möglichkeiten gesucht, vielleicht auch im Hinblick auf die kommende DIN ISO 50001?

Philipp Müller: Grüne Technologien sind bereits seit der Einführung des Begriffs Green IT im Einsatz. Die Energiekosten zu senken, aber gleichzeitig Packungsdichte, Verfügbarkeit und Sicherheit zu erhöhen, gelingt nur dann, wenn bestehende Systeme ständig weiterentwickelt werden. Der Großteil der Energiekosten im Rechenzentrum lässt sich im Bereich der Klimatisierung einsparen. Die Optionen wie die Adiabatische oder die direkte freie Kühlung gewinnen mehr und mehr an Bedeutung. Wichtiger werden zudem DCIM-Systeme, um kontinuierliche Verbesserungen und Leistungsanpassungen durchführen zu können.

Herr Müller, vielen Dank für dieses Gespräch.

Business Partner

Rittal GmbH & Co. KGAuf dem Stützelberg

35745 Herborn

Deutschland

Meist gelesen

Sichere Kommunikation ohne Sprachhürden: Funkwerk integriert KI-Übersetzer in Sicherheitsleitstellen

KI-Dolmetscher im Gefahrenmanagement: Echtzeit-Übersetzung & Protokollierung für sichere Kommunikation ohne Sprachbarrieren

PIP Global Safety auf der A+A 2025: Größter Messeauftritt mit erweitertem PSA-Angebot nach Honeywell-Übernahme

Protection Empowered“: PIP Global Safety zeigt auf der A+A 2025 sein erweitertes PSA-Portfolio für sicheren Arbeitsschutz

Sicherheit im Ernstfall: Wie Unternehmen mit strategischem Personenschutz und Amokprävention Verantwortung übernehmen

Personenschutz & Amokprävention: Strategische Konzepte, Training & Verantwortung für Unternehmenssicherheit

Museumsicherheit: Wie moderne Technologien und ganzheitliche Schutzkonzepte Kulturgüter vor neuen Bedrohungen schützen

Museen im Spannungsfeld: Sicherheit zwischen öffentlichem Auftrag, Raubfällen und neuen Bedrohungen

BASF eröffnet 2028 innovatives Gefahrenabwehrzentrum in Ludwigshafen: KI-Technologie für maximale Sicherheit am Standort

BASF stärkt Sicherheit: Neues Gefahrenabwehrzentrum in Ludwigshafen mit KI & Leitstelle ab 2028