Wirkungsvoller Perimeterschutz: Technologien, Anforderungen und Praxistipps

Effektiver Perimeterschutz kombiniert physische Barrieren mit intelligenter Sensorik und integriertem Datenmanagement – Heiko Viehweger von Hirsch Secure gibt einen Überblick über Technologien, Anforderungen und Praxistipps.

Der Schutz des Perimeters ist ein zentrales Element der Unternehmenssicherheit, weil er die erste Verteidigungslinie gegen unbefugten Zutritt, Sabotage, Diebstahl oder Spionage bildet. Seine besondere Bedeutung liegt darin, dass er potenzielle Bedrohungen erkennt, verzögert oder ganz abwehrt, bevor sie das eigentliche Betriebsgelände oder kritische Infrastrukturen erreichen.

Ein effektiver Perimeterschutz erkennt Sicherheitsvorfälle schon an der Grundstücksgrenze, noch bevor unbefugte Personen oder Fahrzeuge das Gelände betreten. Dabei kommen moderne Detektionssysteme zum Einsatz, die Eindringlinge präzise erkennen und klassifizieren können. Physische Barrieren wie Zäune, Tore, Schranken oder Mauern erschweren das Eindringen zusätzlich und verschaffen Sicherheitskräften wertvolle Zeit für eine Reaktion. Bereits die offensichtliche Präsenz solcher Schutzmaßnahmen wirkt stark abschreckend.

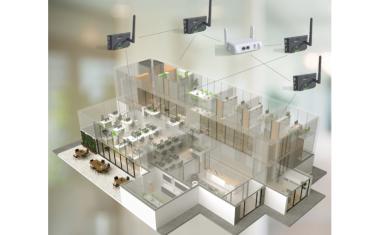

Darüber hinaus ist wirkungsvoller Perimeterschutz heute digital vernetzt und in umfassende Sicherheitskonzepte integriert, beispielsweise in Zutrittskontrollsysteme, Videoüberwachung, Gefahrenmanagementsysteme oder Alarmanlagen, was automatisierte Reaktionen ermöglicht und ein genaues Lagebild in der Sicherheitsleitstelle entwirft.

Inhalt:

- PRAXISTIPPS: Installation von Perimeterschutz-Systemen

- Die Rolle des KRITIS-Dachgesetzes

- Moderne Detektionssysteme

- Zaundetektionssysteme

- Videoanalyse

- Radarsysteme

- LiDAR

- Mikrowellen- und Passiv-Infrarot-Sensoren

- Lichtschrankensysteme

- Besserer Schutz durch integriertes Datenmanagement und Sensorfusion

PRAXISTIPPS: Installation von Perimeterschutz-Systemen

Die Auswahl und Installation geeigneter Systeme erfordern eine sorgfältige Planung und Umsetzung. Im Folgenden listen wir bewährte Praxistipps, die sich aus aktuellen Systemtests und praxisbewährten Anwendungsszenarien ableiten lassen:

- Bedrohungs- und Risikoanalyse: Jegliche Planung und Designentscheidungen sollten immer auf Basis eines ganzheitlichen Sicherheitskonzeptes erfolgen, welches das Schutzziel und die Bedrohungslage klar definiert. Gegen was und wen soll geschützt werden und welche Szenarien des Eindringens auf das zu schützende Gelände werden festgelegt.

- Analyse der örtlichen Gegebenheiten: Vor der Installation sollten Sie eine detaillierte Risikoanalyse durchführen und die Besonderheiten des Geländes, wie Sichtverhältnisse, Vegetation und typische Bewegungsmuster, berücksichtigen. Die Systemauswahl (z. B. Kamera, LiDAR, Infrarot) sollte exakt auf diese Bedingungen abgestimmt werden.

- Systemauswahl nach Anwendungstyp: Berücksichtigen Sie bei der Auswahl die spezifischen Anforderungen Ihres Szenarios (z. B. hohe Sicherheitsanforderungen, starke Tarnung, schlechte Lichtverhältnisse) und setzen Sie auf Systeme mit Zonenfähigkeit, hoher Auflösung und guter Dokumentationsmöglichkeit.

- Mehrschichtige Verteidigung: Auswahl der richtigen Technologie mit hoher Erkennungswahrscheinlichkeit. In großen offenen Flächen sind volumetrische Flächenmelder wie Thermalkameras und Radar in Kombination mit beweglichen PTZ-Farbkameras empfehlenswert, da sie zuverlässige Detektion und Verifikation ermöglichen. Für enge Bereiche und schmale Korridore eignen sich aktive Lichtschranken oder Lidarsysteme besser.

- Redundanz und Installationsqualität: Besonders bei kritischen Infrastrukturen sollte bei der Installation der Sicherheitstechnik auf eine Redundanz bei den Strom- und Kommunikationsleitungen geachtet werden. Freiliegende Kabel sind zudem anfällig für Manipulation und Umwelteinflüsse.

- Sorgfältige Kalibrierung und Anpassung: Die Leistungsfähigkeit der Systeme hängt maßgeblich von der Kalibrierung und Anpassung an die jeweilige Szene ab. Achten Sie auf eine genaue Justierung der Sensoren sowie auf regelmäßige Tests und Updates, um die Detektionsrate hoch und Fehlalarme gering zu halten.

- Integration und Dokumentation: Integrieren Sie alle Sensoren in eine zentrale Alarmzentrale, sodass Alarmmeldungen dokumentiert und verifiziert werden können (z. B. mithilfe von Alarmvideos). Dies erleichtert die Bearbeitung und Bewertung von Ereignissen und unterstützt die Einhaltung gesetzlicher Anforderungen.

- Berücksichtigung verschiedener Szenarien im Systemtest: Testen Sie die installierten Systeme nicht nur unter Standardbedingungen, sondern auch unter schwierigen Bedingungen (z. B. Tarnung, Sabotage, wechselnde Lichtverhältnisse, untypische Bewegungsmuster). So stellen Sie sicher, dass das System auch in realen Bedrohungslagen zuverlässig arbeitet.

- Reduktion von Falschalarmen: Kombinieren Sie automatische Algorithmen mit menschlicher Kontrolle oder setzen Sie auf Hybridlösungen, um Falschalarme durch Umwelteinflüsse, Tiere oder technische Störungen zu minimieren.

Die Kombination und richtige Konfiguration moderner Sensorik – abgestimmt auf die individuellen Bedingungen vor Ort – bildet die Grundlage für einen wirksamen und robusten Perimeterschutz. Regelmäßige Überprüfung, Wartung und Anpassung der Systeme sind ebenso wichtig wie die Einbindung in ein ganzheitliches Sicherheitskonzept.

Die Rolle des KRITIS-Dachgesetzes

Eine besondere Aktualität erfährt das Thema durch das neue KRITIS-Dachgesetz. Es enthält Vorschriften zum physischen Schutz kritischer Infrastrukturen, wobei der Perimeterschutz eine zentrale Rolle spielt. Betreiber kritischer Anlagen sind verpflichtet, angemessene physische Schutzmaßnahmen zu ergreifen, die nicht nur IT-Angriffe, sondern auch physische Gefahren wie Sabotage, Einbruch, Vandalismus, Brand und Naturkatastrophen abdecken.

Zu den Maßnahmen gehören insbesondere der Schutz des Außengeländes, die Kontrolle von Zugangswegen sowie die Sicherung des Bereichs um die Anlagen. Der Gesetzesentwurf schreibt dabei vor, dass Objektschutzmaßnahmen wie Zugangskontrollen, Perimetersicherung und Umgebungsüberwachung umgesetzt werden müssen. Diese Maßnahmen müssen angemessen, verhältnismäßig und dem Stand der Technik entsprechend ausgestaltet sein. Betreiber sind verpflichtet, eine Risikoanalyse durchzuführen, bei der auch Aspekte des Perimeterschutzes betrachtet werden.

Moderne Detektionssysteme

Physische Barrieren wie Zäune, Tore, Schranken oder Mauern sollen Eindringlinge an der Außengrenze abhalten, sie sind aber nur dann ein effektiver Schutz, wenn sie mit entsprechenden elektronischen Detektionssystemen kombiniert werden. Für relativ einfach zu sichernde Liegenschaften kann eine Detektionsmethode ausreichen, gerade für Anwendungen in Hochsicherheitsbereichen und KRITIS-Standorten ist aber das Kombinieren verschiedener Detektionsmethoden im Perimeterschutz sinnvoll, weil aufgrund der individuellen Standortbedingungen oder auch Witterungseinflüssen keine einzelne Technologie oftmals alle Anforderungen gleichzeitig optimal erfüllt.

Jede Methode hat spezifische Stärken – und auch Schwächen, die durch andere Systeme ausgeglichen werden können. Durch die Verknüpfung mehrerer Sensoren entsteht ein robustes mehrschichtiges, intelligentes und falschalarmarmes Gesamtsystem. Um eine gute Kombination von Detektionssystemen wie Videoanalyse, Infrarot, Radar, LiDAR oder Zaunsensorik zu finden, aber auch um beurteilen zu können, ob nicht bereits eine Art der Detektion für den Schutzzweck ausreichend ist, muss man die einzelnen Methoden näher betrachten. Im Abschnitt Praxistipps geben wir Ratschläge für einen wirkungsvollen Einsatz.

Zaundetektionssysteme

Zaundetektionssysteme übernehmen im physischen Perimeterschutz die Funktion der frühzeitigen Detektion von Eindringversuchen an der äußeren Begrenzung eines Schutzobjektes. Sie bilden damit die erste Verteidigungslinie innerhalb eines mehrschichtigen Sicherheitskonzeptes nach dem Prinzip der „Defense in Depth“.

Technisch basieren Zaundetektionssysteme auf Sensorik, die mechanische Einwirkungen auf den Zaun – etwa durch Klettern, Schneiden oder Durchtrennen – erfasst und in elektrische Signale umwandelt. Gängige Technologien sind Beschleunigungssensoren, mikrofonische Sensorkabel, piezoelektrische Systeme oder faseroptische (DAS-basierte) Sensoren, die entlang der Zaunlinie installiert werden. Diese Systeme erkennen charakteristische Vibrationsmuster und unterscheiden durch Signalverarbeitung und algorithmische Filterung zwischen realen Angriffen und Störereignissen wie Wind, Regen oder Kleintieren.

Im mehrschichtigen Sicherheitsverbund dient das Zaundetektionssystem der Frühwarnung und Lageerkennung. Es löst eine Alarmmeldung mit präziser Zonenlokalisierung bereits vor bzw. während des Eindringversuchs am Zaun aus, noch bevor das gesicherte Gelände betreten wird. Hierdurch können Videoüberwachungssysteme automatisiert auf den betroffenen Bereich schwenken und Sicherheitskräfte zielgerichtet Maßnahmen in der Alarmkette einleiten. Durch die Integration in ein übergeordnetes Sicherheitsmanagementsystem lässt sich der gesamte Perimeterzustand in Echtzeit überwachen und dokumentieren.

Zaundetektionssysteme besitzen zwar keine physische Barrierewirkung, erhöhen jedoch durch die sofortige Detektion und Alarmierung die Reaktionsgeschwindigkeit und damit die Gesamteffektivität des Perimeterschutzes erheblich. In Kombination mit mechanischen Barrieren, Beleuchtung, Videoanalyse und Zutrittskontrolle bilden sie ein hochwirkungsvolles, mehrschichtiges Schutzkonzept, das sowohl präventiv als auch reaktiv wirkt.

Videoanalyse

Die Videoanalyse mit Videofarb- und Thermalkameras hat sich zu einem zentralen Bestandteil des modernen Perimeterschutzes entwickelt. Sie ermöglicht die automatische Erkennung, Klassifikation und Bewertung von Ereignissen entlang der Schutzlinie und liefert gleichzeitig wichtige visuelle Informationen zur Verifikation und Forensik.

Moderne Videoanalysen erkennen Personen, Fahrzeuge oder Bewegungen und können Falschalarme deutlich reduzieren, wenn sie richtig projektiert und konfiguriert sind. Besonders Thermalkameras zeigen ihre Stärken bei Nacht und schwierigen Lichtverhältnissen: Sie erkennen Wärmequellen unabhängig von Beleuchtung oder Schatten und sind daher ein wertvolles Frühwarninstrument. Allerdings liefern sie kaum visuelle Details und werden deshalb oft durch PTZ-Videokameras ergänzt, die zusätzliche Detailinformation bei der Videoverifikation liefern.

Unabhängige Systemtests und Erfahrungen aus der Praxis zeigen, dass die Leistungsfähigkeit der Systeme stark von den eingesetzten Algorithmen, der Installation und den Umgebungsbedingungen abhängt. Nur wenige Systeme können in allen Bedrohungsszenarien ausreichend überzeugen und unbefugten Zugang zuverlässig erkennen, ohne dabei zu viele Falschalarme zu erzeugen. Witterungseinflüsse, Vegetation, wechselnde Beleuchtung oder Tiere führen immer noch zu Falschauslösungen. Zu viele Falschauslösungen sind - hohe Detektionsqualität vorausgesetzt- bei Installationen mit einer starken Präsenz durch Sicherheitspersonal vor Ort in Einzelfällen noch akzeptabel, da die Lage schnell geklärt werden kann, sie sind aber ein KO-Kriterium bei Anwendungen, bei denen automatisch eine Alarmkette durch externe Interventionskräfte ausgelöst wird.

Entscheidend sind daher eine standortspezifische Auswahl und Feinjustierung der Analytik. Systeme, die im Labor gute Ergebnisse liefern, können in der Praxis stark abfallen. Besonders effektiv sind Lösungen, die Videoanalyse mit anderen Sensoren wie Zaunsensorik, LiDAR oder Infrarotmeldern kombinieren, da so Falschalarme minimiert und Erkennungsraten maximiert werden.

Für Betreiber bedeutet das: Videoanalyse ist in vielen Fällen unverzichtbar, kann aber in sicherheitskritischen Umgebungen nicht uneingeschränkt als alleinige Technologie empfohlen werden. Eine gute Planung umfasst die Kombination von Thermal- und sichtbaren Kameras, klare Zonenlogik und eine Integration in den Alarm-Workflow. Regelmäßige Tests und Kalibrierungen sichern die Performance im Betrieb. Videoanalyse bietet großes Potenzial für den Perimeterschutz – ihre Wirksamkeit hängt jedoch entscheidend von Qualität, Umfeld, Parametrierung und dem intelligenten Zusammenspiel mit anderen Detektionsmethoden ab.

Radarsysteme

Radar wurde von Beginn an für anspruchsvolle Anwendungen eingesetzt, zunächst im Militärbereich sowie zur Navigation von Flugzeugen und Schiffen. Diese Einsatzgebiete stellten hohe Anforderungen an Zuverlässigkeit und Präzision der Radargeräte. Mit der Weiterentwicklung der Technologie wurde Radar auch für den Sicherheitsmarkt verfügbar, kommt bisher jedoch insbesondere nur für eine großflächige Überwachung und freie Flächen zum Einsatz.

Zukünftige Entwicklungen in Chip- und Softwaretechnik sowie Antennendesign versprechen weitere Verbesserungen bei Leistung, Design und Anpassungsfähigkeit von Radarsystemen für den Schutz kritischer Infrastrukturen. Wie ausgiebige Systemtests, z.B. der GIT System Test Perimeter Protection gezeigt haben, sind Radarsysteme aber trotz der relativ hohen Kosten nicht per se anderen Systemen überlegen, sondern müssen wie andere Detektionsmethoden zur Anwendung passen und vor Ort genau eingestellt und optimiert werden. Auch sollte für ein wirksames System zwingend eine Kombination mit z.B. PTZ-Kameras und Videoanalyse durchgeführt werden, die das Alarmereignis der Radarsensorik überprüft und optisch bewertet.

LiDAR

LiDAR-basierte Einbruchserkennung gewinnt an Bedeutung, da sie durch präzise Detektion und hohe Zuverlässigkeit bei nahezu allen Licht- und Wetterbedingungen überzeugt – sogar bei Dunkelheit oder extremen Wetterlagen. LiDAR funktioniert, indem Laserpulse ausgesendet und deren Reflexionen gemessen werden, um eine präzise dreidimensionale Karte der Umgebung zu erstellen, der sogenannten Punktwolke.

Im Bereich der Perimetersicherheit bietet LiDAR mehrere bedeutende Vorteile. Erstens ermöglicht LiDAR eine hochpräzise Erkennung, indem Personen und Fahrzeuge mit einer Genauigkeit im Zentimeterbereich verfolgt werden – oft übertrifft dies herkömmliche Sensoren. Zweitens liefert LiDAR eine gleichbleibende Leistung unter allen Lichtverhältnissen, auch bei völliger Dunkelheit oder schwachem Licht, da es nicht auf Umgebungslicht angewiesen ist. LiDAR sammelt keine personenbezogenen Daten oder Details, sondern lediglich Sensordaten des LiDAR-Systems, wodurch ein reines LiDAR-System vollständig DSGVO-konform ist.

Durch das Erfassen von 3D-Daten kann LiDAR echte Bedrohungen zuverlässig von harmlosen Bewegungen, die durch Tiere, Wetter oder Laub verursacht werden, unterscheiden – dies führt zu einer geringeren Falschalarmrate. Schließlich lassen sich LiDAR-Systeme mit anderen Sicherheitstechnologien wie Kameras kombinieren, um Alarme zu verifizieren und sowohl eine Nah- als auch Fernbereichsüberwachung zu ermöglichen.

Kombiniert man LiDAR mit seiner volumetrischen Erkennungstechnologie und einer fortschrittlichen 3D-Überwachungssoftware, lassen sich Bedrohungen in einer digitalen Darstellung der Realität – einem digitalen Zwilling – visualisieren. Anders als herkömmliche Perimeter-Einbruchmeldesysteme, die sich meist nur auf den Schutz des Zauns konzentrieren, ist ein solches System darauf ausgelegt, komplette Anlagen zu sichern.

Diese Stärken machen LiDAR besonders nützlich für sicherheitskritische Umgebungen wie Flughäfen, Rechenzentren, Kraftwerke, Gefängnisse und Grenzanlagen, wo die Minimierung von Falschalarmen aufgrund der möglichen Störungen und Kosten besonders wichtig ist.

LiDAR ergänzt physische Barrieren um eine intelligente, präzise und frühzeitige Detektion und ist für verschiedenste Einsatzbereiche geeignet – von kleinen bis großen Anlagen sowie für Industrie, Logistik, Behörden und kritische Infrastrukturen.

Mikrowellen- und Passiv-Infrarot-Sensoren

Im modernen Perimeterschutz kommen Mikrowellen- und Passiv-Infrarot-Sensoren (PIR) häufig zum Einsatz, um unbefugte Annäherungen oder Eindringversuche zuverlässig zu erkennen. Beide Technologien ergänzen sich ideal, da sie auf unterschiedlichen physikalischen Prinzipien beruhen und so eine hohe Detektionssicherheit auch unter schwierigen Umweltbedingungen ermöglichen.

Mikrowellensysteme erzeugen ein elektromagnetisches Feld zwischen Sender und Empfänger. Bewegt sich ein Objekt durch dieses Feld, wird das Signal gestört – ein Alarm wird ausgelöst. Diese Technologie eignet sich besonders für den Außenbereich, da Mikrowellen weder durch Dunkelheit noch durch Regen, Nebel oder Schnee beeinträchtigt werden. Typische Anwendungen sind Mikrowellenbarrieren entlang von Zäunen oder Zufahrten sowie volumetrische Systeme zur Absicherung schmaler Geländestreifen. Reichweiten von bis zu 200 Metern pro Linie machen sie zu einer effizienten Lösung für großflächige Areale. Ihre hohe Reichweite verlangt jedoch eine exakte Ausrichtung und stabile Montage, um Fehlauslösungen durch Reflexionen oder bewegte Objekte außerhalb der Zone zu vermeiden.

Passiv-Infrarot-Sensoren (PIR) arbeiten dagegen ohne eigene Strahlung und reagieren auf Veränderungen der Wärmestrahlung im Erfassungsbereich. Sie erkennen zuverlässig die Bewegung von Personen oder warmen Objekten und werden häufig in der Umfeldüberwachung von Gebäuden, an Toren oder in Kombination mit Videoüberwachungssystemen eingesetzt. PIR-Sensoren sind kostengünstig, energieeffizient und einfach zu installieren, jedoch empfindlich gegenüber extremen Witterungsbedingungen und Temperaturänderungen.

Besonders effektiv sind Kombisysteme, die Mikrowellen- und PIR-Technologie vereinen z.B. ein Dual-Technologie-Volumendetektor für Außenanlagen, der eine hochfrequente Doppler-Radarfunktion (Hyper-Frequenz) und ein Passiv-Infrarot-(PIR-)Modul kombiniert. Solche Systeme lösen nur dann Alarm aus, wenn beide Sensoren gleichzeitig eine Bewegung detektieren. Dadurch lassen sich Falschalarme durch Wind, Regen, Tiere oder Sonneneinstrahlung deutlich reduzieren. Diese Dualtechnologie findet vor allem in sensiblen Bereichen Anwendung – etwa in Energieversorgungsanlagen, Flughäfen oder logistischen Hochsicherheitszonen.

Lichtschrankensysteme

Aktive Lichtschrankensysteme spielen im modernen Perimeterschutz eine zentrale Rolle, da sie eine zuverlässige und unauffällige Methode zur frühzeitigen Erkennung von Eindringlingen bieten. Sie arbeiten mit unsichtbaren aktiven Infrarotstrahlen, die zwischen Sender- und Empfängereinheiten verlaufen. Wird dieser Strahl unterbrochen, löst das System sofort einen Alarm aus. Dadurch lassen sich Grenzverletzungen bereits erkennen, wenn physische Barrieren wie Zäune oder Tore überwunden werden. Auch sind Lichtschrankensystem besonders geeignet, wenn z.B. gar keine Zäune vorhanden sind und man um ein zu schützendes Objekt einen virtuellen Zaun errichten möchte, der ohne Alarmauslösung nicht durchbrochen werden kann.

Ein wesentlicher Vorteil von Lichtschranken liegt in ihrer Flexibilität und ihrem geringen Installationsaufwand. Je nach Modell können sie kabelgebunden oder auch völlig autark (Solar + Funkübertragung) betrieben werden, was sie für unterschiedlichste Umgebungen geeignet macht – von Industriearealen und Energieanlagen über Flughäfen und Logistikzentren bis hin zu temporären Absicherungen bei Veranstaltungen. Sie lassen sich sowohl als alleinstehende Detektionslösung als auch als Ergänzung zur Zaunsensorik oder Videoüberwachung einsetzen.

Lichtschranken ermöglichen eine präzise Linienüberwachung mit klar definierten Detektionszonen. Moderne Systeme bieten dabei zusätzliche Funktionen wie die Unterscheidung zwischen Personen, Tieren und Fahrzeugen, um über die Filterung nach Objektgröße Falschalarme zu reduzieren. Auch in bestehenden Sicherheitsinfrastrukturen lassen sie sich über Schnittstellen und Netzwerkanbindungen einfach integrieren.

Insgesamt bieten Lichtschrankensysteme eine effiziente, skalierbare und wartungsarme Lösung zur Perimeterüberwachung. Sie erhöhen die Detektionssicherheit, schaffen zusätzliche Reaktionszeit und tragen wesentlich dazu bei, ein Gelände lückenlos und frühzeitig gegen unbefugtes Eindringen zu schützen.

Besserer Schutz durch integriertes Datenmanagement und Sensorfusion

Ein wirksamer Perimeterschutz beruht wie gesagt häufig auf einem mehrschichtigen Ansatz, bei dem verschiedene Technologien miteinander kombiniert werden. Ziel ist es, die Sicherheit auch dann aufrechtzuerhalten, wenn eine einzelne Methode ausfallen sollte. Es genügt nicht, lediglich einen Alarm auszulösen, sobald ein Zaun überwunden wird. Vielmehr müssen mehrere Sicherheitsebenen eingerichtet sein, die unbefugte Personen schon vor dem Erreichen besonders schützenswerter Bereiche stoppen oder zumindest verzögern. Damit diese Systeme nicht isoliert arbeiten, sondern als integriertes Gesamtsystem funktionieren, ist ein einheitlicher Ansatz zur Qualifizierung von Ereignissen und Alarmen essenziell. Ein entsprechendes Sicherheitsmanagementsystem ermöglicht einen umfassenden Überblick über die gesamte Sicherheitsinfrastruktur – insbesondere vor dem Hintergrund der zunehmenden Bedeutung des Internets der Dinge (IoT) und wachsender Cyberrisiken.

Die Einführung einer offenen und einheitlichen Sicherheitsplattform verbessert die Situationsübersicht für Sicherheits- und Betriebspersonal erheblich. Verschiedene Teilsysteme – wie Detektionssysteme, Video, EMA und weitere Sicherheitselemente – werden unter einer gemeinsamen Oberfläche gebündelt. Dies erlaubt schnelle Reaktionen und verhindert Zeitverluste, die durch den Wechsel zwischen separaten Systemen entstehen könnten. Moderne Technologien wie Infrarot, Zaunsensoren, verlegte Kabelsensoren, LiDAR und Videoanalytik tragen dazu bei, Bedrohungen frühzeitig zu erkennen und einzuschätzen, zur genauen Bewertung von Gefahren ist jedoch in der Regel eine visuelle Bestätigung erforderlich. Hochauflösende Kameras mit Infrarotfunktion ermöglichen eine schnelle Identifikation und Verfolgung von Zielen. Alarmmeldungen können direkt und mobil an Interventionskräfte weitergeleitet werden.

Physische Identitäts- und Zugangsmanagementsysteme sorgen dafür, dass Zutrittsrechte automatisch und gemäß den Unternehmensrichtlinien angepasst werden – beispielsweise bei einem Personalwechsel. Die zunehmende Vernetzung birgt jedoch auch neue Cyberrisiken, etwa durch unsichere oder falsch konfigurierte Geräte. Deshalb ist es für Sicherheitsverantwortliche unerlässlich, sicherzustellen, dass die Hersteller der eingesetzten Geräte aktuelle Sicherheitsstandards erfüllen und regelmäßige Updates bereitstellen. Ein einheitliches System unterstützt dabei, den Status aller Komponenten zu überwachen und frühzeitig auf Schwachstellen hinzuweisen.

Mit steigender Zahl der eingesetzten Sensoren wächst auch das Datenvolumen, das ausgewertet werden muss. Ein einheitliches System hilft, diese Datenflut durch automatisierte Alarme und digitale Standardarbeitsanweisungen effizient zu managen. So werden Vorfälle unabhängig vom jeweils eingesetzten Schichtpersonal konsistent und effektiv bearbeitet. Die automatische Korrelation von Ereignissen aus verschiedenen Quellen ermöglicht es eventuell auch, Muster zu erkennen und Bedrohungen schneller zu identifizieren.

Ein mehrschichtiger Ansatz stellt außerdem sicher, dass sämtliche Bereiche eines Perimeters zuverlässig überwacht werden – einschließlich potenzieller Schwachstellen wie Zufahrten oder toter Winkel, die mit Kameras allein unter Umständen nicht lückenlos erfasst werden können. Ein entscheidender Vorteil der Sensorfusion ist die deutliche Reduktion von Falschalarmen, was für einen wirtschaftlichen Betrieb von großer Bedeutung ist. Weniger Falschauslösungen bedeuten eine geringere Belastung der Interventionskräfte und erhöhen gleichzeitig die Akzeptanz des Systems bei allen Beteiligten.