Authentifizierung: Sicherheit im Fokus

Mit dem richtigen Know-how gelingen die Entwicklung und Umsetzung einer zukunftsfähigen und sicheren Authentifizierungslösung mit RFID.

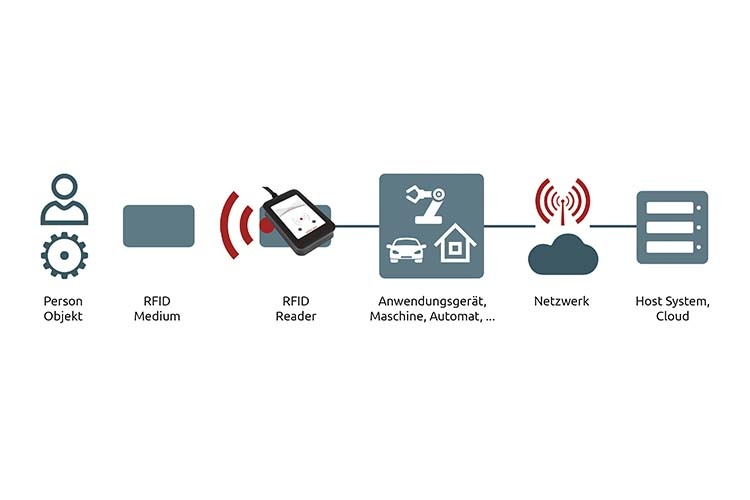

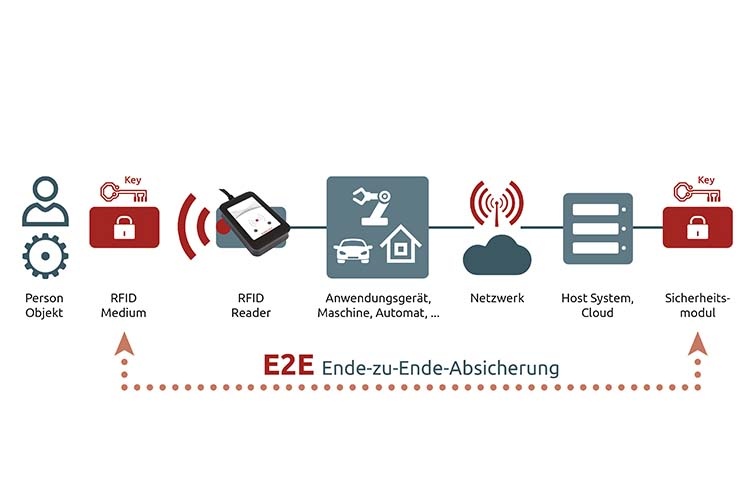

Sei es der Zutritt zum Büro oder die Nutzung einer Elektroladesäule – moderne Authentifizierungs- und Zutrittskontrolllösungen erleichtern den Alltag. Mit steigendem Einsatz von RFID zur Objekt- und Personenidentifizierung wachsen die Anforderungen an die Datensicherheit. Denn durch die automatisierte Verarbeitung der Informationen kann ein Gegenstand oder eine Person identifiziert, erfasst, gespeichert und auch verfolgt werden. Speziell zum Schutz personenbezogener Daten macht der Gesetzgeber daher strenge Vorgaben.

Seit Jahren gibt es kontroverse Sicherheitsdiskussionen, wenn es um die Datenerfassung und -speicherung geht. Vor diesem Hintergrund ist die (Daten-)Sicherheit bei der Einführung einer Authentifizierungslösung das Topthema für jeden Sicherheitsbeauftragten eines Unternehmens.

Wie können Unternehmen ihre Sicherheitsstrategie für Authentifizierungslösungen zukunftssicher gestalten?

- Gesetzliche Vorgaben und Verordnungen beachten.

- Schutzziele in Bezug auf die Datensicherheit verstehen und im Rahmen der Sicherheitsstrategie berücksichtigen.

- Real vorhandene oder befürchtete Bedrohungsszenarien identifizieren und zur Grundlage des Schutzkonzepts machen.

- Sicherheit immer in Bezug auf das auf das Gesamtsystem betrachten. Die Gesamtsicherheit ist nur so gut wie das schwächste Glied der Kette.

- Authentifizierungssysteme mit kryptographischen Verfahren wirksam absichern.

Sicherheitsbeauftragte sollten vorausschauend handeln. Das Whitepaper von Elatec beantwortet detailliert alle Fragen zur Implementierung einer sicheren und effizienten Authentifizierungslösung.

Meist gelesen

Airbus Defence and Space: Sicherheit als strategischer Pfeiler für Europas Verteidigungsfähigkeit

Airbus Defence and Space schützt mit modernen Sicherheits- und Cyberlösungen Standorte, Technologien und Mitarbeitende – und stärkt so Europas Resilienz in unsicheren Zeiten

GIT SICHERHEIT AWARD 2026 – Die Gewinner stehen fest!

GIT SICHERHEIT AWARD 2026: Die besten Sicherheitslösungen des Jahres – jetzt alle Gewinner im Überblick

Neubau der JVA Münster: BLB NRW setzt neue Maßstäbe für Sicherheit, Resozialisierung und moderne Haftanstalten

Neubau der JVA Münster: Moderne Haftanstalt mit Fokus auf Sicherheit, Resozialisierung und Humanität

Videoüberwachung im Museum: Datenschutz und Kameraauswahl

Sicherheit für Kulturgüter ist - auch angesichts des Diebstahls im Pariser Louvre - ein wichtiges Thema. Von großer Bedeutung: die Überwachung mittels Videotechnik. Ein Beitrag darüber, was dabei zu beachten ist.

Video-Sicherheit & Video-Management: Die Gewinner der Kategorie C beim GIT SICHERHEIT AWARD 2026

GIT SICHERHEIT AWARD 2026: Video-Sicherheit & Video-Management – die innovativsten Lösungen im Überblick