Der Betriebsartenwahlschalter: Zur Umsetzung der gesetzlichen Anforderungen

Vielfach müssen Maschinen mit einer separaten Anwahlmöglichkeit für eine Betriebsart versehen werden, um es dem Bediener z. B. zu ermöglichen, Servicetätigkeiten vorzunehmen. Dies...

Vielfach müssen Maschinen mit einer separaten Anwahlmöglichkeit für eine Betriebsart versehen werden, um es dem Bediener z. B. zu ermöglichen, Servicetätigkeiten vorzunehmen. Dies bedeutet eine Umschaltung der Sicherheitseinrichtungen. Das Einrichten muss zumeist mit offener Schutztür, also bei überbrückter Schutzeinrichtung, durchgeführt werden. Statt der Schutztür kommt dann in dieser Betriebsart z. B. ein Zustimmtaster zum Einsatz.

Im Anhang I der Maschinenrichtlinie (MRL) sind im Abschnitt 1.2.5 die Anforderungen an einen Betriebsartenwahlschalter an Maschinen beschrieben. Hier sind zum einen die Bestimmungen bezüglich der Risikoreduzierung bei Arbeiten mit abgeschalteten oder geöffneten Schutzeinrichtungen enthalten, wie beispielsweise eine Reduktion der Arbeitsgeschwindigkeit. Aber auch, dass der Betrieb nur erlaubt ist, solange eine Befehlseinrichtung betätigt wird. Zum anderen findet man aber auch Hinweise darauf, wie eine Betriebsartenwahleinrichtung gestaltet sein soll. Beim Einsatz eines Betriebsartenwahlschalters wird gefordert, dass entweder die Betriebsart in jeder Stellung abschließbar ist oder aber der Zugang auf einen bestimmten ausgebildeten Personenkreis beschränkt wird. Letzten Endes ist bei beiden Methoden der Hintergrund, dass nicht jedermann Zugang zur Umschaltung der Betriebsart bekommt. Der Nutzerkreis soll beschränkt auf ausgebildetes Personal sein. Häufig findet man zu diesem Zweck Schlüsselschalter oder auch Passwörter in der Steuerung. Beide Systeme weisen jedoch Nachteile auf. Beim Schlüsselschalter bleibt der Schlüssel sehr häufig eingesteckt, sodass die eigentliche Wirkung verloren geht. Das gleiche gilt natürlich auch für Passwörter. Diese sind nach kurzer Zeit allgemein bekannt oder sogar auf einem Zettel direkt an der Maschine notiert. Beide Fälle sind aus der Praxis wohlbekannt und somit vorhersehbar. Mit einem elektronischen Zugriffs- und Verwaltungssystem, wie dem EKS von Euchner, kann der Zugang zur Betriebsartenwahl in einer einfacheren und sicheren Art und Weise realisiert werden.

Das Electronic Key System EKS

Das EKS ist ein einfaches und bewährtes System, welches aus einem elektronischen Schlüssel und einer passenden Schlüsselaufnahme besteht. Die Datenübertragung erfolgt kontaktlos vom Schlüssel zur Schlüsselaufnahme. Hierfür verfügt der Schlüssel (Electronic- Key) über einen Speicherchip und einen Transponder. Die kompakte Schlüsselaufnahme ist eine Schreib/-Leseeinheit mit integrierter Schnittstellenelektronik. Abhängig vom gewählten EKS kann dieses entweder über einen Bus oder mittels digitaler Ausgänge an Steuerungen oder auch Sicherheitsauswertungen angeschlossen werden. Mit der passenden Schlüsselverwaltungssoftware Electronic Key Manager EKM können die einzelnen Schlüssel individuell beschrieben und Freigaben hinterlegt werden.

Schlüsselschalter versus EKS

Nun stellt sich beim EKS natürlich die Frage nach dem Grad der Sicherheitstechnik. Aber diese stellt sich ebenso bei einem Schlüsselschalter oder bei einem Passwort. Die Antwort ergibt sich aus einer Analogie zu einem Schlüsselschalter. Der EKS-Schlüssel entspricht dem konventionellen mechanischen Schlüssel eines Schlüsselschalters. Das Lesen der Daten vom Schlüssel mit der EKS-Schlüsselaufnahme und die Auswertung, ob es die richtigen Daten sind, entspricht dem Schließzylinder. Nur wenn die Daten korrekt sind, wird eine Freigabe erteilt, so wie bei einem Schließzylinder der Schlüssel passen muss. Die Elemente Schlüssel und Schließzylinder des Betriebsartenwahlschalters müssen keine Sicherheitsanforderung im Sinne der Maschinenrichtlinie erfüllen, denn sie dienen nur als Zugang zum Betriebsartenwahlschalter. Deshalb muss auch das EKS keine Sicherheitsfunktion erfüllen. Der Schlüsselschalter hat durch das Drehen des Schlüssels gleichzeitig die Funktion der Auswahl der gewünschten Betriebsart. Diese kann dann einkanalig oder zweikanalig ausgeführt sein und erfüllt damit auch eine Sicherheitsfunktion im Sinne der MRL. Eine solche Funktion wird vom EKS in der Ausführung EKS FSA (für sichere Applikationen) erfüllt. In jedem Fall muss ein sicheres Auswertegerät bzw. eine Logik nach EN ISO13849-1 ergänzt werden, um eine vollständige Sicherheitsfunktion mit Eingang, Logik und Ausgang zu erhalten. Eine Applikation für das EKS FSA erfüllt PL d, welcher durch ein Zertifikat der BG bestätigt wird.

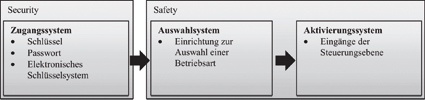

Unterteilung der Betriebsartenwahl in Security und Safety

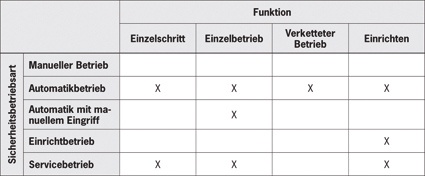

Ein Arbeitskreis mit Teilnehmern der BG, Maschinenherstellern, Endanwendern und Herstellern von sicherheitstechnischen Geräten hat ein umfassendes Papier zu dieser Thematik erarbeitet (Infoblatt 'Sicherheitsbetriebsarten an Werkzeugmaschinen'). Sie unterteilt die Betriebsartenwahl in drei Teile. Der Bereich Security erfüllt mit dem Zugangssystem nur die Beschränkung auf einen bestimmten Personenkreis. Dieser Teil muss keine Sicherheitsfunktion im Sinne der funktionalen Sicherheit für Maschinen erfüllen. Die Sicherheitsfunktion selbst ist für das Auswahlsystem und das Aktivierungssystem zu beurteilen. Das Auswahlsystem besteht beispielsweise aus Tasten, die in einer 1 aus n Funktionen in der Sicherheitstechnik ausgewertet werden. Das Aktivierungssystem ist derjenige Teil der Betriebsartenwahl, der innerhalb der Steuerungsebene verarbeitet wird. Dies ist z. B. dann relevant, wenn ein Benutzer die Betriebsart ändert, die Maschine jedoch noch in der Abarbeitung eines Zyklus ist und eine sofortige Umschaltung zu einer höheren Gefährdung führt als das Fertigstellen des Arbeitsschrittes.

Betriebsartenwahlschalter basierend auf dem EKS

In der Praxis sieht ein auf dem EKS basierenden Betriebsartenwahlschalter so aus, dass die Daten auf dem Schlüssel des EKS in der konventionellen Steuerung der Maschine ausgewertet werden. Die Steuerung regelt somit den Zugang zum Betriebsartenwahlschalter. Die eigentliche Auswahl der Sicherheitsbetriebsart erfolgt dann über ein zusätzliches Tastenfeld. Dieses wiederum wird entsprechend des geforderten PL von einer sicheren Logik ausgewertet. Diese Art des Aufbaus bietet mehrere Vorteile:

- Auf nur einem einzigen EKS-Schlüssel können beliebig viele Maschinen mit unterschiedlichen Berechtigungen gespeichert werden, dadurch wird pro Mitarbeiter nur ein einziger Schlüssel benötigt.

- Der EKS-Schlüssel kann neben dem Zugang zur Betriebsartenwahl auch weitere Berechtigungen enthalten.

- Das Auswahlsystem zur Anwahl der Sicherheitsbetriebsart ist frei wählbar und kann z. B. in das Tastenfeld der Maschine integriert werden.

- Die Beschriftung der Tasten ist entsprechend den Vorgaben der Norm, die zur Anwendung kommt, frei wählbar.

Die Zugangssicherheit zum System ist wesentlich höher als mit Schlüsselschaltern:

- Die Daten des Zugangs können protokolliert werden.

- Ein Kopieren eines Schlüssels kann zuverlässig verhindert werden.

- Schlüssel können gesperrt werden.

- Jeder Schlüssel kann personalisiert werden, da er einmalig ist.

Da auf jedem EKS-Schlüssel eine einmalige Kennung ist, kann dieser als persönlicher Schlüssel an jeden berechtigten Mitarbeiter herausgegeben werden. So kann die Verantwortung für diesen an eine Person übertragen werden kann, da die Möglichkeit einer Identifizierung gegeben ist. Natürlich müssen hierzu die Zugänge zum System protokolliert werden. Typischerweise wird damit erreicht, dass die Schlüssel nach Gebrauch abgezogen werden und nicht an der Maschine verbleiben. Somit wird das Risiko, dass eine unbefugte Person Zugang hat, vermindert. Auch ein Sperren eines Schlüssels wird möglich, da jeder einzelne Schlüssel ein Unikat darstellt. Dies ist insbesondere in Verbindung mit dem Electronic Key Manager EKM, der Verwaltungssoftware für EKS-Schlüssel, möglich. EKM ist ein frei programmierbares Datenbanksystem zur Verwaltung von EKS Schlüsseln. Im EKM sind alle Besonderheiten, die der EKS-Schlüssel bietet, bereits integriert. Es kann in einer Client-Server Umgebung auf mehreren Rechnern oder als Einzelplatzlösung betrieben werden. Das Kopieren eines Schlüssels wird dadurch verhindert, dass eine Prüfsumme auf den Schlüssel geschrieben wird, die nicht einfach von einem anderen Schlüssel kopierbar ist, selbst wenn sich jemand die Möglichkeit zur Programmierung eines Schlüssel verschafft.

Hoher Schutz im Servicebetrieb

Durch diese Art des Zuganges ist es Maschinenherstellern möglich, die zumeist besonders gefährliche Betriebsart 'Servicebetrieb' zu installieren. Somit kann den Mitarbeitern ein hohes Maß an Schutz übergeben werden. Die Servicetätigkeit selbst wird hiermit ohne eine Manipulation eines Sicherheitsbauteils realisiert. Eine weitere Forderung aus der Maschinenrichtlinie ist, dass ein Betriebsartenwahlschalter in jeder Stellung abschließbar sein muss. Diese erfüllt ein Schlüsselschalter in sich durch die Art seines Aufbaus, sofern der Schlüssel in jeder Position abziehbar ist. Beim EKS wird diese Funktionalität in der sicheren Auswertung durch entsprechende Programmierung oder Verdrahtung realisiert. Allerdings hat es häufig sicherheitstechnisch auch Vorteile, den Schlüssel gesteckt zu lassen. Durch den gesteckten Schlüssel wird eindeutig signalisiert, dass eine besondere Arbeit an der Maschine durchgeführt wird. Solange der Schlüssel steckt, liegt die Verantwortung für den Betrieb der Maschine beim Besitzer des gesteckten Schlüssels. Sobald der Schlüssel abgezogen wird, muss die Maschine in den sicheren Betrieb zurückfallen. Das ist typischerweise der Automatikbetrieb, in dem Maschinenbewegungen nur möglich sind, wenn alle sicherheitstechnischen Einrichtungen in Funktion und aktiv sind. Die MRL lässt auch diese Lösung zu, denn die Forderung 'Abschließbar in jeder Stellung' kann auch durch andere geeignete Lösungen ersetzt werden. Letzten Endes muss diese Entscheidung der Konstrukteur einer Maschine selbst fällen und die Beurteilung entsprechend dem geringsten Risiko wählen. Eine Manipulation an gleich welcher sicherheitstechnischen Anlage ist auf jeden Fall ein hohes Risiko.

Meist gelesen

Schließanlagenplanung mit dem Master Key Planner von Dom

Der Dom Master Key Planner vereinfacht den gesamten Prozess der Schließanlagenplanung deutlich. Sowohl die Bestellabläufe als auch die Schließplan-Codierung können damit effizient und strukturiert durchgeführt werden.

Neubau der JVA Münster: BLB NRW setzt neue Maßstäbe für Sicherheit, Resozialisierung und moderne Haftanstalten

Neubau der JVA Münster: Moderne Haftanstalt mit Fokus auf Sicherheit, Resozialisierung und Humanität

PIP Global Safety auf der A+A 2025: Größter Messeauftritt mit erweitertem PSA-Angebot nach Honeywell-Übernahme

Protection Empowered“: PIP Global Safety zeigt auf der A+A 2025 sein erweitertes PSA-Portfolio für sicheren Arbeitsschutz

Sicherheit für die Deutsche Bahn – Interview mit Britta Zur

Britta Zur hat zum 31. Oktober 2025 den Vorsitz der Geschäftsführung bei DB Sicherheit niedergelegt. Das Interview führte GIT SICHERHEIT im Frühjahr 2025.

GIT SICHERHEIT AWARD 2026 – Die Gewinner stehen fest!

GIT SICHERHEIT AWARD 2026: Die besten Sicherheitslösungen des Jahres – jetzt alle Gewinner im Überblick