Es geht nicht mehr ohne... ... in der Automobilindustrie und bei ihren Zulieferern

Trusted Information Security Assessment Exchange – kurz Tisax – ist ein von der Automobilindustrie und ihren Zulieferern definierter Standard für Informationssicherheit

Trusted Information Security Assessment Exchange – kurz Tisax – ist ein von der Automobilindustrie und ihren Zulieferern definierter Standard für Informationssicherheit, der wesentlich auf den Anforderungen an ein Informationssicherheit-Managementsystem (ISMS gemäß der Normenreihe SO/IEC 2700x) basiert. Warum es nicht ohne geht, und wie Tisax funktioniert, erklärt Rainer Benne von Benne Consulting.

Das Ziel von Tisax ist es, etablierte Standards für das Informationssicherheit-Management so anzupassen, dass eine für die Automobilindustrie spezifische Ausprägung festgelegt wird, die den sicheren Umgang und Austausch unternehmensinterner und entsprechend klassifizierter Informationen möglich macht. Das Ergebnis aus der Arbeit der deutschen Automobilhersteller in Zusammenarbeit mit ihren Zulieferern ist ein Prüfkatalog, das sogenannten VDA Information Security Assessment (VDA-ISA), mit dem die Anforderungen der Automobilindustrie an die Informationssicherheit abgedeckt werden.

Der bestechende Vorteil dieses Programms ist etwas, was es so in der deutschen Automobilgeschichte noch nicht gegeben hat: Die Hersteller und Zulieferer erkennen das Prüfungsergebnis untereinander an. Es muss nicht mehr wie zuvor für jeden Hersteller einzeln die Etablierung eines funktionierenden ISMS nachgewiesen werden, wobei darüber hinaus unterschiedliche Prüfansätze zum Tragen kamen. Und: Das Zertifikat ist drei Jahre lang gültig.

Warum Tisax?

Seit Jahrzehnten forschen und entwickeln die Automobilhersteller in Kooperation mit der Zulieferindustrie. Über diese Jahrzehnte hinweg hat sich ein stetig wachsender Anspruch an die Absicherung des Know-hows entwickelt. Industriespionage, der Diebstahl von Informationen durch Cyber-Crime, harter globaler Wettbewerb und Kostendruck zwingen dazu, erhebliche Anstrengungen und Ressourcen für die Informationssicherheit aufzuwenden.

Diese Anstrengungen nützen nichts, wenn man sie isoliert im eigenen Haus betreibt, gleichsam aber partnerschaftlich arbeitet. Hier gilt, dass jede Kette nur so stark ist, wie das schwächste Glied. Gemeinsam forschen, entwickeln und Produkte auf die Straße zu bringen, erfordert die gleichen Anstrengungen von allen am Produkt-Lebenszyklus beteiligten Zulieferern.

Jeder Zulieferer muss ein vergleichbares Sicherheitsniveau aufweisen. Nur mit diesem holistischen Ansatz kann den an Neu- und Weiterentwicklungen zu richtenden Sicherheitsanforderungen entsprochen werden. Aus diesem Gedanken heraus entstand der Trusted Information Security Assessment Exchange.

Es ist daher nachvollziehbar, dass die Automobilhersteller entsprechenden Druck auf ihre Lieferanten und Partner entwickeln, den mit Tisax etablierten Sicherheitsanforderungen zu entsprechen.

Wie funktioniert Tisax?

Tisax konzentriert sich auf den sicheren Umgang mit den folgenden Arten von Informationen und deren Schutzbedarf:

- Informationen mit hohem / sehr hohem Schutzbedarf

- Anbindung an Dritte mit hohem / sehr hohem Schutzbedarf

- Handhabung von Prototypen mit hohem / sehr hohem Schutzbedarf

- Datenaustausch mit speziellen Kategorien personenbezogener Daten

Der Prozess beginnt mit der Anfrage eines Kunden, mit einem Tisax-Zertifikat das Sicherheitsniveau für die an der Zusammenarbeit jeweils beteiligten Liegenschaften des Unternehmens nachzuweisen. Es genügt nicht, das Unternehmen mit z. B. zwanzig Werken als Ganzes zu zertifizieren. Hier ist jedes einzelne am Produktentstehungsprozess beteiligte Werk für sich zu zertifizieren. Dafür sieht Tisax u. a. eine Form der Gruppenzertifizierung vor. Das heißt, mehrere Werke können in einem Auditprozess zusammengefasst zertifiziert werden. Beachten Sie die damit verbundene Herausforderung, dass, wenn nur ein Werk den Anforderungen nicht entspricht, der Prozess für alle zu zertifizierenden Werke wiederholt werden muss.

Unter der Prämisse, dass Sicherheit ein Verkaufsargument geworden ist, wird empfohlen, nicht zu warten, bis der Kunde das Zertifikat einfordert. Seien Sie aktiv und sichern Sie sich einen Bietervorteil. Analysieren Sie Ihr Geschäft auf dessen Informationssicherheitsrelevanz und beginnen Sie von sich aus mit der Zertifizierung.

Drei Schritte

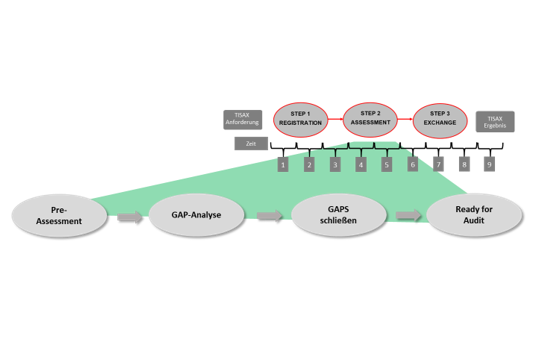

Tisax vollzieht sich in drei Schritten:

1. Registrierung

Teilnehmer registrieren sich bei der ENX Association. Die ENX ist vom Verband der Automobilindustrie (VDA) als neutrale Instanz mit der Durchführung von Tisax betraut. Im Vorfeld der Registrierung müssen sich Teilnehmer folgende Gedanken machen:

Welche der Werke fallen in den Tisax-Scope? D.h., welche Werke müssen Kundenanforderungen an ein vorgegebenes Sicherheitsniveau erfüllen? Welchen der möglichen Assessment-Level (AL 1 – AL 3) benötigen Sie? Die Hersteller geben diesen Level direkt vor. Werden Sie jedoch von sich aus aktiv, wird für Sie AL 2 (Plausibilitätsprüfung Ihrer Selbsteinschätzung durch einen Prüfdienstleister) oder AL 3 (Plausibilitätsprüfung durch eine eingehende, umfassende Vor-Ort-Prüfung) in Frage kommen. Bei der Festlegung des Assessmentlevels wird empfohlen, in die Zukunft zu denken. Welches Geschäft wollen Sie ggf. mit Ihrem Kunden in Zukunft betreiben und welche Informationssicherheitsrelevanz hat dieses Geschäft. Unter diesem Gesichtspunkt empfiehlt es sich, generell AL 3 zu wählen.

2. Prüfung

Sie haben als Teilnehmer neun Monate Zeit, um die Zertifizierung abzuschließen. Nutzen Sie die Zeit. Setzen Sie sich tiefgreifend mit den Anforderungen und damit mit dem VDA-ISA auseinander. Je besser Sie den Gedanken des Assessments und damit dessen Anforderungen verstehen, desto besser werden Sie in der Zertifizierung bestehen.

Als nächster Schritt bietet es sich an, auf Basis des VDA-ISA ein Pre-Assessment durchzuführen. Prüfen Sie sich selbst, erkennen Sie bestehende Lücken und schließen Sie diese, bevor Sie ins Audit gehen. So, wie Sie sich dem von Ihnen über die ENX ausgewählten Prüfdienstleister präsentieren, bestimmen Sie Ihre Wahrnehmung als Lieferant. Denken Sie immer daran: „Sicherheit ist ein Verkaufsargument“.

3. Austausch

Erbringen Sie den geforderten Nachweis und teilen Sie Ihr Prüfergebnis mit Ihrem Partner. Die ENX stellt die dafür notwendige Plattform zur Verfügung. Mit Ihrer Freigabe im System legen Sie fest, mit wem Sie welche Inhalte bzw. Prüfergebnisse teilen.

Fazit

Es geht nicht mehr ohne! Sind Ihre Geschäftsumfänge informationssicherheitsrelevant, wird früher oder später die Aufforderung zur Vorlage eines gültigen Tisax-Zertifikats kommen. Setzen Sie sich frühzeitig mit den bestehenden Anforderungen auseinander. Hilfreich ist dafür auch das „Whitepaper Risikomanagement in der Automobilindustrie“ des VDA. Vertrauen ist heute nicht mehr ausschließlich durch Versorgungssicherheit geprägt. Gefragt ist der verantwortlich agierende Partner, der ihm überlassenes geistiges Eigentum schützt wie sein eigenes.

Business Partner

*Benne Consulting GmbHPostfach 45

71718 Oberstenfeld

Deutschland

Meist gelesen

Museumsicherheit: Wie moderne Technologien und ganzheitliche Schutzkonzepte Kulturgüter vor neuen Bedrohungen schützen

Museen im Spannungsfeld: Sicherheit zwischen öffentlichem Auftrag, Raubfällen und neuen Bedrohungen

BASF eröffnet 2028 innovatives Gefahrenabwehrzentrum in Ludwigshafen: KI-Technologie für maximale Sicherheit am Standort

BASF stärkt Sicherheit: Neues Gefahrenabwehrzentrum in Ludwigshafen mit KI & Leitstelle ab 2028

GIT SICHERHEIT AWARD 2026 – Die Gewinner stehen fest!

GIT SICHERHEIT AWARD 2026: Die besten Sicherheitslösungen des Jahres – jetzt alle Gewinner im Überblick

Sicherheit für die Deutsche Bahn – Interview mit Britta Zur

Britta Zur hat zum 31. Oktober 2025 den Vorsitz der Geschäftsführung bei DB Sicherheit niedergelegt. Das Interview führte GIT SICHERHEIT im Frühjahr 2025.

Videoüberwachung im Museum: Datenschutz und Kameraauswahl

Sicherheit für Kulturgüter ist - auch angesichts des Diebstahls im Pariser Louvre - ein wichtiges Thema. Von großer Bedeutung: die Überwachung mittels Videotechnik. Ein Beitrag darüber, was dabei zu beachten ist.