Flexible Gestaltung der Sicherheitstechnik auf allen Ebenen

Auf funktionaler Steuerungsebene werden die für Industrie 4.0 erforderlichen flexiblen Fertigungskonzepte allmählich umgesetzt. Schwieriger ist es bislang, auch die Sicherheitstech...

Auf funktionaler Steuerungsebene werden die für Industrie 4.0 erforderlichen flexiblen Fertigungskonzepte allmählich umgesetzt. Schwieriger ist es bislang, auch die Sicherheitstechnik auf Linienebene entsprechend flexibel zu gestalten. B&R will das jetzt ändern – mit der Kombination von OPC UA und openSafety.

Es sei zwar prinzipiell möglich, Maschinen unterschiedlicher Hersteller zu einem Sicherheitsnetzwerk zusammenzuschließen, so Franz Kaufleitner, Produktmanager Integrated Safety bei B&R, – dies erfordere allerdings viel Programmieraufwand direkt in der Maschinenhalle. Wenn an den Maschinen während des Betriebs etwas verändert werde, Maschinen entfernt würden oder neue hinzukämen, müsse jedes Mal die Sicherheitstechnik neu programmiert und überprüft werden. „Das ist in der Realität nicht umsetzbar“, so Franz Kaufleitner.

Sich selbst organisierende Sicherheitsnetzwerke

B&R entwickelte daher ein Konzept, das völlig neue sicherheitstechnische Lösungen ermöglichen wird: sich selbst organisierende Sicherheitsnetzwerke auf der Basis von OPC UA und dem quelloffenen Sicherheitsprotokoll openSafety. Mit dieser Technologie wird es möglich sein, Maschinenteile oder ganze Maschinen aus dem Maschinennetzwerk zu entfernen oder zu ergänzen, ohne dass die Sicherheitstechnik neu programmiert werden muss. „Sogar sich selbst validierende Maschinenlinien sind denkbar“, sagt Kaufleitner.

Damit das Sicherheitsnetzwerk sich selbst organisieren kann und gleichzeitig alle Anforderungen an Security und Safety erfüllt werden, ist eine Reihe von Vorkehrungen notwendig. „Dabei nutzen wir die jeweiligen Vorteile von OPC UA und openSafety optimal aus.“

Keine Zeile Code-Programmierung

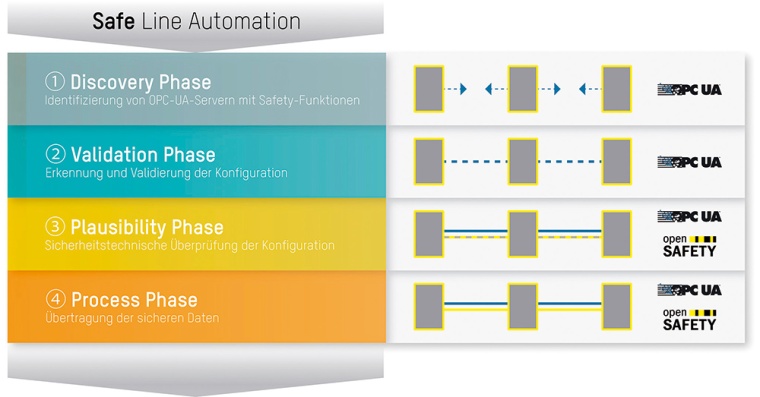

Wird ein neues Gerät – also eine Maschine, ein Maschinenteil oder auch ein Roboter – an ein Maschinennetzwerk angeschlossen, kommt zuerst OPC UA ins Spiel. Mit Hilfe der OPC-UA-Security-Mechanismen wird eine sichere Verbindung hergestellt.

Das neue Gerät sucht nach weiteren Servern, die Safety-Funktionen anbieten. Zum Einsatz kommen dabei die OPC-UA-Mechanismen Discovery und Server Capability. Anschließend wird mit den OPC-UA-Browsing-Services festgestellt, welche Funktionen mit welchen Attributen diese Server anbieten. Auf diese Weise erlangt jeder OPC-UA-Server ein vollständiges Bild des Netzwerkes, ohne dass eine einzige Zeile Code programmiert werden muss. „Dieses Vorgehen lässt sich bereits jetzt mit OPC UA umsetzen“, erklärt Kaufleitner.

Automatische Überprüfung

Nun prüft die Sicherheitsapplikation, ob die neue Komponente bereits bekannt ist oder ob alle Eigenschaften aus sicherheitstechnischer Sicht gleichwertig zu einer zuvor validierten Konfiguration sind. Ist dies der Fall, sind keine weiteren Aktionen durch den Maschinenbediener notwendig.

Falls relevante Unterschiede erkannt werden, wird der Anwender mit Hilfe einer standardisierten Abfrage über die Visualisierung aufgefordert, die Richtigkeit der Konfiguration zu bestätigen. Die Eingaben werden permanent gespeichert, sodass die neue Linienkonfiguration in Zukunft automatisch erkannt wird.

Test der Reaktionszeiten

„Dann kommt openSafety ins Spiel“, erklärt Kaufleitner. Jede Komponente prüft, ob die vorliegende Konfiguration plausibel ist. „Dieser Vorgang ist identisch mit den Prüfungen, die schon bisher beim Starten einer Maschine ablaufen.“ Dabei wird auch getestet, ob die Reaktions- und Zykluszeiten ausreichend kurz sind, um die erforderlichen Sicherheitsreaktionen zuverlässig auszulösen. Sind diese Prüfschritte abgeschlossen, startet der Austausch von sicheren Prozessdaten über openSafety und der Linienverbund kann den vorgesehenen Produktionsbetrieb starten.

Geräte reagieren automatisch

Als Mindestanforderung für die sichere Linienautomatisierung muss jedes Gerät das Not-Aus-Profil von openSafety unterstützen. Wird ein Not-Aus-Schalter betätigt, werden automatisch alle Geräte im openSafety-Netzwerk informiert. Jedes Gerät entscheidet selbständig, ob es auch in den Not-Aus-Zustand geht oder weiterlaufen kann. „Das ist zum Beispiel der Fall, wenn eine andere Not-Aus-Zone betroffen ist.“

In Entwicklung ist auch ein Linear-Profil. Mit diesem Profil kommunizieren Maschinen- oder Anlagenteile ihren Status direkt an ihre Nachbarn. Geht ein Maschinenteil in einen sicheren Zustand, entscheiden die direkten Nachbarn selbständig, ob sie auch in einen sicheren Zustand gehen müssen, oder – gegebenenfalls mit redu- zierter Geschwindigkeit – weiterarbeiten können. „So kommuniziert im Endeffekt die ganze Linie miteinander, ohne dass ein übergeordnetes System oder ein Mensch eingreifen muss“, sagt

Kaufleitner.

So wird openSafety über OPC UA übertragen

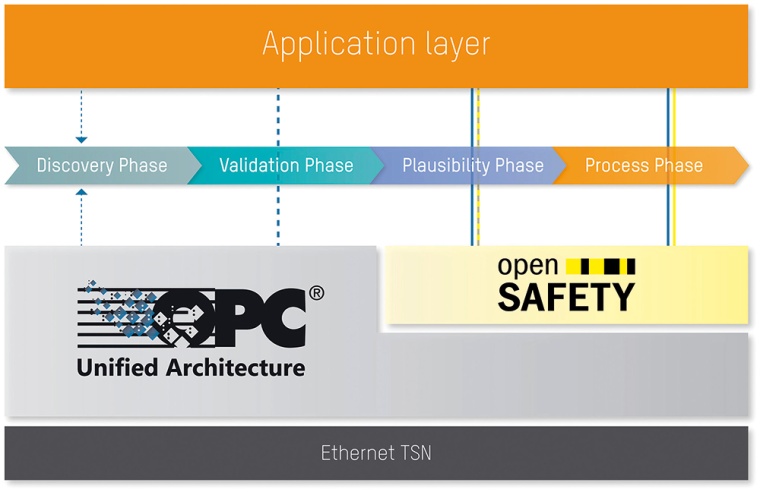

Das quelloffene Sicherheitsprotokoll openSafety kann prinzipiell jeden Feldbus und jedes Industrial-Ethernet-Netzwerk als Transportmedium nutzen. Das Black-Channel-Prinzip ermöglicht den Austausch sicherheitsgerichteter Daten ohne dass das Transportprotokoll die sicheren Daten beeinflussen kann.

Zum Austausch der Prozessdaten – der sogenannten Safety Process Data Objects – verwendet openSafety den Publish-/Subscribe-Mechanismus von OPC UA. Damit wird garantiert, dass openSafety-Knoten direkt miteinander kommunizieren können und somit sehr kurze Reaktionszeiten erreicht werden. Für den Datenaustausch während der Plausibilisierung werden hingegen Datenabfragen in der Form von Safety Service Data Objects benötigt. Diese nutzen OPC UA-Methodenaufrufe, um unnötige Datenlast in den Netzwerken und auf den OPC-UA-Servern zu vermeiden.

Business Partner

B&R Industrial Automation GmbHB&R Strasse 1

5142 Eggelsberg

Österreich

Meist gelesen

Neubau der JVA Münster: BLB NRW setzt neue Maßstäbe für Sicherheit, Resozialisierung und moderne Haftanstalten

Neubau der JVA Münster: Moderne Haftanstalt mit Fokus auf Sicherheit, Resozialisierung und Humanität

Airbus Defence and Space: Sicherheit als strategischer Pfeiler für Europas Verteidigungsfähigkeit

Airbus Defence and Space schützt mit modernen Sicherheits- und Cyberlösungen Standorte, Technologien und Mitarbeitende – und stärkt so Europas Resilienz in unsicheren Zeiten

Videoüberwachung im Museum: Datenschutz und Kameraauswahl

Sicherheit für Kulturgüter ist - auch angesichts des Diebstahls im Pariser Louvre - ein wichtiges Thema. Von großer Bedeutung: die Überwachung mittels Videotechnik. Ein Beitrag darüber, was dabei zu beachten ist.

Sicherheit im Ernstfall: Wie Unternehmen mit strategischem Personenschutz und Amokprävention Verantwortung übernehmen

Personenschutz & Amokprävention: Strategische Konzepte, Training & Verantwortung für Unternehmenssicherheit

Sicherheit für die Deutsche Bahn – Interview mit Britta Zur

Britta Zur hat zum 31. Oktober 2025 den Vorsitz der Geschäftsführung bei DB Sicherheit niedergelegt. Das Interview führte GIT SICHERHEIT im Frühjahr 2025.