Früherkennung von IT-Angriffen im Energiesektor

Der Energiesektor zählt zu den kritischen Infrastrukturen entsprechend muss deren IT besonders gut abgesichert sein. Der Ausfall eines Großkraftwerks zöge enorme Kosten und teure ...

Der Energiesektor zählt zu den kritischen Infrastrukturen – entsprechend muss deren IT besonders gut abgesichert sein. Der Ausfall eines Großkraftwerks zöge enorme Kosten und teure Folgeschäden nach sich. Im Forschungsprojekt Indi wurde vor diesem Hintergrund ein Intrusion Detection System (IDS) entwickelt: Mittels maschinellem Lernen kann es Hineise auf Angriffe und Störungen zuverlässig erkennen. Christoph Moder, Forscher und Microkernel-Entwickler bei Genua, stellt es uns vor.

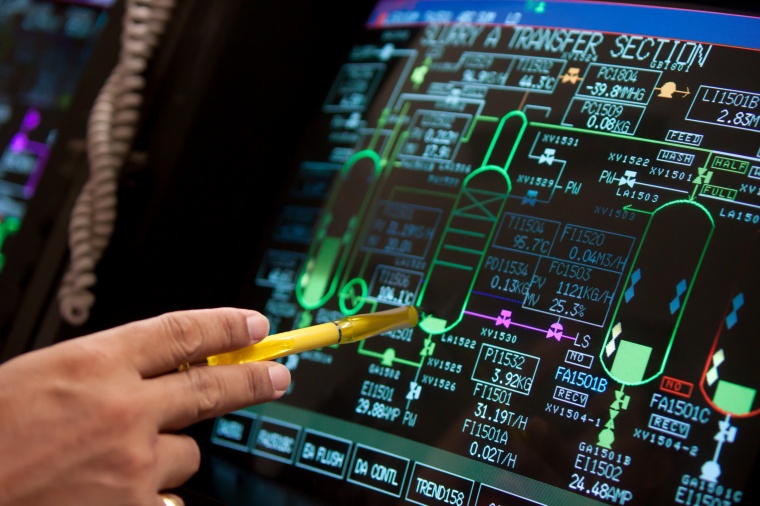

Bei Industriesteuerungen (ICS, Industrial Control System) handelt es sich um spezialisierte Rechner für eng begrenze Aufgaben, die sie jedoch mit sehr hoher Zuverlässigkeit erfüllen müssen. Da sie in einem vom Internet abgetrennten Netz ohne Nutzerinteraktion betrieben werden, treten viele Probleme der Büro-IT dort nicht auf. Dafür sind die möglichen Schäden umso höher: Der Ausfall eines Großkraftwerks kostet schnell enorme Summen, und dazu können noch teure Folgeschäden in der Außenwelt kommen. So etwas darf einfach nicht vorkommen. Zwar ist bei kritischer Infrastruktur eine solide Grundsicherung der IT vorgeschrieben. Trotzdem können Fehlfunktionen vorkommen und müssen schnell erkannt werden. Klassische IDS-Lösungen sind jedoch wegen der teils proprietären Protokolle im Bereich Industriesteuerungen wenig geeignet.

Indi setzt auf maschinelles Lernen

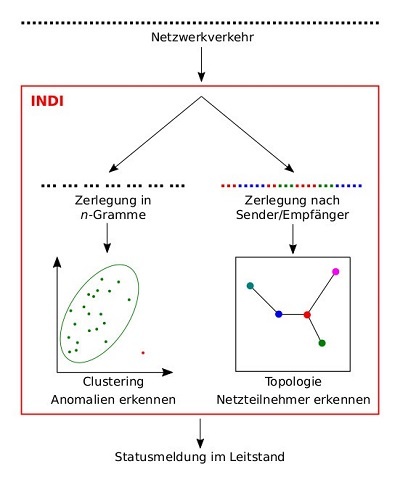

An diesem Punkt setzt das Forschungsprojekt Intelligente Intrusion Detection-Systeme für Industrienetze (INDI) an. Der Kerngedanke ist, maschinelles Lernen einzusetzen, um Normalbetrieb und Störungen unterscheiden zu können, denn die Wiederholung ähnlicher Datensequenzen ist eine typische Eigenschaft von Industriesteuerungen. Dabei wird der Netzwerkverkehr rein passiv mitgelesen und im Demonstrator an drei Analyse-Module weitergeleitet:

- Protokollspezifische Anomalie-Erkennung: Die eingehenden Datenpakete werden zerlegt und samt ihrer Metadaten (z.B. Sender, Empfänger, Protokolltyp) mittels eines Klassifizierungsalgorithmus analysiert, der die Unterscheidung zwischen Normalzustand und Anomalie durchführt.

- Protokollunabhängige Anomalie-Erkennung: Diese ist vor allem dann interessant, wenn undokumentierte Protokolle zum Einsatz kommen. Sie betrachtet den rohen TCP-Datenstrom und zerlegt ihn in kurze Datensequenzen, mit denen dann ebenfalls eine Klassifizierung in Normalzustand und Anomalie mittels eines Clustering-Algorithmus durchgeführt wird.

- Topologie-Erkennung: Aus dem Netzwerkverkehr werden die Kommunikationspartner extrahiert und daraus eine Baumstruktur aufgebaut. So kann man sehen, welche aktiven Geräte im Netzwerk vorhanden sind, wer mit wem auf welche Weise kommuniziert und – im Falle einer Anomalie – deren Verursacher. So erhält man eine grafische Visualisierung des Netzwerkzustands und gleichzeitig eine Bestandsaufnahme, die man mit dem Netzplan vergleichen kann.

Separationstechnologie

Diese Verfahren laufen auf einer gemeinsamen Hardware-Plattform, auf der ein Microkernel als Separationsschicht dient. Dieses isoliert die Analyse-Software von direktem Hardwarezugriff und stellt so die Rückwirkungsfreiheit auf das Anlagennetz sicher. Die kleine Codebasis und die klar definierten Schnittstellen eines Microkernels minimieren die Angriffsfläche. Dieselbe Technolgie kommt bei Produkten des IT-Sicherheitsherstellers Genua zum Einsatz, die die hohen Anforderungen im staatlichen Geheimschutzbereich erfüllen.

Universitäten und Unternehmen arbeiten zusammen

In dem Projekt haben mehrere Partner zusammengearbeitet: die TU Braunschweig, die BTU Cottbus-Senftenberg, der Energieversorger Leag sowie der IT-Sicherheitshersteller Genua. Gefördert wurde das Projekt vom Bundesministerium für Bildung und Forschung.

Bei Genua sind die Erfahrungen mit dem Indi-Projekt bereits in die Entwicklung des Industrial Gateways GS.Gate eingeflossen, das eine hochsichere Anbindung von Maschinenanlagen an die Außenwelt bietet und die Integration kundenspezifischer Software-Lösungen ermöglicht.

Weitere Informationen zum Projekt Indi: http://indi-project.org/

Business Partner

Genua GmbHDomagkstr. 7

85551 Kirchheim

Deutschland

Meist gelesen

PIP Global Safety auf der A+A 2025: Größter Messeauftritt mit erweitertem PSA-Angebot nach Honeywell-Übernahme

Protection Empowered“: PIP Global Safety zeigt auf der A+A 2025 sein erweitertes PSA-Portfolio für sicheren Arbeitsschutz

Neubau der JVA Münster: BLB NRW setzt neue Maßstäbe für Sicherheit, Resozialisierung und moderne Haftanstalten

Neubau der JVA Münster: Moderne Haftanstalt mit Fokus auf Sicherheit, Resozialisierung und Humanität

Sicherheit im Ernstfall: Wie Unternehmen mit strategischem Personenschutz und Amokprävention Verantwortung übernehmen

Personenschutz & Amokprävention: Strategische Konzepte, Training & Verantwortung für Unternehmenssicherheit

Video-Sicherheit & Video-Management: Die Gewinner der Kategorie C beim GIT SICHERHEIT AWARD 2026

GIT SICHERHEIT AWARD 2026: Video-Sicherheit & Video-Management – die innovativsten Lösungen im Überblick

Sicherheit für die Deutsche Bahn – Interview mit Britta Zur

Britta Zur hat zum 31. Oktober 2025 den Vorsitz der Geschäftsführung bei DB Sicherheit niedergelegt. Das Interview führte GIT SICHERHEIT im Frühjahr 2025.