Information Security von Bosch Sicherheitssysteme

Physische Sicherheitssysteme basieren immer häufiger auf Technologien wie Windows und IP, die in der kommerziellen IT groß geworden sind. Der Übergang von proprietären, geschlossen...

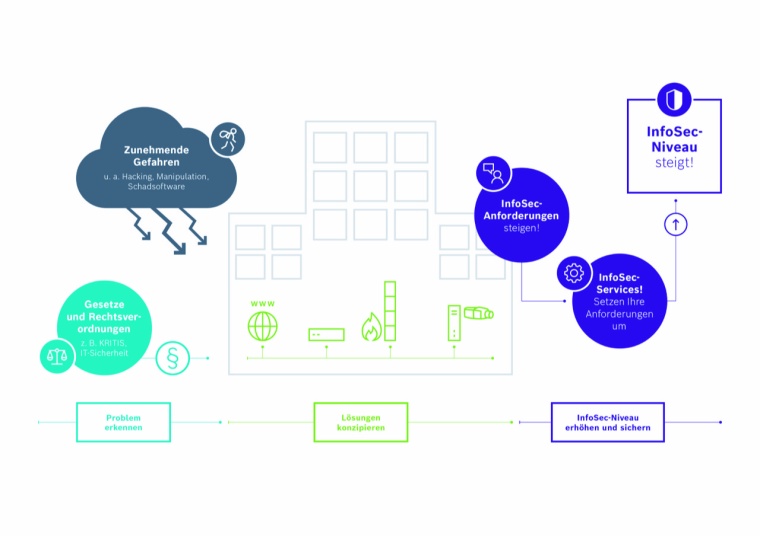

Physische Sicherheitssysteme basieren immer häufiger auf Technologien wie Windows und IP, die in der kommerziellen IT groß geworden sind. Der Übergang von proprietären, geschlossenen hin zu offenen und standard-basierenden Systemen ist jedoch nicht nur wirtschaftlich, sondern potentiell auch gefährlich. Er muss daher von geeigneten Maßnahmen zur Informationssicherheit begleitet werden.

Stell Dir vor, es brennt und keiner merkt‘s. Ein gar nicht so abwegiges Szenario, falls ein Hacker die Kontrolle über die Brandmeldeanlage erlangen und weite Teile davon deaktivieren konnte. Einmal in die Sicherheitssysteme eingebrochen, könnte er zudem den Sicherheitsdienst mit einer Flut von falschen Alarmen der ebenfalls gekaperten Videoüberwachung ablenken. Ein Alptraum? Sicher schlimmer als das.

Hatte man es bei physischen Sicherheitssystemen bisher überwiegend mit autonomen und gegenüber der Außenwelt abgeschotteten Installationen zu tun, geht es heute um umfassend vernetzte und exponierte Systeme. Fernwartungszugänge, das Internet of Things und die Anbindung an Cloudbasierte Analytiksysteme setzen diese bisher unbekannten Risiken wie etwa Virenbefall, Datenmanipulation, Hackerangriffen oder Computerspionage aus. Die Absicherung solcher Systeme gegen diese Risiken wird gerne den IT-Spezialisten im Hause übertragen, die jedoch aufgrund der völlig unterschiedlichen Gegebenheiten ihre Erfahrungen und Konzepte aus der Office-Welt hier nicht 1:1 umsetzen können.

Ein schlüssiges und umsetzbares Konzept, wie die Sicherheitssysteme gegen Ausfallzeiten, Datendiebstahl oder Manipulation zu schützen sind, ist daher unabdingbar. Ansonsten entstehen bestenfalls isolierte und nur durch die technischen Möglichkeiten definierte Einzellösungen. Dabei ist zu berücksichtigen, dass Informationssicherheit (auch Information Security oder Infosec) kein statischer Zustand ist, sondern ein Prozess mit einer Vielzahl von Regelgrößen und Rückkopplungen. Bei der Planung von Maßnahmen der Infosec muss man zudem davon ausgehen, dass die Sicherheitssysteme einerseits unmittelbar aus dem Internet und andererseits über ihre Verbindungen zu Büro- und Produktionsnetzwerken kompromittiert werden können. Andersherum können sie bei Fehlkonfigurationen selbst als Einfallstor ins Unternehmensnetzwerk dienen. Selbst andere Netzwerksegmente im eigenen Unternehmen sind daher aus Sicht der IT-Sicherheit als nicht vertrauenswürdig zu betrachten, zumal relativ häufig auch eigene Mitarbeiter in Sicherheitsvorfälle involviert sind. Daher müssen auch innerhalb eines physischen Netzes Maßnahmen zur Trennung der unterschiedlichen Netzwerksegmente etwa durch Firewalls oder sogenannte virtuelle LANs umgesetzt werden.

Hat man die Sicherheitssysteme gegenüber allen damit verbundenen Netzen abgesichert, ist schon einiges gewonnen - aber sicher ist man noch lange nicht. So ist es beispielsweise denkbar, dass ein befugter Wartungstechniker oder Mitarbeiter eine falsche IP-Adresse angibt und plötzlich ein anderes System manipuliert als geplant - mit ungewissem Ausgang. Auch sind rein signatur-basierte Virenscanner in der Firewall zwar in der Lage, bekannte Viren, Trojanische Pferde und Würmer zu blockieren; bisher unbekannten Vertretern stehen sie jedoch bis zum nächsten Update machtlos gegenüber. Gerade solche Zero-Day-Attacken mit bisher unbekannten Schädlingen stehen aber derzeit hoch im Kurs, versprechen sie doch am ehesten die Möglichkeit, Sicherheitsmaßnahmen der potentiellen Opfer auszuhebeln. Da Angreifer ihre Attacken zudem zunehmend automatisieren und selbstlernende Techniken einsetzen, um die Angriffsmuster kontinuierlich zu verändern, werden für einen wirksamen Schutz heute im Netzwerk-Perimeter häufig ebenfalls KI-basierte Abwehrmechanismen eingesetzt, von denen auch die physischen Sicherheitssysteme profitieren sollten.

Was ist überhaupt zu schützen?

Wenn ein Sicherheitskonzept entwickelt werden soll, steht zunächst einmal die Frage im Raum, welche Werte und Systeme überhaupt geschützt werden müssen. Hierfür gilt es, sämtliche physischen Sicherheitssysteme detailliert zu analysieren. Für jedes einzelne System müssen dabei einige grundlegende Fragen beantwortet werden:

- Was für IT-Ressourcen benötigt das System (Netzwerk-Interfaces, Switches, Server und Anwendungen etc.)?

- Wie lange dürfen die benötigten Ressourcen maximal ausfallen?

- Auf welche Weise beeinträchtigt ein Ausfall andere Sicherheitssysteme (z.B. Kopplung von Videoüberwachung und Zutrittskontrolle, zentrales Management etc.)?

- Was ist nach einem Ausfall zu tun, um den Betrieb wieder aufnehmen zu können?

Bei diesem Vorgehen entsteht sehr schnell ein Bild davon, welche Verfügbarkeiten nicht nur der Sicherheitssysteme, sondern auch der unterstützenden Infrastruktur benötigt werden. So kann sich hier beispielsweise die Notwendigkeit ausfallsicherer, also redundant ausgelegter, Netzwerkverbindungen oder Server ergeben. Zudem zeigen sich sehr deutlich die Schnittstellen sowohl innerhalb der Sicherheitstechnik als auch zu anderen Organisationen innerhalb wie außerhalb des Unternehmens – etwa zu einer externen Einsatzzentrale oder zur IT.

Umfassende Risikoanalyse

Nach der Identifizierung und Bewertung der zu sichernden Systeme sollte dann eine umfassende Risikoanalyse erfolgen. Dabei geht es darum, die Bedrohungen und die Schwachstellen zu identifizieren und eine Risikobewertung vorzunehmen. Erst aus dieser Bewertung können dann tatsächlich Handlungsempfehlungen abgeleitet werden. Die Risiken, denen moderne Sicherheitssysteme ausgesetzt sind, lassen sich dabei in zwei grundlegende Kategorien unterteilen. Auf der einen Seite gibt es gezielte Angriffe von Hackern. Dabei geht es in jüngerer Zeit vor allem um finanzielle Motive und insbesondere um die Erpressung von Lösegeldern, sogenannte Ransom-Attacken. Besonders häufig sind in diesem Zusammenhang Drohungen mit sogenannten DDoS-Angriffen (Distributed Denial of Service), bei denen Server innerhalb kürzester Zeit mit einer Vielzahl von Anfragen überschwemmt und so derart überlastet werden, dass sie ihre eigentliche Aufgabe nicht mehr erfüllen können – ein solcher Totalausfall ist bei Sicherheitssystemen inakzeptabel. Auf der anderen Seite gibt es ungezielte Zwischenfälle, die etwa auf Virenbefall oder auch einfach nur auf Fehler im Betrieb wie Fehlbedienung oder Hardwareausfälle zurückzuführen sind. Gegen unerwünschte Besucher im Netzwerk helfen dabei Virenscanner, Firewalls, Intrusion Detektion und Intrusion Prevention Systeme, die oft ohnehin schon Bestandteil des Sicherheitskonzeptes sind.

Neben solche verbreiteten Gefahren treten in manchen Unternehmen möglicherweise sehr spezifische Risiken. So benötigen Kameras zur Perimeterabsicherung unter Umständen einen Netzwerkanschluss außerhalb des Gebäudes. Auch in Parkhäusern und Freiflächen werden plötzlich relativ frei zugängliche Anschlüsse benötigt. Bei diesen muss durch geeignete Maßnahmen an den Switches sichergestellt werden, dass nur autorisierte Komponenten daran betrieben werden können. Eine Alternative wäre an solchen Orten auch der Einsatz analoger Kameras, deren Signale dann erst im geschützten Gebäude auf IP umgesetzt werden. Ein weiteres Risiko ist etwa die Manipulation von Video Streams durch eine sogenannte Man-in-the-Middle-Attacke, bei der Videoaufnahmen während der Übertragung nahezu in Echtzeit manipuliert werden, um verdächtige Aktivitäten zu verschleiern. Solche und auch viele andere Angriffe werden erheblich erleichtert, wenn Systeme nur durch ab Werk gesetzte und daher allgemein bekannte Default-Passwörter geschützt werden; dies ist daher unbedingt zu vermeiden. Individuelle und starke Passwörter machen es Hackern zudem nahezu unmöglich, IT-gestützte Systeme in Botnetze zu integrieren und sie so für Angriffe auf andere Systeme oder gar zum Schürfen von Cyberwährungen zu nutzen.

Auf die Risikoanalyse folgt die Entwicklung eines technischen und organisatorischen Konzepts, basierend auf einer Beschreibung der Umgebung, der Netzwerkarchitektur und der eingesetzten Systeme, mit denen die IT-Sicherheit gewährleistet werden soll. Dazu gehören nicht nur technische Daten, sondern beispielsweise auch Namenskonventionen, Zugriffsrechte und ähnliches. Insbesondere ist hier darauf zu achten, dass jeder Mitarbeiter nur die Zugriffsrechte bekommt, die er für seine Tätigkeit wirklich benötigt. Damit wird erstens sichergestellt, dass er seine Kompetenzen nicht überschreitet, und zweitens gewährleistet, dass auch ein Hacker nur beschränkte Rechte hat, sollte er sich erfolgreich die Zugangsdaten eines Mitarbeiters beschaffen können. Bei der Festlegung der technischen und organisatorischen Maßnahmen (TOM) müssen neben der reinen Sicherheit auch Aspekte des Datenschutzes berücksichtigt werden.

Über eine reine Beschreibung hinaus gibt das Betriebskonzept jedoch auch detaillierte Antworten auf folgende Fragen:

- Wie und durch wen werden die Systeme gewartet (einschließlich Fernwartung)?

- Welche Maßnahmen zur Überwachung und zum Monitoring werden implementiert?

- Wie werden Änderungen an der Struktur oder an Systemen durchgeführt (Change Management)?

- Was passiert, wenn ein Sicherheitsvorfall eingetreten ist (Incident Handling und Notfallmanagement)?

- Wie werden Datenschutzthemen in das Sicherheitskonzept integriert?

Manche Unternehmen beschreiben in ihrem Betriebskonzept darüber hinaus auch noch die Prozeduren für die Datensicherung und die Wiederherstellung.

In der Implementierungsphase schließlich werden die beschlossenen Sicherheitsmaßnahmen umgesetzt, etwa durch Installation und Konfiguration von Netzwerkkomponenten und Verteidigungssystemen, Härten der Server durch Deaktivierung aller nicht benötigten Dienste, ggf. Aufbau redundanter Kommunikationskanäle etc. Angesichts der sich sehr schnell verändernden Bedrohungslage ist es jedoch auch unbedingt erforderlich, das Sicherheitskonzept fortlaufend zu überprüfen und ggf. an neue Gegebenheiten anzupassen. Dabei hat sich der Betrieb der Infosec-Systeme durch ein externes Security Operations Center (SOC) bewährt, da die Spezialisten dort die Bedrohungslandschaften sehr viel intensiver beobachten und neue Gefahren so deutlich schneller entdecken und darauf reagieren können als die meisten Unternehmen selbst, bei denen dies nicht zu den Kernkompetenzen gehört.

Externe Unterstützung für die Infosec

Die Entwicklung und Umsetzung eines Sicherheitskonzepts lassen sich in der Regel am effizientesten angehen, wenn das Management ein IT-Sicherheitsteam aus Mitarbeitern unterschiedlicher Bereiche zusammenstellt und innerhalb des Teams auch klare Verantwortungsbereiche definiert. Zu einem solchen Team gehören fast zwingend der IT-Leiter, der Verantwortliche für die physische Sicherheit und der IT-Sicherheitsbeauftragte, weitere Teilnehmer können beispielsweise Spezialisten für IT Security oder der Datenschutzbeauftragte des Unternehmens sein. Expertenwissen kann dabei auch durch externe Berater eingebracht werden, insbesondere solche, die Expertise sowohl in der physischen als auch der Cybersicherheit besitzen.

Um seine Kunden hier effektiv zu unterstützen, hat Bosch Sicherheitssysteme ein spezielles Infosec-Team gegründet, das bei der informationstechnischen Absicherung neuer Projekte und bestehender Installationen berät. Das Information Security Consulting des Infosec-Teams umfasst eine Analyse des Schutzbedarfs, die Risikobewertung sowie die Entwicklung eines Konzeptes für die Informationssicherheit. Im Security Operations Center (SOC) werden Schwachstellen und sicherheitsrelevante Ereignisse identifiziert, bewertet und bei Bedarf bearbeitet. Dieses Vulnerability und Incident Management erhöht nicht nur das Sicherheitsniveau, sondern vereinfacht dem Kunden gegebenenfalls auch die Erfüllung gesetzlicher Meldepflichten nach Sicherheitsvorfällen.

Meist gelesen

Sicherheit für die Deutsche Bahn – Interview mit Britta Zur

Britta Zur hat zum 31. Oktober 2025 den Vorsitz der Geschäftsführung bei DB Sicherheit niedergelegt. Das Interview führte GIT SICHERHEIT im Frühjahr 2025.

Airbus Defence and Space: Sicherheit als strategischer Pfeiler für Europas Verteidigungsfähigkeit

Airbus Defence and Space schützt mit modernen Sicherheits- und Cyberlösungen Standorte, Technologien und Mitarbeitende – und stärkt so Europas Resilienz in unsicheren Zeiten

Schließanlagenplanung mit dem Master Key Planner von Dom

Der Dom Master Key Planner vereinfacht den gesamten Prozess der Schließanlagenplanung deutlich. Sowohl die Bestellabläufe als auch die Schließplan-Codierung können damit effizient und strukturiert durchgeführt werden.

Neubau der JVA Münster: BLB NRW setzt neue Maßstäbe für Sicherheit, Resozialisierung und moderne Haftanstalten

Neubau der JVA Münster: Moderne Haftanstalt mit Fokus auf Sicherheit, Resozialisierung und Humanität

Video-Sicherheit & Video-Management: Die Gewinner der Kategorie C beim GIT SICHERHEIT AWARD 2026

GIT SICHERHEIT AWARD 2026: Video-Sicherheit & Video-Management – die innovativsten Lösungen im Überblick