Veeam: Cyber-Angriffe auf Krankenhäuser werden häufiger und zerstörerischer – was tun?

Tatort Krankenhaus: immer wieder werden Gesundheitseinrichtungen zum Ziel von Cybergangstern.

Tatort Krankenhaus: immer wieder werden Gesundheitseinrichtungen zum Ziel von Cybergangstern. Haben Hacker noch nicht zugeschlagen, bleibt Kliniken Zeit für die Vorbereitung auf den Ernstfall. So können diese sensible Daten schützen und den Betrieb aufrechterhalten.

Mit der zunehmenden Digitalisierung und Vernetzung im Gesundheitswesen steigen auch die Komplexität und die Gefahr von IT-Schwachstellen, die Hacker als Einfallstor nutzen könnten. Angriffe sind nicht vermeidbar, aber Schadensbegrenzung extrem wichtig.

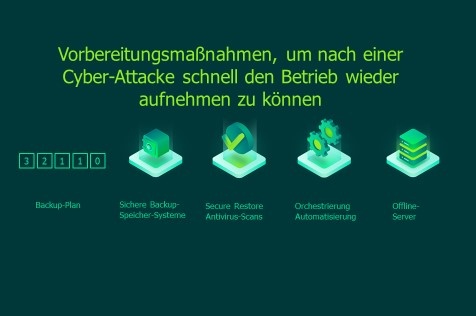

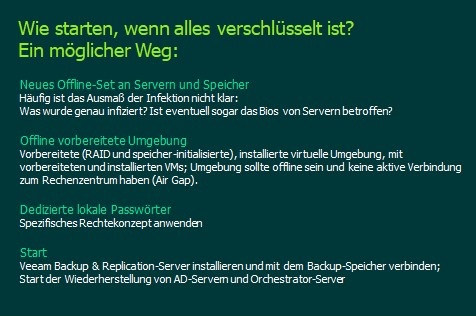

Im Idealfall kann mit Prävention eine Attacke unterbrochen werden - zumindest aber läuft bei entsprechenden Vorkehrungen der Betrieb schnell wieder an und es wird verhindert, dass Daten gestohlen werden oder verloren gehen. Der Maßnahmenkatalog dafür umfasst:

- ein zuverlässiges Datensicherungs-

- konzept

- einen „unlöschbaren“ Backup-

- Speicher

- ein Backup ohne Viren

- einen detaillierten Plan für die richtige Abfolge beim Restart

- sowie ein komplettes Notfallsystem, das offline bereit steht.

Kontinuierliche Datensicherung ist die Basis – für den Tagesbetrieb ebenso wie den Disaster-Fall. Dafür empfiehlt Veeam die „3-2-1-1-0-Strategie“: drei Backup-Kopien gespeichert auf zwei unterschiedlichen Medien, davon ein Voll-Backup extern gelagert und ein weiteres offline, „air-gapped“: Auf dieses Backup sollte kein Online-Zugriff möglich sein und es sollte nicht löschbar sein. Werden Backups automatisch auf Wiederherstellbarkeit und Viren getestet, erspart das böse Überraschungen bei der Wiederherstellung.

Manuelle Prozesse bedeuten Stress und potenzielle Fehler im Ernstfall. Werden Restart-Prozesse im Vorfeld geplant, getestet und verifiziert – und mit einer Orchestrierungssoftware automatisiert – kann der Betrieb schnellstmöglich wiederanlaufen.

Vorbereitung ist die beste Abwehrstrategie. Planen, automatisieren, testen und trainieren. So steigern Kliniken - aber auch anderen Institutionen und Branchen - ihre Wiederanlauffähigkeit, ihre Resilienz und ihre Verfügbarkeit.

Weitere Infos zu den Experten von Veeam unter: www.veeam.com/de

Meist gelesen

Airbus Defence and Space: Sicherheit als strategischer Pfeiler für Europas Verteidigungsfähigkeit

Airbus Defence and Space schützt mit modernen Sicherheits- und Cyberlösungen Standorte, Technologien und Mitarbeitende – und stärkt so Europas Resilienz in unsicheren Zeiten

Sicherheit für die Deutsche Bahn – Interview mit Britta Zur

Britta Zur hat zum 31. Oktober 2025 den Vorsitz der Geschäftsführung bei DB Sicherheit niedergelegt. Das Interview führte GIT SICHERHEIT im Frühjahr 2025.

Hybride Angriffe und Drohnen: Neue Bedrohungslage für Deutschlands Unternehmen und Kritische Infrastrukturen

Hybride Angriffe & Drohnen: Sicherheitsrisiken für Deutschland und seine Unternehmen und Kritische Infrastrukturen.

Sicherheit im Ernstfall: Wie Unternehmen mit strategischem Personenschutz und Amokprävention Verantwortung übernehmen

Personenschutz & Amokprävention: Strategische Konzepte, Training & Verantwortung für Unternehmenssicherheit

GIT SICHERHEIT AWARD 2026 – Die Gewinner stehen fest!

GIT SICHERHEIT AWARD 2026: Die besten Sicherheitslösungen des Jahres – jetzt alle Gewinner im Überblick