Integrierte Sicherheitssysteme in Energieversorgungsnetzen der Zukunft

Informations- und Kommunikationstechnologie spielen bereits in den heutigen Energieversorgungsnetzen eine zentrale Rolle.

Durch die fortschreitende Digitalisierung unter Einbindung aller wesentlichen Erzeugungs-, Übertragungs-, Transformations- und Verbrauchsstrukturen ergeben sich viele Vorteile, aber auch neue Angriffsvektoren. Ein Beitrag von Dr. Kai Nürnberger, Mitglied der Institutsleitung Fraunhofer FKIE (Wachtberg); Tommy Göring, Strategic Product Marketing bei Phoenix Contact; und Jochen Sauer, Architect & Engineering Manager bei Axis Communications.

Manipulation oder Sabotage von schwächer gesicherten, peripheren Elementen wie Umspannwerken können als Einstiegspunkt für Cyberangriffe zu einer großflächigen Beeinträchtigung der Energieversorgung führen. Entsprechende Vorfälle sind bereits dokumentiert, wobei die Auswirkungen bisher weitgehend lokal sind.

Es bedarf daher stärker integrierter Sicherheitskonzepte, die Daten und Informationen aus der Überwachung betrieblicher Prozesse, aus dem Perimeterschutz und aus der IT-Sicherheit für diese Liegenschaften zusammenführen. Faktisch geht es um ein Frühwarnsystem, das auch bei Seitenangriffen auf die Netzintegrität geeignete Sicherheitsmechanismen zur Schadensminimierung auslöst. Die Bedrohungslage ist ernst zu nehmen, wie diverse Veröffentlichungen zur Cyberkriminalität und zum Status der IT-Sicherheit in Deutschland nahelegen. Daher sollten Behörden, Industrie und Forschung diese Thematik schnell und umfassend angehen.

Risiken für Energieversorgungsnetze der Zukunft

Mit zunehmender Sensibilisierung für die Sicherheit von Steueranlagen in kritischen Infrastrukturen wie Energieversorgungsnetzen und immer besseren Lösungen für deren Absicherung wird der Aufwand für die externe technische Manipulation der Systeme zur Netzsteuerung größer. Es scheint naheliegend, dass designierte Angreifer nach weiteren Schwachstellen im Gesamtsystem suchen, die ihnen einen unbemerkten Zugriff auf die IT-Systeme und Netzwerke ermöglichen. Häufig entfalten erfolgreiche Angriffe ihre Wirkung zeitverzögert und sind dann nur unter Inkaufnahme immenser Schäden zu beheben.

Bei der forensischen Analyse und Bereinigung der Systeme lassen sich nachträglich der Tathergang, die betroffenen Systeme und die abgeflossenen Daten mehr oder weniger gut ermitteln. Dabei treten wiederholt auch ungewöhnliche betriebliche Daten, außerordentliche Systemzugriffe oder auffälliges Verhalten von Personen zu Tage, die zum Ereigniszeitpunkt eine drohende Gefahr bereits nahelegten, aber unerkannt, unbeachtet oder falsch interpretiert blieben. Der Kern des Problems liegt in den weitgehend unabhängig arbeitenden Überwachungsmechanismen, die jeweils nur bestimmte Facetten des Gesamtsystems betrachten und selbst bei richtig antizipierter Bedrohungslage kaum adäquate Schutzmaßnahmen einleiten könnten, da geeignete Werkzeuge zur Kollaboration zwischen den verschiedenen Verantwortungsbereichen fehlen.

Das soll nicht bedeuten, dass Cyberangriffe von außen wie Distributed-Denial- of-Service-Angriffe aus dem Internet in ihrer Bedeutung abnehmen würden. Sie erfordern keine physische Präsenz, sind einfach skalierbar und erfolgen in der Regel aus anderen Rechtsräumen heraus. Der Umweg über das physische Vordringen auf kritische Liegenschaften, um unmittelbar vor Ort Angriffe ausführen zu können, ist ein zusätzlicher Aspekt, der mehr Bedeutung erlangen wird. Insbesondere da die IT-Netzwerke nach außen relativ gut geschützt sind, während eine konsequente Umsetzung von internen Sicherheitsmaßnahmen, etwa nach dem Defence-in-Depth-Prinzip, häufig noch lückenhaft ist. Somit kann ein Angreifer innerhalb des Netzwerks seine Zugriffsrechte systematisch ausweiten, um schließlich den geplanten Angriff durchzuführen.

Innentäter und Spear-Phishing

Hier sollte auch die Bedrohung durch Innentäter oder durch das sogenannte Spear-Phishing, bei dem Personen mit berechtigtem Zugriff innerhalb des Netzwerks ungewollt zu Mittätern werden, nicht unterschätzt werden. Es bestehen gute technische Voraussetzungen zur Zusammenarbeit bei der Gefahrenabwehr. Für den Betrieb der elektrischen Anlagen eines Umspannwerkes wird bereits heute umfassend netzwerkbasierte Automatisierungstechnik eingesetzt, die ihre Informationen an die Leittechnik sendet. Von dort besteht häufig nur eine Kommunikationsschnittstelle zur übergeordneten Netzleittechnik, über die die einzelnen elektrischen Anlagen gesteuert werden. Ein zuverlässiger Betrieb der Anlage wird durch verschiedene Monitoring- und Steuerungsmechanismen gewährleistet, die den Betreiber im Fehler- und Ereignisfall alarmieren.

Aktuell arbeiten das Automatisierungssystem und die Sicherheitstechnik in einer Anlage jedoch noch als getrennte Systeme. Die Automatisierungstechnik kann einen Beitrag zur Einschätzung von sicherheitsrelevanten Ereignissen leisten. Beide Systeme nutzen die gleiche Netzwerktechnologie zur Kommunikation. Dadurch lassen sich Informationen wie Alarm- und Zustandsmeldungen beider Anlagenteile in einem übergeordneten System zusammenfassen. Beispielsweise könnten das Öffnen einer Schaltschranktür, der Ausfall einzelner Geräte oder ganzer Anlagenteile sicherheitsrelevante Informationen darstellen, die nicht nur auf einen fehlerhaften Betrieb der Anlage, sondern auf ein höheres Sicherheitsrisiko hindeuten. In ähnlicher Weise lassen sich Hinweise auf drohende Gefahren für das IT-System aus der IP-basierten Videosicherheitstechnik des Perimeters oder der Liegenschaft ableiten. Man denke an ein auffälliges Verhalten vermeintlicher Lieferanten oder Dienstleister auf einer Liegenschaft, die sich unerlaubt kritischen Bereichen nähern. Bei einer entsprechenden Eskalation der Gefahr sollten auch derartige Informationen in das Sicherheitsmanagement einfließen.

Es geht nicht um die Substitution von Sicherheitskomponenten, sondern um die echtzeitnahe Erfassung, Konsolidierung und Auswertung heterogener Daten, um rechtzeitig Maßnahmen zum Schutz der vernetzten IT-Systeme einzuleiten und flächendeckende Auswirkungen lokaler Ereignisse zu verhindern. Weiterhin kann die Korrelation der verschiedenen Datenquellen den Anteil an falsch-positiven Meldungen reduzieren helfen und exaktere Reaktionen auf tatsächliche IT-Sicherheitsvorfälle ermöglichen. Eine wesentliche Hürde auf diesem Weg stellen organisatorische und prozessuale Gegebenheiten dar. Konkret geht es um fragmentierte Verantwortlichkeiten, ein unvollständiges Lagebild und mangelhafte Werkzeuge zur Zusammenarbeit bei der Gefahrenabwehr.

Integrierte Sicherheitskonzepte für Kritis-Umgebungen

Die sensiblen Bereiche von Unternehmensnetzwerken sind in der Regel gut gesichert. Angreifer könnten ihr Vorgehen daher variieren und über periphere Infrastrukturelemente in die IT-Netzwerke eindringen. Durch den Aus- und Umbau der Energieversorgung in Deutschland – stark dezentralisierte Erzeugung, räumlich entkoppelter Verbrauch, digitale Vernetzung und Steuerung – entstehen nun reale Gefahren durch neue Angriffsvektoren, da beispielsweise unbemannte Umspannwerke an das Netzwerk angebunden sind. Die physische Sicherung dieser peripheren Elemente ist nicht auf dem Niveau von Rechenzentren, da es sich bei den bisher dokumentierten Straftaten meist um Buntmetall- oder Werkzeugdiebstahl handelte. Das sind keine Bagatellen, aber die Auswirkungen sind räumlich begrenzt und relativ gut zu bewältigen.

Festzuhalten ist jedoch, dass die vorhandenen Sicherheitsmaßnahmen wie ein Zaun oder Hochspannungs-Warnschilder bei entsprechender krimineller Energie keine wirkliche Abschreckung darstellen. Es ist nicht zu erwarten, dass das bei einem geplanten Angriff auf das geschützte Kern-Netzwerk anders aussieht. Die negativen Effekte wären jedoch immens. Statt eines lokalen Stromausfalls könnten ein großflächiger Blackout oder der Abfluss sensibler Daten die Folge sein.

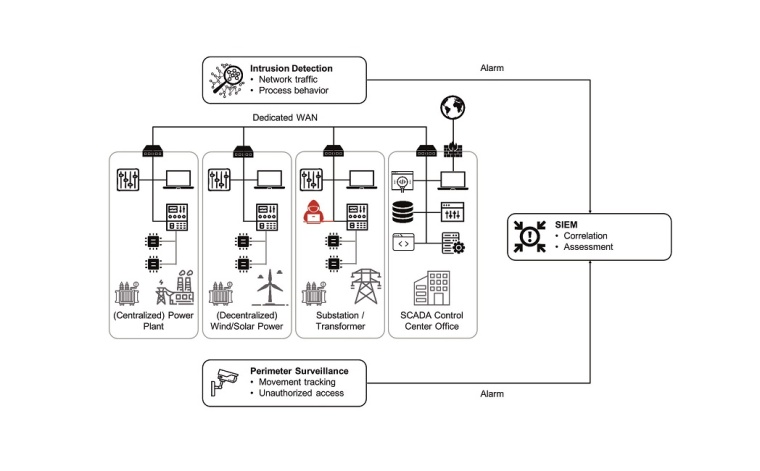

Es muss also über eine erweiterte Risikobetrachtung und geeignete Schutzmechanismen nachgedacht werden. Das ist eine große Herausforderung, denn Vorfälle in entfernten peripheren Elementen können sich durch die Vernetzung auf das gesamte IT-Netzwerk der Energieversorger auswirken. Der Lösungsansatz hierfür ist eine Koppelung der Liegenschaftsüberwachung, der betrieblichen Kontrollsysteme und der IT-Sicherheitssysteme durch die Zusammenführung der Daten in einem gemeinsamen Lagebild. Beispielweise können Informationen über verdächtige Vorfälle auf der Liegenschaft oder in den betrieblichen Anlagen die Intrusion-Detection-Systeme gezielt auf die vertiefte Analyse des Datenverkehrs betroffener IT-Komponenten hinweisen. Eine weitergehende Maßnahme wäre die automatisierte Entkoppelung der IT-Anbindung bis zur Klärung des Vorfalls.

Eine solche Lösung erfordert folgende Schritte:

- Detektion und Klassifikation der relevanten Vorfälle vor Ort in der Peripherie

- Logische Verknüpfung zur Ableitung potenzieller Auswirkungen, um die Relevanz für die IT-Sicherheit abzuleiten

- Übertragung der relevanten Informationen in ein Security Information and Event Management (SIEM) des Energieversorgers

- Durchführung von Maßnahmen in der IT-Sicherheit (intensiviertes Monitoring oder Kappung des Datenverkehrs) und physische Sicherheitsmaßnahmen vor Ort

- Sicherung der relevanten Daten und Informationen aus Peripherie und IT-Infrastruktur zur Dokumentation in möglichen Strafverfahren.

Das unmittelbare Zusammenwirken zwischen physischer Sicherheit und IT-Sicherheit ist hier essenziell. Erst in dem zusammengeführten Lagebild wird die Bedrohung in ihrem vollen Umfang sichtbar und kann entsprechend adressiert werden.

Eine wesentliche Aufgabe besteht darin, die Daten aus den verschiedenen Bereichen einer Anlage sinnvoll zu verknüpfen und die nützlichen Informationen einem übergeordneten System zur Verfügung zu stellen. Auch wenn man ein Umspannwerk als eine Anlage betrachtet, so werden die Automatisierungstechnik, die Sicherheitstechnik und auch das Netzwerk für die Videosicherheitstechnik oft separat geplant und installiert. Im späteren Betrieb des Umspannwerkes haben die einzelnen Bereiche meist keine direkte Kommunikationsverbindung zueinander. Hier schaffen intelligente Netzwerkkomponenten wie die Smart Camera Box Abhilfe. Dieser All-in-One Outdoor PoE-Switch wird eingesetzt, um Netzwerkteilnehmer wie z. B. IP-Kameras mit dem Server zu verbinden. Diese Netzwerkkomponente überwacht eigenständig die Verbindung zu den einzelnen Kameras, ganz gleich ob Anschlusskabel durchtrennt werden, um Kameras auszuschalten, oder die Tür des Gerätes durch Unbefugte geöffnet wird. Die Smart Camera Box steht im ständigen Austausch mit dem Videomanagementsystem und ermöglicht eine aktive Überwachung aller Komponenten eines Systems.

Für die logische Verknüpfung zur Ableitung potenzieller Auswirkungen existieren Lösungen aus der Forschung für digitale Prozessunterstützung, die adaptiert werden können. Ähnlich den Abhängigkeiten für das Eintreten von Planabweichungen in Prozessen oder der Koordination knapper Ressourcen können auch logische Abhängigkeiten für Detektionen des Perimeterschutzes hinterlegt werden. Je spezifischer die Informationen an das SIEM-System weitergegeben werden, desto gezielter kann die Reaktion erfolgen. Genauso verhält es sich in der physischen Welt für die Intervention des Perimeterschutzes. Wie so oft bei Überwachungslösungen gilt es, Alarme frühzeitig auszulösen und Falschalarme auf ein Minimum zu reduzieren.

Handlungsbedarf zur Absicherung von Energieversorgungsnetzen

Der unmittelbare Nutzen stärker integrierter Sicherheitslösungen unter Auswertung verschiedener Daten- und Informationsquellen besteht in einem verbesserten Lagebewusstsein hinsichtlich der Gefahrensituation, in längeren Vorwarnzeiten zur Einleitung von Gegenmaßnahmen und in einem breiteren Instrumentarium zum Schutz der Systeme, beziehungsweise zur Minimierung der Auswirkungen von Angriffen. Dazu ist eine erweiterte Risikobetrachtung unter Einbeziehung aller wesentlichen Systemelemente in der Energieversorgung und möglicher Schutzmaßnahmen erforderlich. Die derzeit implementierten Lösungen spiegeln diesen Gedanken nur bedingt wider. Die Konzeption und Realisierung komplexer Lagebilder für Sicherheitsanwendungen in hochvernetzten Umgebungen ist Forschungsgegenstand.

Es gibt jedoch bereits Erfahrungen aus anderen Anwendungsdomänen, die sich nutzen lassen. Schwieriger erscheint es, den Weg für die Bereitstellung und Nutzung der erforderlichen Daten zu ebnen und ein flexibles Instrumentarium zur Reaktion auf identifizierte Bedrohungen zu entwickeln. Weiterhin müssen rechtliche Aspekte bei der erweiterten Zusammenarbeit von Energieversorgern, Netzbetreibern und Sicherheitsdienstleistern betrachtet werden. Perspektivisch könnte die Formulierung ergänzender gesetzlicher Anforderungen zum Betrieb von Anlagen zur Erzeugung, Übertragung, Transformation und Steuerung von Energie mehr Orientierung bieten. Mit Blick auf die voranschreitenden Veränderungen in der Energieversorgung und die daraus resultierenden Risiken erscheint die Bearbeitung dieses Themas unerlässlich.

Business Partner

Axis Communications GmbHAdalperostr. 86

85737 Ismaning

Deutschland

Meist gelesen

Sicherheit im Ernstfall: Wie Unternehmen mit strategischem Personenschutz und Amokprävention Verantwortung übernehmen

Personenschutz & Amokprävention: Strategische Konzepte, Training & Verantwortung für Unternehmenssicherheit

Neubau der JVA Münster: BLB NRW setzt neue Maßstäbe für Sicherheit, Resozialisierung und moderne Haftanstalten

Neubau der JVA Münster: Moderne Haftanstalt mit Fokus auf Sicherheit, Resozialisierung und Humanität

PIP Global Safety auf der A+A 2025: Größter Messeauftritt mit erweitertem PSA-Angebot nach Honeywell-Übernahme

Protection Empowered“: PIP Global Safety zeigt auf der A+A 2025 sein erweitertes PSA-Portfolio für sicheren Arbeitsschutz

Videoüberwachung im Museum: Datenschutz und Kameraauswahl

Sicherheit für Kulturgüter ist - auch angesichts des Diebstahls im Pariser Louvre - ein wichtiges Thema. Von großer Bedeutung: die Überwachung mittels Videotechnik. Ein Beitrag darüber, was dabei zu beachten ist.

Video-Sicherheit & Video-Management: Die Gewinner der Kategorie C beim GIT SICHERHEIT AWARD 2026

GIT SICHERHEIT AWARD 2026: Video-Sicherheit & Video-Management – die innovativsten Lösungen im Überblick