Nedap: Ist Ihr physisches Zutrittskontrollsystem cybersicher?

Heutzutage geht es bei physischer Sicherheit um sehr viel mehr als nur um Schloss und Riegel. Viele moderne physische Zutrittskontrollsysteme basieren auf der IP-Technologie.

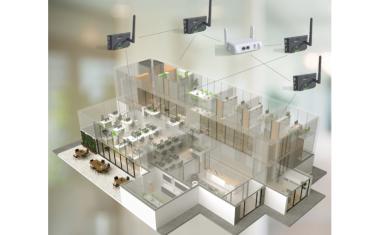

Sie sind mit einer smarten Software ausgestattet und können große Datenmengen verarbeiten. Dadurch bieten sie viel Funktionalität und Flexibilität. Sie sind skalierbar und in andere Systeme integrierbar. Doch physische Zutrittskontrollsysteme auf IP-Basis sind dadurch auch ein Teil des IT-Netzwerks. Darum müssen sie unbedingt so geschützt und aktualisiert werden wie andere IT-Systeme auch. GIT SICHERHEIT sprach mit Wesley Keegstra, einem der Integrationsmanager bei Nedap Security Management, über Cybersicherheit und darüber, warum Cyberschutz ein essenzielles Sicherheitselement für physische Zutrittskontrollsysteme ist – allerdings eines, das häufig übersehen wird.

GIT SICHERHEIT: Viele Unternehmen haben immer noch keinen Cyberschutz für ihr IP-basiertes physisches Zutrittskontrollsystem. Was meinen Sie, woran das liegt?

Wesley Keegstra: Ich glaube, in vielen Unternehmen muss sich das Bewusstsein für Cybersicherheit noch entwickeln. Physische Sicherheitslösungen können wir sehen und anfassen. Darum können wir sie gut verstehen und begründen. Cybersicherheit ist nicht so greifbar, aber genauso wichtig. Schließlich ergibt es wenig Sinn, Zeit und Geld in die physische Absicherung eines Gebäudes zu investieren und dann die Hintertür unversperrt zu lassen. Wenn IP-basierte Systeme, wie die physische Zutrittskontrolle, nicht cybersicher sind, ist das wie eine sperrangelweit offenstehende Tür.

Wie können Cyberkriminelle physische Zutrittskontrollsysteme manipulieren?

Wesley Keegstra: Cyberkriminalität nimmt viele Formen an. Kriminelle könnten Daten, die zwischen Geräten übermittelt werden, abfangen oder manipulieren. So finden sie vielleicht heraus, wer wann und wo Zutritt hat. Oder sie rufen Zugangskartendaten ab, die kopiert oder geklont werden. Gehen wir noch einen Schritt weiter: Cyberkriminelle könnten die Zugangsdaten einer Person stehlen und sich damit in die Software Ihres Zutrittskontrollsystems einloggen. Wenn sie einmal eingeloggt sind, können die Eindringlinge sich unbefugten Zugang zu allen möglichen Türen und Orten verschaffen. Sie könnten auch Ereignisprotokolle manipulieren oder löschen, aus denen hervorgeht, welche Aktionen sie ausgeführt haben – einfach, indem sie auf Ihre Datenbank zugreifen. Verschiedene Komponenten sind mit Ihrem IP-basierten Zutrittskontrollsystem verbunden. Darum ist es wichtig, dass jede einzelne dieser Komponenten vor Cyberangriffen geschützt wird – von Ausweiskarten über Kameras bis hin zu Lesegeräten, Tür-Controllern und Ähnlichem.

Welche Folgen kann ein Cyberangriff haben?

Wesley Keegstra: Unterschiedliche Auswirkungen sind möglich. Zunächst können unbefugte Personen Zugang zu Ihrem Gebäude erhalten und einen physischen Diebstahl oder gar einen terroristischen Anschlag verüben. Ein Cyberkrimineller kann auch nach bestimmten Daten suchen und sie aus der Ferne oder durch Zutritt zu Ihren Räumlichkeiten stehlen. Diese Daten könnten beispielsweise geheime Produktdaten sein, die Konkurrenten einen Wettbewerbsvorteil verschaffen würden. Oder es könnte sich um personenbezogene Informationen oder Finanzdaten handeln, deren Diebstahl hohe Geldstrafen nach sich zieht – je nach der Branche und den lokalen Gesetzen. Es können Kosten entstehen, um die Folgen des Cyberangriffs zu beheben und um Ihre Systeme wieder zum Laufen zu bringen. Und wenn Ihr Unternehmen nicht richtig arbeiten kann, solange das IT-System außer Betrieb ist, haben Sie auch dadurch Gewinneinbußen. Das Ansehen Ihrer Firma leidet aufgrund des Cyberangriffes vielleicht ebenfalls. Das resultiert in finanziellen Verlusten und wirkt sich auf Ihr Wachstum und Ihre Stabilität aus. Um es auf den Punkt zu bringen: Bei Cybersicherheit ist Vorsicht viel besser als Nachsicht.

Wie kann ein Unternehmen sein physisches Zutrittskontrollsystem vor Cyberkriminalität schützen?

Wesley Keegstra: Niemand kann 100-prozentige Cybersicherheit garantieren, aber Vorbeugung ist auf jeden Fall besser als Nachsorge. Die wichtigste Maßnahme ist es, dass Sie sowohl die Hard- als auch die Software Ihres Zutrittskontrollsystems cybersicher machen. Das umfasst auch die Datenspeicherung, ‑abfrage und ‑übermittlung – und zwar nicht nur im Büro, sondern landesweit und international. Es ist ebenfalls wesentlich, dass Sie klare Sicherheitsrichtlinien für die Nutzung und Verwaltung Ihrer physischen Zutrittskontrollsysteme haben. Diese Richtlinien sollten Aspekte der Cybersicherheit einbeziehen. Sie könnten zum Beispiel starke Passwörter vorschreiben, die in regelmäßigen Abständen geändert werden müssen. Sicherheitsrichtlinien werden am besten auch für andere IP-basierte Hardware, wie z.B. Kameras, aufgestellt. Schließlich ist jede Kette nur so stark wie ihr schwächstes Glied. Klären Sie auch Ihre Mitarbeiter über Cybersicherheit auf. Sonst könnten diese ergriffene Sicherungsmaßnahmen durch Unwissenheit oder unbedachte Handlungen versehentlich zunichtemachen.

Soll das Cybersicherheits-Niveau für jede Organisation gleich sein?

Wesley Keegstra: Die Anforderungen an die Cybersicherheit variieren je nach Branche und Unternehmen bzw. Organisation. Es ist wichtig, dass Sie das richtige Ausmaß für Ihr Unternehmen finden. Denn Cybersicherheit erfordert Ressourcen und Investitionen. Unser AEOS-Zutrittskontrollsystem gibt Ihnen darum volle Kontrolle über die Cybersicherheit. Sie selbst bestimmen, welche Elemente Sie in welchem Umfang sichern. Sie könnten sich dafür entscheiden, Ihre Karten, Kartenleser, Zutrittskontrollgeräte und Datenbanken vor Cybergefahren zu schützen. Vielleicht sichern Sie auch den Zugriff auf die Aeos-Benutzeroberfläche ab – und die Kommunikation zwischen den einzelnen Bestandteilen Ihres Systems gleich dazu. Für jede Komponente gibt es die passende Cybersicherheits-Maßnahme. Und wenn Cybersicherheit in Ihrer Organisation noch wichtiger wird, können Sie das Schutzniveau eines Aeos-Systems einfach erhöhen.

Meist gelesen

Sicherheit für die Deutsche Bahn – Interview mit Britta Zur

Britta Zur hat zum 31. Oktober 2025 den Vorsitz der Geschäftsführung bei DB Sicherheit niedergelegt. Das Interview führte GIT SICHERHEIT im Frühjahr 2025.

Airbus Defence and Space: Sicherheit als strategischer Pfeiler für Europas Verteidigungsfähigkeit

Airbus Defence and Space schützt mit modernen Sicherheits- und Cyberlösungen Standorte, Technologien und Mitarbeitende – und stärkt so Europas Resilienz in unsicheren Zeiten

GIT SICHERHEIT AWARD 2026 – Die Gewinner stehen fest!

GIT SICHERHEIT AWARD 2026: Die besten Sicherheitslösungen des Jahres – jetzt alle Gewinner im Überblick

80 Jahre Gloria: Brandschutz neu definiert – nachhaltig, digital und weltweit vernetzt

Gloria feiert 80 Jahre Brandschutz: PFAS-freie Innovation & VR-Training für nachhaltige Sicherheit weltweit

Museumsicherheit: Wie moderne Technologien und ganzheitliche Schutzkonzepte Kulturgüter vor neuen Bedrohungen schützen

Museen im Spannungsfeld: Sicherheit zwischen öffentlichem Auftrag, Raubfällen und neuen Bedrohungen