Orchestrierung in unternehmenskritischen Netzen

Die Bedrohungsszenarien für industrielle Netzwerke verändern sich mit deren zunehmender Vernetzung und Komplexität ständig. Während neue Angriffsvektoren und -methoden auftauchen, ...

Die Bedrohungsszenarien für industrielle Netzwerke verändern sich mit deren zunehmender Vernetzung und Komplexität ständig. Während neue Angriffsvektoren und -methoden auftauchen, bemühen sich die Betreiber von Automatisierungsnetzwerken, deren Sicherheit trotz dieser wechselnden Bedingungen weiterhin aufrecht zu erhalten. Eine Co-Veröffentlichung aus der Wiley-Fachzeitung CHEManager.

Die Bedrohungsszenarien für industrielle Netzwerke verändern sich mit deren zunehmender Vernetzung und Komplexität ständig. Während neue Angriffsvektoren und -methoden auftauchen, bemühen sich die Betreiber von Automatisierungsnetzwerken, deren Sicherheit trotz dieser wechselnden Bedingungen weiterhin aufrecht zu erhalten.

Bereits den Überblick über die verbundenen Geräte zu behalten stellt dabei eine erste Herausforderung dar. Darüber hinaus stellen formale Anforderungen aufgrund neuer Normen und Regularien die Betreiber von OT-Netzwerken vor zusätzliche Herausforderungen. Bei der Bewältigung dieser beiden sehr unterschiedlichen und schwierigen Problembereiche spielt eine effektive Netzwerkzugangskontrolle eine wichtige Rolle.

Integrierte Lösungen können durch einen ganzheitlichen Ansatz den Weg für eine Zugangskontrolle der nächsten Generation in OT-Netzwerken ebnen. Diese bestehen aus einer Netzwerkzugangskontroll-Plattform, welche für Netzwerksichtbarkeit, Gefahrenbewertung und Zugriffskontrolle sorgt und Industrial Ethernet Switches, welche die Umsetzung der Netzwerkzugangskontrolle bis hinunter auf den Shop-Flor ermöglichen.

Neue Herausforderungen für die Cyber-Sicherheit

Die zunehmende Vernetzung mit der IT-Welt und des Internet of Things führt zu neuen Angriffsflächen in OT-Netzwerken. Dies zwingt deren Betreiber, bewährte aber überholte Best Practices für die Sicherheit zu überdenken, um auf die neuen Anforderungen und Bedrohungen zu reagieren. Darüber hinaus sind einfache und früher wirksame Sicherheitsmethoden wie der Perimeter-Schutz durch eine zentrale Firewall und der sprichwörtliche „Air Gap“, also die vollständige Trennung des OT-Netzwerks von allen anderen vernetzten Ressourcen, nicht mehr praktikabel oder ineffektiv geworden.

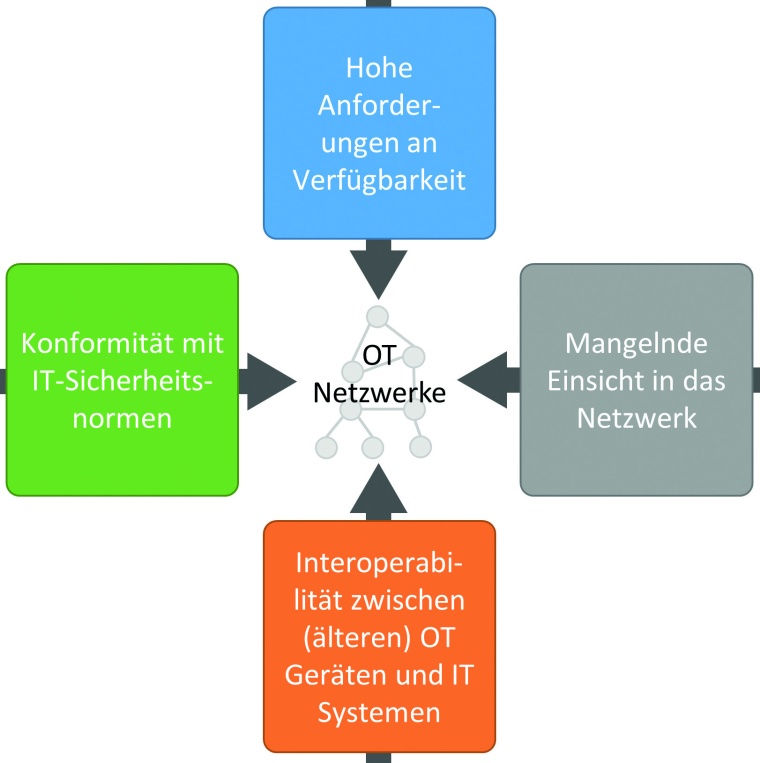

Bei der Umsetzung neuer Sicherheitsmaßnahmen zur Bewältigung der veränderten Bedrohungsszenarien und der Ausweitung von Angriffsflächen stehen die Betreiber von OT-Netzwerken vor vier großen Herausforderungen:

- Mangelnde Transparenz ihrer Netzwerke

- Eine große Anzahl installierter älterer Geräte

- Zusätzlicher Druck durch neue Vorschriften und Compliance-Regeln

- Anforderung, für alle unternehmenskritischen Anlagen der OT-Netzwerke auch weiterhin hohe Zuverlässigkeit und lange Betriebszeiten zu gewährleisten.

Wie können neue IT-Sicherheitsmaßnahmen bei der Erfüllung der Anforderungen in OT-Netzwerken hilfreich sein?

Fehlende Transparenz

Obwohl die Geräte und deren Kommunikationsbeziehungen in OT-Netzwerken oft klar definiert sind, kann es in der Praxis schwierig sein, den Überblick über die tatsächlich kommunizierenden Geräte zu behalten. In größeren Netzwerken herrscht zudem eine hohe Fluktuation an Netzwerkteilnehmern. Lieferanten und Wartungstechniker verwenden z. B. oft unterschiedliche mobile Systeme, um die Wartungsarbeiten durchzuführen. Darüber hinaus können „kreative“ Lösungen und schnelle Problembehebungen zu einer beträchtlichen Anzahl von versteckten oder unbekannten Geräten in der Fertigung führen. Diese sogenannte „Schatten-IT“ hat oft unzureichende Sicherheitseinstellungen und läuft oft mit veralteter Software, da sie beim regulären Patch-Prozess nicht beachtet wird. Bei versteckten oder vorübergehend verbundenen Geräten wie etwa Service Laptops und extern durch Remote Maintenance generierten Netzwerkaktivitäten ist im Netzwerk ein konstanter potenzieller Bedrohungsgrad vorhanden, der überwacht und beherrscht werden muss.

Konvergenz von Automatisierung und IT

Automatisierungsgeräte sollen teilweise jahrzehntelang betrieben werden können, um eine solide Kapitalrendite zu erzielen. Deshalb steht ein Austausch bereits installierter und ggf. zertifizierter bzw. qualifizierter Geräte meist nicht zur Diskussion. Somit muss oft auch langfristig mit einer Mischung aus Neu- und Altgeräten geplant werden, was die Umsetzung eines einfachen und einheitlichen Sicherheitskonzepts schwierig macht und oft zu verminderter Sicherheit führt. Die Kombination von Automatisierungs- und IT-Geräten mit unterschiedlichen Software- und Security-Lösungen in einem Industrienetz kann leicht zu einer Verringerung der Sicherheit und der Verfügbarkeit führen.

Druck durch Audits und Compliance-Regeln

Vorschriften für kritische Infrastrukturen (Verkehrswesen, Stromerzeugung und -verteilung, Nahrungsmittel und Getränke, Wasser etc.) erhöhen den Druck, neue Sicherheitsprozesse einzuführen und zusätzlichen Standards zu beachten. Diese Standards erfordern sowohl organisatorische als auch technische Änderungen. Die zunehmenden Regulierungsanforderungen stellen die Betreiber deshalb vor zusätzliche Aufgaben, da sie Compliance-Aspekte in ihren technischen Sicherheitskonzepten jederzeit berücksichtigen müssen.

Notwendigkeit eines kontinuierlichen Betriebs

Der Ausfall eines OT-Netzwerks führt in der Regel dazu, dass auch wichtige Unternehmensprozesse ausfallen. Die Folgen können neben Produktionseinbußen auch weitere große materielle und immaterielle Schäden sein. Deshalb wird in unternehmenskritischen Netzwerken der Aspekt der Verfügbarkeit häufig über die Integrität und die Vertraulichkeit der Daten gestellt.

Netzwerkzugangskontrolle in der IT- und OT-Sicherheit

Wie können moderne Sicherheitsprinzipien kombiniert und genutzt werden, um die Netzwerksicherheit in unternehmenskritischen Installationen zu gewährleisten, ohne die Sicherheit oder Verfügbarkeit zu beeinträchtigen? Der Sicherheitsmechanismus der Netzwerkzugangskontrolle kann dabei eine tragende Rolle spielen, um die vier beschriebenen Problemfelder zu adressieren. Lösungen sollten sowohl ein vorgeschaltetes (pre connect) als auch ein nachgeschaltetes (post connect) Zulassungsverfahren ermöglichen. Bei Ersterem wird die Identität eines Geräts überprüft, bevor es eine Verbindung zum Netzwerk herstellen kann. Mit post-connect-Verfahren können Geräte aus dem Netzwerk entfernt oder dort isoliert werden, wenn festgestellt wird, dass sie nicht den erforderlichen Sicherheitsstandards entspechen oder sich nicht wie erwartet verhalten.

Damit wird die Netzwerkzugangskontrolle und die Konvergenz zwischen IT und OT zu einem Schlüsselelement für die Netzwerksicherheit. Durch die Steuerung, welche Geräte unter welchen Umständen auf das Netzwerk zugreifen dürfen, wird die erfolgreiche Umsetzung jeder Netzwerksicherheitsstrategie vorangetrieben. Eine effektive Lösung für die Netzwerkzugangskontrolle kann die vier erörterten Hauptprobleme beheben.

Segmentierung industrieller Netzwerke

Ein weiteres wichtiges Sicherheitskonzept ist das Zonen- und Leitungsprinzip (zones and conduits). Es ist einer der zentralen Aspekte der weithin akzeptierten ISO/IEC 62443 Standards und schreibt die Segmentierung eines industriellen Netzwerks in getrennte Funktionsbereiche vor. Diese Sicherheitszonen isolieren verschiedene unabhängige Bereiche einer Anlage voneinander. Die Verbindungsleitungen zwischen diesen Zonen dienen sozusagen als Wächter, die darüber entscheiden, welcher Verkehr die Grenzen einer Zone überschreiten darf.

Um ein bestehendes hochverfügbares Netzwerk zu modernisieren oder ein unternehmenskritisches Netzwerk für die heutigen Sicherheitsanforderungen auszulegen, ist Netzwerkhardware erforderlich, die sowohl den Anforderungen der Zuverlässigkeit als auch der Sicherheit gerecht wird. Darüber hinaus müssen die Switches in moderne Lösungen für die Netzwerkzugangskontrolle integriert sein und sicherheitsrelevante Netzwerkinformationen erfassen, damit die Netzwerkkonnektivität entsprechend verwaltet werden kann.

Ein Lösungsansatz

Die heutigen Betreiber von OT-Netzwerken stehen vor zahlreichen Herausforderungen bei der Planung und Umsetzung einer umfassenden Netzwerksicherheitsstrategie in industriellen Umgebungen. Diese Herausforderungen stellen ein Risiko für industrielle Anlagen und Anwendungen dar, weil sie die Transparenz der Aktivitäten im gesamten Netzwerk beeinträchtigen und die Einhaltung verbindlicher Standards und Vorschriften gefährden.

Ein leistungsstarkes Orchestrierungssystem für die Netzwerkzugangs- und Netzwerkzugriffskontrolle erfüllt in Kombination mit industriegerechten Netzwerkgeräten für den Produktionsbereich diese Herausforderungen. Eine Integration von industrietauglichen Netzwerkgeräten und einer Netzwerkorchestrierungslösung für die Sicherheitsorchestrierung bringt State-of-the-Art Zugriffskontrolle bis tief in die industriellen Netzwerke. So können modernste Sicherheitskonzepte umgesetzt werden, während bewährte industrielle Funktionen wie höchste Zuverlässigkeit und Verfügbarkeit durch Einsatz von Redundanzprotokollen erhalten bleiben.

Die Umsetzung einer abgestimmten Netzwerk-Orchestrierung für Industrienetzwerke ist durch die Kooperation von ForeScout und Hirschmann entstanden, bei der die ForeScout-Plattform als übergreifende Orchestration Engine für den Netzwerkzugang dient und in Echtzeit eine Vielzahl von Variablen wie etwa die Geräteidentität sowie den Besitz/Benutzer, die Integrität und den Sicherheitsstatus eines Geräts bewertet. Entscheidungen über den Zugriff auf das Netzwerk werden in detaillierte Zugangs- und Autorisierungsregelwerke übersetzt, welche die Hirschmann Geräte im Produktionsbereich und an den Netzwerkeintrittspunkten durchsetzen.

Business Partner

GIT Cyber Security

Deutschland

Meist gelesen

PIP Global Safety auf der A+A 2025: Größter Messeauftritt mit erweitertem PSA-Angebot nach Honeywell-Übernahme

Protection Empowered“: PIP Global Safety zeigt auf der A+A 2025 sein erweitertes PSA-Portfolio für sicheren Arbeitsschutz

Sicherheit im Ernstfall: Wie Unternehmen mit strategischem Personenschutz und Amokprävention Verantwortung übernehmen

Personenschutz & Amokprävention: Strategische Konzepte, Training & Verantwortung für Unternehmenssicherheit

Museumsicherheit: Wie moderne Technologien und ganzheitliche Schutzkonzepte Kulturgüter vor neuen Bedrohungen schützen

Museen im Spannungsfeld: Sicherheit zwischen öffentlichem Auftrag, Raubfällen und neuen Bedrohungen

GIT SICHERHEIT AWARD 2026 – Die Gewinner stehen fest!

GIT SICHERHEIT AWARD 2026: Die besten Sicherheitslösungen des Jahres – jetzt alle Gewinner im Überblick

Sichere Kommunikation ohne Sprachhürden: Funkwerk integriert KI-Übersetzer in Sicherheitsleitstellen

KI-Dolmetscher im Gefahrenmanagement: Echtzeit-Übersetzung & Protokollierung für sichere Kommunikation ohne Sprachbarrieren