Reduzierung von Sicherheitslücken

Wie bei allen Informationssystemen ist die Sicherheit, Verfügbarkeit und Zuverlässigkeit eines Zutrittskontrollsystems abhängig von der Qualität der einzelnen Hard- und Softwarek...

Wie bei allen Informationssystemen ist die Sicherheit, Verfügbarkeit und Zuverlässigkeit eines Zutrittskontrollsystems abhängig von der Qualität der einzelnen Hard- und Softwarekomponenten sowie von Schutzmaßnahmen gegen Störeinflüsse. Zwischen der Zutrittsstelle und der Applikations- bzw. Steuerungsebene sind viele Komponenten zu berücksichtigen, die Einfluss auf die Sicherheit und uneingeschränkte Nutzbarkeit des Gesamtsystems haben. Dieser Aufsatz zeigt beispielhaft einige mögliche Schwachstellen solcher Systeme auf, wie diese erkannt und vermieden werden können. Ergänzend werden Empfehlungen für entsprechende Vorsorgemaßnahmen aufgeführt.

Gefahren lauern überall

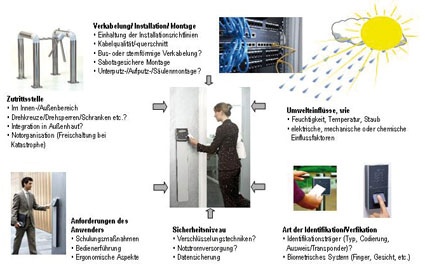

Zutrittssteuerungssysteme werden in unterschiedlichen Branchen und Einsatzorten genutzt. Besonders die Peripherie, wie das Identifikationssystem, das Zutrittsterminal oder der Zutrittsleser sind den Einflussfaktoren am Einsatzort ausgesetzt. Solche elektronischen Geräte müssen für die jeweiligen Umgebungsbedingungen der Zutrittsstelle geeignet sein. Zu berücksichtigen ist aber auch menschliches Versagen welches oft die Ursache für Systemausfälle und Fehlfunktionen ist.

Nachfolgend dafür die wichtigsten Einflussfaktoren:

- menschliches Versagen (z. B. Bedienfehler, Sabotage, Diebstahl)

- Planungsfehler (z. B. Fehlende Notorganisation)

- technisch-/organisatorische Mängel (z. B. Hard-/Softwareausfälle)

- Mangelhafte Installationsr-ichtlinien und Bedienungsanleitungen

- Netzwerk oder Verkabelungsprobleme

- Fehlende Sabotagesicherheit (z. B. zugängliche Kabel- und Steckeranschlüsse)

- Katastrophen wie Brand, Wassereinbruch, Sturm, Blitzschlag, Explosion oder Einwirkung chemischer Stoffe

- Umwelteinflüsse (z. B.: Klima, elektrische/mechanische Einflüsse)

Aufgrund dieser Einflussfaktoren muss bei der Planung u.a. folgendes geprüft werden:

- Wo soll die Zutrittsperipherie installiert werden (z. B.: Innen-/Außenbereich; Büro oder Pro-duktionsumgebung)?

- Welche Umgebungsbedingungen sind zu berücksichtigen (z. B. Temperatur, Feuchtigkeit, Schmutz, Magnetfelder, Sonneneinstrahlung, etc.)?

- Welche Montageart ist für die Zutrittsgeräte vorgesehen (z. B.: Wand-/Säulenmontage; Integration in Gegensprechanlagen)?

- Welches Identifikationsmedium soll genutzt werden (z. B.: Ausweis/Transponder; biome-trische Identifikation)?

- Was passiert bei Verlust des Identifikationsmediums? Sind Alternativen, wie Tastaturein-gaben (Ausweisnummer plus Passwort/PIN) zulässig?

- Ist eine Notstromversorgung erforderlich?

- Welche Funktionen muss die Software abdecken (z. B. Zutrittswiederholkontrolle, Raumbilanzierung, Schleusensteuerung, etc.)?

- Wie autark müssen die Frontend-Geräte sein (Online-/Offline Zutrittskontrolle)?

- Welche Notorganisation ist bei Ausfall von Komponenten vorgesehen?

...

Nur wer sein Unternehmen bzw. das Zutrittssteuerungssystem auf mögliche Gefahren und Schäden vorbereitend schützt, der kann nach einem Schadensfall sicher sein, dass er schnellstmöglich und ohne vermeidbare Verzögerungen wieder den benötigten Sicherheitsstand erreicht.

Schwachstelle: Mensch

Das schwächste Glied in der Sicherheitskette ist der Mitarbeiter und das Problem lässt sich wohl auch in Zukunft kaum beseitigen, selbst Verordnungen helfen nicht bei kriminell veranlagten Personen. Besonders heimtückisch sind durch eigene Mitarbeiter verursachte Fälle von Sabotage, Manipulationen und Diebstählen. Frustration, beruflicher oder privater Ärger sind oft der Anlass zum Diebstahl wichtiger Daten oder das Einschleusen von Viren.

Bei Unachtsamkeit kann ein Zutrittsberechtigter mit seinem Ausweis - soweit nicht entsprechende Schutzmaßnahmen wie Vereinzelungseinrichtungen und/oder Videoüber-wachung vorhanden sind - einen Kriminellen (beabsichtigt oder überlistet) in geschützte Bereiche mitnehmen.

Beispiel 1: Ein Mitarbeiter nimmt an der Pforte einen ihm Unbekannten „in bester Absicht" mit in die Firma. Der Unbekannte gibt an, einen Termin mit Frau/Herrn X in Zimmer Y zu haben. Über diese List kann sich der ungebetene Gast im überwundenen Zutrittsbereich frei bewegen und spionieren. Nicht vor jeder Zutrittsstelle will man z. B. ein Drehkreuz oder eine Kamera installieren. Die Lösung: Kein Mitarbeiter darf einen Unbekannten einschleusen, ohne ihn persönlich beim genannten Gastgeber „abzugeben".

Platzsparende Abhilfe durch Technik gibt es natürlich: Der Zutritt wird direkt an der entscheidenden ersten Tür ab dem Zeitpunkt der Türentriegelung per Video protokolliert und die Daten archiviert. Viel besser ist natürlich ein Besuchermanagementsystem, ein wichtiges Teilgebiet der Zutrittskontrolle. Dabei erhält der Besucher am Empfang einen registrierten Ausweis, der ihn dazu berechtigt, zu seinem Ansprechpartner zu gelangen. Sind abgesicherte Zutrittsstellen auf seinem Weg, so kann er sie nach Ausweisprüfung passieren. Zum angegebenen Besuchsende wird der Ausweis automatisch ungültig, auch wenn der Besucher vergessen hat, ihn beim Pförtner abzugeben.

Beispiel 2: Nicht selten werden für die häufige Frequentierung von Zutrittsstellen oder bei Warentransport die Türen über einen Keil auf Daueröffnung gestellt. An dieser Stelle kann dann auch der ungebetene Besucher passieren. Eigentlich muss das Zutrittssystem hier eine Türüberwachung gewährleisten. Über Ein- und Ausgangskontakte wird die Tür auf Zustand offen, geschlossen oder verschlossen und maximale Offenzeit überwacht. Bei Veränderung des Sollzustandes oder Zeitüberschreitung wird Alarm ausgelöst. Das verhindert, dass Türen aus Bequemlichkeit offen stehen.

Beispiel 3: Ein Mitarbeiter möchte einen Bekannten mit ins Unternehmen schleusen. Nachdem er die Zutrittsstelle über die Vereinzelungseinrichtung mit seinem Ausweis passiert hat, reicht er diesen über das Drehkreuz an den Wartenden. Soweit das Zutrittssystem keine Wiederholsperre hat, könnte der Bekannte mit dem doppelt genutzten Ausweis die Zutrittsstelle passieren und sich im überwundenen Zutrittsbereich frei bewegen und spionieren. Abhilfe schafft hier die Zutrittswiederholkontrolle. Diese verhindert mehrfache Zutritte in einer Richtung mit einem Ausweis am selben Leser innerhalb einer definierten Zeit.

Nicht selten gehen Ausweise oder Transponder verloren oder werden entwendet. Hier hilft zur ergänzenden Absicherung nur die PIN-Eingabe am Zutrittsleser oder ein biometrisches Merkmal, damit Unbefugte den Identträger nicht nutzen können.

Schwachstelle: Ausweis- und Lesesysteme

Das gängigste Verfahren zur Personenidentifikation ist die transponder- oder karten-gesteuerte Zutrittskontrolle. Diese Datenträger und zugehörigen Lesesysteme müssen eine Vielzahl von Sicherheitsanforderungen erfüllen. Ausweise für erhöhte Sicherheit müssen neben einer hohen Zuverlässigkeit und Verfügbarkeit, Daten- und Manipulationsschutz bieten. Übertriebene Sicherheit, zu viele Karteninformationen und aufwendige Codierungen erhöhen allerdings den Preis eines Ausweises wesentlich. Da die Personenidentifikation oft unter besonderen Umgebungsbedingungen erfolgt, sind mögliche negative Einflussfaktoren zu berücksichtigen:

- Sollen die Ausweise auch für andere kartengesteuerte Anwendungen, wie Kantine, Personalzeit- und Betriebsdatenerfassung genutzt werden?

- Welches Verfahren, wie Hitag (125 kHz), Legic oder Mifare (13,56 MHz) ist empfehlenswert und sollte die ISO 14443 berücksichtigt werden?

- Sind aufgrund bestehender kartengesteuerter Anwendungen mehrere Codierungen auf dem Ausweis zu berücksichtigen?

- Soll der Ausweis nur gelesen oder auch beschrieben (z. B. für Zutrittsprofile der Offline Zutrittskontrolle oder Gültigkeit) werden?

- Können Datenverluste oder Ausweisbeschädigungen durch magnetische, induktive, chemische oder thermische Einflüsse entstehen?

- Wie sicher ist der Aufbewahrungsort des Datenträgers: Gibt es einen Schutz vor Verlust oder Zerstörung? Dabei sind die Einflüsse, z. B. durch Magnetfelder, Licht- oder Wärme, zu beachten.

Eine Ausweiskontrolle kann aus einer Prüfung der sichtbaren und/oder aus einer automatisierten Erfassung und Auswertung der maschinell lesbaren Echtheitsmerkmale bestehen. Für eine Sichtprüfung erfolgt die Personalisierung der Karte meist mit einem speziellen Farbdruck, z. B. mit Passbild, Firmenlogo und Unterschriftsstreifen. Unterschiedliche Herstellungsverfahren ermöglichen eine Anpassung der Karte an die anwendungs- und kundenspezifischen Sicherheitsanforderungen. Fototechnisch aufgebrachte Informationen oder geprägte Informationen sichern die Karte gegen eine Verfälschung der Informationen.

Ein weiterer wichtiger Baustein bei der Konzeption von Kartensystemen ist das Wissen um die Aufteilung des Speichers auf RFID-Karten. Um bereits beim Start des Projektes für zukünftige Applikationen vorbereitet zu sein, definiert der Lieferant die Segmente der Karten gezielt, und zwar so, dass die Erweiterung später ohne Aufwand untergebracht werden kann. Auch die Verschlüsselung der Daten, universal oder kundenspezifisch muss von Anfang an bedacht werden. Die Legic-, Mifare- und Hitag-Chips sind kombinierbar mit den herkömmlichen Codierungen wie kontaktbehaftete Chipkarte, Magnetstreifen und Barcode (Hybridkarte). Die Einbindung in bestehende Systeme ist problemlos möglich. So gelingt auch die Migration von verschiedenen Lesern auf eine einheitliche Plattform. Kombiniert auf einem Ausweis.

Schwachstelle: Identifikationssystem

Hohe Sicherheitsanforderungen verlangen Identifikationsmerkmale, die unverwechselbar mit der Person verbunden sind und eindeutig als personenspezifisch erkannt werden. Diese biometrischen Merkmale sollen die Schwächen anderer Identifikationsarten, wie vergessener PIN oder verlorener bzw. beschädigter Ausweis, eliminieren. Fingerabdruck-, Gesichts- und Iriserkennung sind gegenwärtig die bekanntesten biometrischen Verfahren. Beim Fingerprint ist die Schwachstelle meist der eingesetzte Sensor. Hier gibt es verschiedene Technologien, die sich im Wesentlichen in den technischen Merkmalen und im Preis unterscheiden. In vielen Tests u. a. auch vom FBI hat sich gezeigt, dass ein kapazitiver Sensor für sicherheitsrelevante Anwendungen besonders geeignet ist, da er die beste Kombination von technischen Merkmalen sowie ein ausgewogenes Preis-Leistungsverhältnis besitzt.

Die Gesichts- und Iriserkennung hat das Problem der Akzeptanz. Schwachstelle ist bei der Gesichtserkennung die Veränderung des Gesichts durch (Sonnen-)Brille, Bartwuchs, Schminke oder Verkleidung (z. B. Mundschutz).

Bei der Augenhintergrund- oder der Iris-Erkennung erfolgt oft die emotionale Ablehnung, weil viele Menschen überzeugt sind, Ihr Auge würde von - gefährlichen - Laserstrahlen abgescannt. Diese Annahme gilt, obwohl es sich quasi nur um eine Infrarot-Fotoaufnahme handelt, und Laser gar nicht eingesetzt werden. Bei der Iris-Erkennung kann es Probleme mit wechselnden Lichtverhältnissen oder Brillen geben.

Systeme bei denen eine Berührung mit dem Erkennungssystem stattfindet, wie beim Fingerabdruck oder der Vermessung der Handgeometrie, haben den Nachteil der Verschmutzung oder hygienischen Probleme des Anwenders. Deshalb werden zunehmend berührungslose Verfahren, wie die Handvenenerkennung eingesetzt. Dieses in Europa relativ neue und sehr sichere biometrische Verfahren - erfasst per Infrarotaufnahme das Muster der Handflächenvenen eines Menschen zur Personenidentifikation. Zur Identifizierung hält man seine Handinnenfläche in einem Abstand von wenigen Zentimetern vor den Sensor. Über Infrarot-LEDs erfolgt eine Nah-Infrarotstrahlung, die vom sauerstoffreduzierten Blut in den Venen absorbiert wird. Damit kann ein eindeutiges Bild der Venen innerhalb der Hand aufgenommen und für die Erkennung verwendet werden. Das menschliche Handflächenvenenmuster ist äußerst komplex und befindet sich innerhalb des Körpers, ist also vor Missbrauch und Manipulationen bestens beschützt. Die Position der Venen bleibt zeitlebens unverändert und ist bei jedem Menschen unterschiedlich.

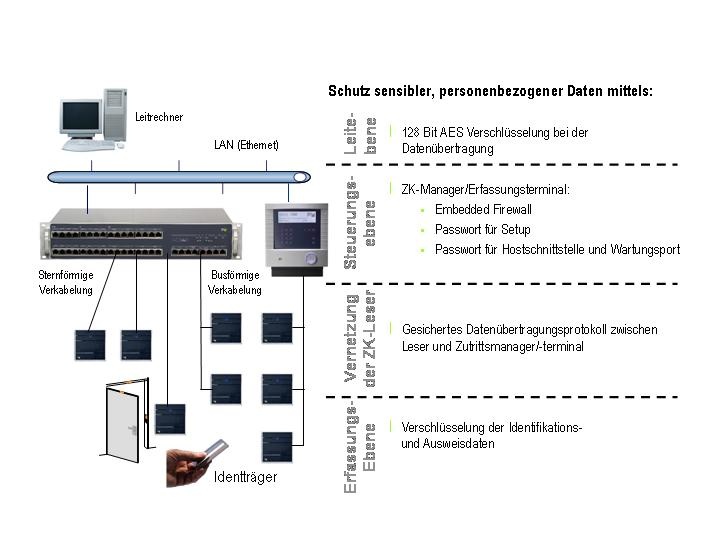

Schwachstelle: Übertragung und Sicherung von Daten

Der Zugriffsschutz soll verhindern, dass Unbefugte Zugang zur Zutrittskontrollsoftware und den damit verbunden, insbesondere personenbezogenen Daten haben. Hierzu gehören das Datennetz und die daran angeschlossenen Rechner. In der Regel erhalten nur Berechtigte Zugriff auf Rechner und Netzwerk, die sich über ein Passwort, Ausweise oder biometrische Merkmale identifizieren können. Die Überprüfung der jeweiligen Zugriffe wird als Zugangskontrolle bezeichnet und sollte nicht mit der Zutrittskontrolle verwechselt werden.

Zutritts-, Zugangs- und Zugriffskontrolle gehören eng zusammen. Was nützt die ausgefeilte Zutrittskontrolle, wenn der Zutritts-Server nicht auch über einen Zugriffschutz für die ZK-Software und die Berechtigungsdaten verfügt. Umgekehrt sollte ein Rechenzentrum, in dem auch der Zutrittsmanager gesichert untergebracht werden sollte, durch eine Zutrittskontrolle abgesichert werden.

Zunehmend fordern Firmen bei der Zutrittskontrolle die sensiblen personenbezogenen Daten vor unbefugtem Zugriff sicher zu schützen. Die Firewall vor der Firma ist obligatorisch, hilft jedoch nicht weiter, wenn Angriffe innerhalb des Firmennetzes versucht werden. Ein weiterer Aspekt ist die Sicherheit der Daten innerhalb einer Firma, damit diese nicht mittels Datenträger nach Außen transportiert werden. Deshalb ist es wichtig, die Zutrittskomponenten mit einem umfangreichen Sicherheitspaket auszustatten.

Zum Schutz der übertragenen Daten gegen Manipulation kann eine Verschlüsselung auf verschiedenen Ebenen erfolgen:

- Auf dem Identifikationsträger (z. B. Mifare DESFire EV1) und der Erfassungsebene

- Bei der Übertragung auf den Datenleitungen, zwischen Erfassungsebene (Identifikationssystem/ZK-Leser/ZK-Terminal) und Steuerungsebene (ZK-Manager)

- Im LAN zwischen ZK-Manager und Applikationsserver

Ein mehrstufiges hierarchisches Passwortkonzept kann dafür sorgen, dass die personenbezogenen, erfassten Daten vertraulich bleiben. Auf der untersten Ebene kann der Haustechniker mit seinem Passwort das Kommunikationsprotokoll konfigurieren oder die IP-Adressen beim Ethernetanschluss einstellen. Ein Betreuer kann zusätzlich Passwörter vergeben, Wartungsgruppen festlegen oder Parameter im ZK-Terminal ändern. Dem Systemverwalter auf der höchsten Sicherheitsstufe bleibt es bspw. vorbehalten, die Verschlüsselungen zu ändern und die Firewall im Terminal/Zutrittsmanager zu aktivieren.

Schwachstelle: Systemkomponenten und Vernetzung

Das Zutrittssystem mit seiner Vielzahl an elektronischen Geräten und Datenübertragungseinrichtungen ist gegenüber Störungen, Sicherheits- und Umwelteinflüssen sehr sensibel. Um Schwachstellen des Systems abzusichern und gleichzeitig eine hohe Systemverfügbarkeit zu gewährleisten, sind mechanische, bauliche, elektronische und personelle Sicherungsmaßnahmen erforderlich. Diese sollten - auch im Hinblick auf die Kosten - bereits in der Planungsphase definiert werden.

Ein beträchtlicher Teil der Systemkosten wird von den Übertragungseinrichtungen und dem Installationsaufwand verursacht. Von besonderer Bedeutung (Kosten, Geschwindigkeit, Sicherheit etc.) sind die Übertragungswege, wie Ethernet, serielle Schnittstellen, Kabeltyp (Glasfaser- oder verdrillte Kupferkabel) und Anschlussentfernungen zu beachten. Die Entscheidungsfindung für ein bestimmtes Netzwerkkonzept ist ein komplexer Vorgang. Server und intelligente Zutrittskontroll-Terminals werden über standardisierte LAN-Verbindungen (Ethernet) angeschlossen. Dagegen werden unintelligente Peripheriegeräte, wie Ausweisleser aus Kostengründen über serielle Schnittstellen angeschlossen. Dabei sind zwei Konzepte zu unterscheiden:

Beim sternförmigen Point to Point-Anschluss ist jedes Zutrittsgerät/Ausweisleser direkt mit der übergeordneten Steuereinheit verbunden und hat seinen eigenen Anschlussplatz. Bei Unterbrechungen der Datenleitung ist nur eine Station betroffen. Dadurch gibt es eine hohe Ausfallsicherheit des Gesamtsystems.

Beim Mehrpunkt- (Multipoint‑) oder Partyline-Anschluss können an einem Leitungsstrang bzw. Bus eine Vielzahl von Zutrittsgeräten/Ausweislesern angeschlossen werden. Der Vorteil liegt in der Ersparnis von Schnittstellenports sowie geringerer Verkabelungs- und Installationskosten. Der Nachteil ergibt sich durch die Sicherheitseinschränkungen bei Unterbrechungen des Hauptstrangs.

Schwachstelle: Umgebungsbedingungen

Von allen Systemkomponenten ist besonders das Identifikationssystem bzw. das ZK-Terminal allen Störgrößen am Installationsort ausgesetzt. Deshalb müssen sie so ausgewählt, konfiguriert und installiert werden, dass der bestimmungsgemäße Betrieb sichergestellt ist. Für den Außeneinsatz muss sichergestellt werden, dass solche Geräte gegen Wettereinflüsse geschützt sind.

Hierzu gehört auch die Sicherheit gegen Vandalismus und dem unbefugten Öffnen des Terminal-/Lesergehäuses. Schutz bietet hier u. a. die Montageart und ein im Gerät vorhandener Sabotagekontakt. Bei dem Versuch das Gerät gewaltsam zu öffnen oder den Kontakt zu manipulieren wird ein Signal an das Zutrittskontrollsystem geleitet und Alarm ausgelöst. Bei äußeren Einflüssen an der Erfassungsstelle, wie Staub, Fremdkörper oder Feuchtigkeit sollten das Identifikationssystem und das Zutrittsgerät über eine Schutzart, z. B. IP 54 oder IP 65 verfügen.

Peripheriegeräte, die in einem gut durchdachten Gehäuse untergebracht sind, sind auch gegen versehentliches Abziehen und Beschädigen von Kabeln geschützt. Strom- und Datenkabel sowie die Peripherieanschlüsse verlaufen in einem eigenen, abschließbaren Kabelkanal oder einer Säule.

Schwachstelle: Stromversorgung und Installation

Es muss gewährleistet sein, dass bei Netz-, Rechnerausfall oder Unterbrechung von Leitungen kein Datenverlust auftritt und die Berechtigungsprüfung auch offline erfolgen kann, damit Befugte einen reibungslosen Zutritt erhalten. Stromausfälle, ein defektes Netzteil oder Qualitätsmängel der eingesetzten Komponenten sind häufig die Ursache für Systemabstürze oder Störungen der Zutrittskontrolle. Nicht gerade selten werden aus Preisgründen Billigkomponenten eingesetzt, mit dem Nachteil der Fehleranfälligkeit. Beispielsweise sollten die eingesetzten Netzteile eine Festigkeit gegen Störimpulse aufweisen und Spannungsschwankungen abfangen können. Eingangsseitig getaktete Netzteile haben eine höhere Ausfallsicherheit, wenn sie der VDE 160 entsprechen.

Die Zutrittsleser sollten von dem Zutrittsmanager zentral mit Strom versorgt werden. Gleiches gilt für die Steuerung des Türöffners. Externe Steckernetzteile für Leser oder Zutrittsgeräte sind zwar recht preiswert, bilden aber zusätzliche Fehlerquellen, z. B. durch die Steckverbindung zur Netzdose oder die fehlende Schutzart (Lüftungsschlitze). Stromschwankungen oder Stromausfälle können durch eine integrierte oder externe USV für den Zutrittsmanager abgefangen werden.

Viele Computerabstürze, Datenverluste oder Störungen werden auch durch fehlerhafte Installationen verursacht. Die Systemanbieter liefern meist ausführliche Installationsrichtlinien, die vom Anwender unbedingt einzuhalten sind. Außerdem werden in den Hardwaredokumentationen oft Empfehlungen für Schutzmaßnahmen aufgeführt. Besonders bei den elektrischen Umgebungsbedingungen und der Verkabelung sind die Vorgaben des Lieferanten, wie Leitungsquerschnitte, Abschirmungen und Erdungsmaßnahmen einzuhalten.

Fazit

Eine sichere Zutrittskontrolle kann nur gewährleistet werden, wenn die Sicherheitskette keine Schwachstellen aufweist. Beginnend mit der Art und Weise der Identifikation, der verschlüsselten Datenübertragung vom Leser bis hin zur Steuerungs- und Applikationsebene, müssen eine Vielzahl an Schutzmaßnahmen berücksichtigt werden. Soweit die hier beschriebenen aktuellen technischen Möglichkeiten genutzt werden, kann ein sehr hoher Sicherheitsstandard erreicht werden.

Meist gelesen

Airbus Defence and Space: Sicherheit als strategischer Pfeiler für Europas Verteidigungsfähigkeit

Airbus Defence and Space schützt mit modernen Sicherheits- und Cyberlösungen Standorte, Technologien und Mitarbeitende – und stärkt so Europas Resilienz in unsicheren Zeiten

Video-Sicherheit & Video-Management: Die Gewinner der Kategorie C beim GIT SICHERHEIT AWARD 2026

GIT SICHERHEIT AWARD 2026: Video-Sicherheit & Video-Management – die innovativsten Lösungen im Überblick

Sicherheit im Ernstfall: Wie Unternehmen mit strategischem Personenschutz und Amokprävention Verantwortung übernehmen

Personenschutz & Amokprävention: Strategische Konzepte, Training & Verantwortung für Unternehmenssicherheit

Schließanlagenplanung mit dem Master Key Planner von Dom

Der Dom Master Key Planner vereinfacht den gesamten Prozess der Schließanlagenplanung deutlich. Sowohl die Bestellabläufe als auch die Schließplan-Codierung können damit effizient und strukturiert durchgeführt werden.

Videoüberwachung im Museum: Datenschutz und Kameraauswahl

Sicherheit für Kulturgüter ist - auch angesichts des Diebstahls im Pariser Louvre - ein wichtiges Thema. Von großer Bedeutung: die Überwachung mittels Videotechnik. Ein Beitrag darüber, was dabei zu beachten ist.