TÜV Süd: Wie Normen Schutz bieten - Informationssicherheit mit Gütesiegel

Daten sind heutzutage ein wertvolles Gut. Umso wichtiger ist es, dass Unternehmen ihre sensiblen Informationen schützen, um finanzielle Schäden zu vermeiden und Firmengeheimnisse zu wahren. Hierbei spielt die Normen-Reihe ISO/IEC 2700x oder deren deutsche Entsprechung DIN EN ISO/IEC 2700x eine zunehmend wichtigere Rolle. Sie macht das Informationssicherheitsmanagement nicht nur messbar, sondern objektiv überprüf- und zertifizierbar. Ein Beitrag von Alexander Häußler, Product Compliance Manager bei TÜV Süd.

Ob von der Idee zum fertigen Produkt oder vom Quellcode zur finalen Anwendung – Unternehmen definieren sich über Prozesse. Diese Prozesse bilden die Nervenbah-nen der Organisation und bestimmen, wann und wie Arbeitsschritte auszuführen sind. Das Prozess- und Informationssicherheitsmanagement ist heute also ein kritischer Erfolgsfaktor für Unternehmen. Entsprechend wichtig ist es, diese Prozesse so weit wie möglich zu optimieren. Früher fiel das in den Aufgabenbereich des Qualitätsmanagements, das durch verschiedene Ansätze versuchte, die eigenen Prozesse dahingehend zu verbessern, dass mit möglichst wenig Aufwand eine möglichst große Wertschöpfung betrieben werden konnte. Zudem war diese Qualitätssicherung dafür verantwortlich, die Prozesse hinsichtlich der gängigen Normen und Standards auszurichten, da diese sowohl für die Qualität des Produktes bürgen, als auch die rechtliche Absicherung bei Haftungsfragen sind.

Digitalisierung erhöht die Anforderungen

Die zunehmende Digitalisierung von Unternehmen verändert nun einen Großteil aller Prozesse. Einige nur noch digital – fast alle greifen an irgendeinem Punkt auf digitale Infrastruktur zurück. Angetrieben werden diese neuen Prozesse besonders von einer Sache: Der Auswertung von Daten und Informationen. Informationen sind mittlerweile das höchste Gut innerhalb von Unternehmen geworden, wobei der Inhalt derselbigen von Kundendaten hin zu Produktinformationen reichen kann. Entsprechend wichtig ist es geworden, diese sensiblen Informationen des Unternehmens zu schützen, um finanzielle Schäden zu vermeiden und Firmengeheimnisse unter Verschluss zu halten. Die Qualität dieses Schutzes ist dabei nicht nur messbar, sondern kann sogar objektiv überprüft und zertifiziert werden – nach der Norm-Reihe ISO/IEC 2700x.

Im Zuge der Digitalisierung haben zudem Cloud- und Multi-Cloud-Umgebungen in den vergangenen Jahren rapide an Bedeutung für Unternehmen gewonnen – nicht zuletzt wegen der Corona-Pandemie und damit einhergehender, langfristiger Auswirkungen auf Unternehmen und Unternehmenskulturen. Viele Arbeitgeber haben bereits verlauten lassen, nach den Einschränkungen und Schutzmaßnahmen gegen Covid-19 vermehrt auf „Work-from-anywhere“ zu setzen und den eigenen Mitarbeitern auch weiterhin das Arbeiten im Homeoffice zu ermöglichen. Zur Umsetzung dieser Pläne bedarf es allerdings einer entsprechenden Infrastruktur und eines dafür optimierten technologischen und prozessualen Ökosystems. Der Grad der Digitalisierung, besonders in kleinen und mittleren Unternehmen (KMU), muss entsprechend angehoben werden, um in der neuen Arbeitswelt wettbewerbsfähig zu bleiben.

Zertifizierte Cloud-Sicherheit schafft Vertrauen

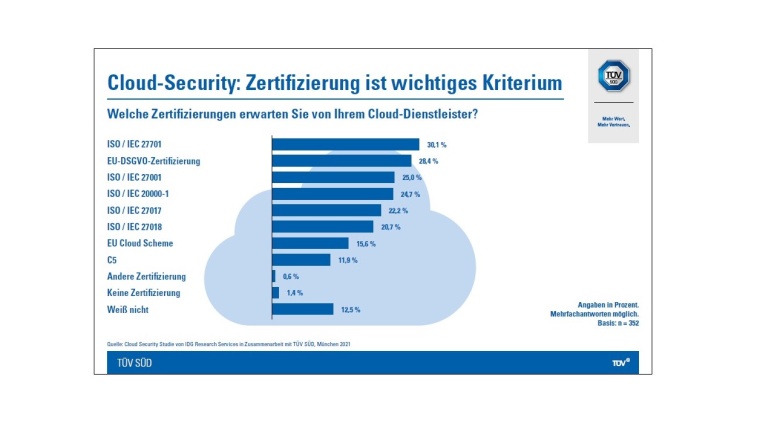

Laut einer Umfrage von Gartner setzen nicht nur mehr Unternehmen auf Cloud-Lösungen, um ihre bestehenden technologischen Ökosysteme zu erweitern. Vielmehr wollen 75 Prozent der Unternehmen, die bereits in der Cloud arbeiten, in Zukunft primär auf die Cloud setzen. Viele dieser Unternehmen erkennen den Stellenwert der Sicherheit von Daten und Informationen innerhalb der Cloud an – daher steigt der Wunsch, diesen Schutz garantiert und nachgewiesen zu bekommen. Eine Zertifizierung zählt für Unternehmen zu den wichtigen Auswahlkriterien bei der Nutzung von Cloud-Services, so eine aktuelle Studie von IDG Research in Zusammenarbeit mit TÜV Süd. Jeder Dritte der befragten IT-Entscheider erwartet dabei eine Zertifizierung der Cloud nach ISO / IEC 27701, jeder Vierte eine Zertifizierung nach ISO / IEC 27001. Eine Zertifizierung der verwendeten Cloud-Lösungen und -Dienste hilft also dabei, das entsprechende Vertrauen in die Technologie zu schaffen, und somit den Weg zu einem sicheren ‚Work from anywhere‘ als Prinzip und einer sicheren, neuen Arbeitswelt zu schaffen.

Cloud- und Multi-Cloud-Lösungen bieten nicht nur einen schnelleren Zugriff auf Unternehmensdaten, als es viele VPN-Lösungen können, sondern die Verlagerung von Anwendungen und Services in Cloud-Umgebungen erleichtert oftmals die tägliche Arbeit der eigenen Mitarbeiter erheblich. Neben diesen Vorteilen birgt die Migration in die Cloud allerdings auch diverse Stolpersteine. Besonders in Sachen der Sicherheit und des Datenschutzes, die vor dem Start von solchen Projekten beachtet und nach Abschluss regelmäßig geprüft werden müssen, um die Entstehung von Sicherheitslücken und Datenlecks zu verhindern bzw. auf diese schnellstmöglich zu reagieren.

Gefährliche Fehlkonfiguration in der Cloud

Ein Großteil der Sicherheitslücken in Cloud-Lösungen und der dadurch entstehenden Schäden lässt sich auf initiale Fehlkonfigurationen bei der Migration zurückführen. Viele IT-Verantwortliche in Unternehmen gehen nach wie vor zu häufig davon aus, dass die Verantwortung für die Sicherheit von Daten und Anwendungen innerhalb der Cloud lediglich beim Anbieter der IaaS-Lösung (Infrastructure-as-a-Service) liegt. Allerdings garantiert dieser zumeist nur die Sicherheit der Cloud selbst. Sollten also Unternehmen Anwendungen oder Services dorthin verschieben, so sind sie selbst für deren Absicherung verantwortlich.

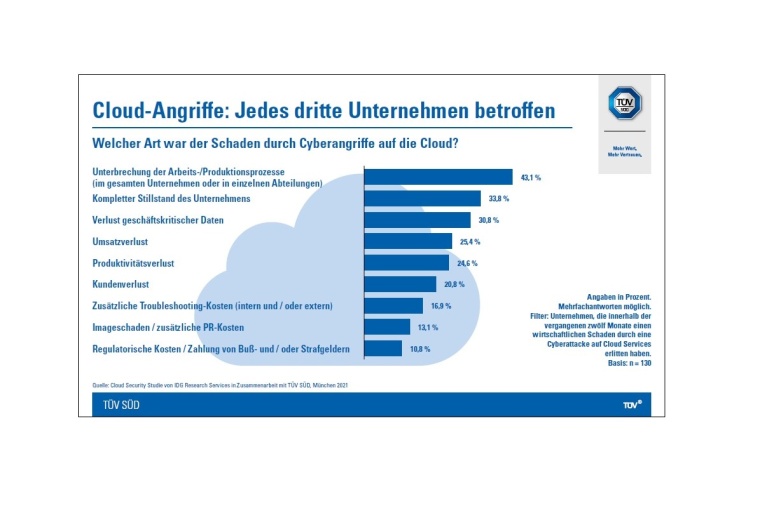

Im Zuge der Corona-Maßnahmen wurde es für viele KMU notwendig, schnell zu handeln, um die Geschäftskontinuität zu gewährleisten. Während nun IT-Sicherheitsabteilungen oftmals die Ressourcen fehlen, um das Problem der Fehlkonfigurationen zu lösen, haben kriminelle Hacker bereits reagiert: Mehr Malware und Ransomware wird über Sicherheitslücken in der Cloud in Unternehmen einge-schleust. Die Studie von IDG mit TÜV Süd zeigt auch: Bereits jedes dritte Unternehmen hat in den vergangenen zwölf Monaten einen wirtschaftlichen Schaden durch Angriffe auf die von ihnen genutzten Cloud-Dienste erlitten – wiederum ein Drittel der betroffenen Unternehmen hatte sogar mit einem kompletten Stillstand aufgrund der Angriffe zu kämpfen.

Homeoffice vergrößert die Angriffsfläche

Neben möglichen Fehlkonfigurationen bleibt ein weiterer Angriffsvektor ein Problem für die Cloud: Credentials und Identitätsmanagement. Phishing ist nach wie vor eine der größten Online-Bedrohungen, die Mitarbeiter in Unternehmen unmittelbar betreffen. Die Hacker haben sich zudem das Homeoffice als neues Angriffsziel ausgesucht, um ihre Opfer mit falschen Paket-Lieferungen oder ausgefeilten Social-Engineering-Attacken auszutricksen und sich Zugänge zu beschaffen. Durch die physische Trennung vom Unternehmensnetzwerk steigt die Verantwortung, die der einzelne Mitarbeiter als Teil der Abwehrkette, einer „menschlichen Firewall“, trägt.

Das erfordert nicht nur einen größeren Fokus auf Security Awareness, den es von Unternehmensseite zu setzen gilt, sondern neue Konzepte für das Berechtigungsmanagement, wie beispielsweise Least-Privilege- und Zero-Trust-Ansätzen. Dabei wird für jeden Nutzer genau initial und anschließend regelmäßig evaluiert, welche Rollen und Rechte er benötigt, und ob diese eventuell nicht mehr notwendig sind. Das schränkt nicht nur dessen Bewegungsfreiheit innerhalb des Systems ein, sondern dadurch wird dafür gesorgt, dass selbst bei einem erfolgreichen Einbruch eines Kriminellen in das Netzwerk der dabei entstandene Schaden in Grenzen gehalten werden kann.

Ein starkes Identitätsmanagement zur eindeutigen Identifikation, bei Bedarf durch eine Mehr-Faktor-Authentifizierung, hilft ebenfalls, um Einbrüche und Datenlecks zu verhindern. Sogar wenn somit einmal Anmeldedaten und die dazugehörigen Passwörter durch Phishing abhandengekommen sein sollten, helfen diese zusätzlichen Sicherheitsmaßnahmen dabei, die Kriminellen auszusperren.

Worauf kommt es wirklich an?

Wichtig ist, dass mehr als nur die verwendete Technologie und die digitale Infrastruktur eines Unternehmens betrachtet wird. Wie beim Qualitätsmanagement setzt auch ein ISMS auf der Prozessebene an, um sein Ziel der Informationssicherheit im gesamten Unternehmen zu erreichen. Natürlich werden eingesetzte Technologien, Zugriffsrechte und Datenströme betrachtet – allerdings sind nicht alle schützenswerten IT-Informationen eines Unternehmens digitalisiert worden bzw. liegen ausschließlich digital vor.

Dennoch: Zugangsdaten von Mitarbeitern, Zahlen aus Unternehmensvorgängen oder schlicht die technische Dokumentation eines Unternehmens enthalten allesamt Informationen, die es im Rahmen der Planung und Einführung eines ISMS zu berücksichtigen gilt. Entsprechend mahnt auch das Bundesamt für Sicherheit in der Informationstechnik (BSI), wie wichtig Informationssicherheit ist und aktualisiert regelmäßig die eigenen Empfehlungen und Richtlinien, wie das IT-Grundschutz Kompendium und die BSI-Standard-Reihe 200x.

Welche Risiken können abgesichert werden?

Welche Informationen auf welche Weise geschützt werden müssen, sollte schon vor bzw. während der Einführung eines ISMS sorgfältig überlegt werden. Die Bewertung wiederum basiert auf der Art der Information und dem möglichen Schaden, sollte sie in falsche Hände geraten – auch gängige Compliance-Regelungen spielen dabei eine Rolle. Gleichzeitig gilt es, neben der Vertraulichkeit auch die Verfügbarkeit und Integrität der jeweiligen Informationen zu gewährleisten. Ergebnisse und resultierende Maßnahmen müssen wiederum auf den Prüfstand, um den gewünschten Schutz auch garantieren zu können. Dieser Vorgang wird immer wieder wiederholt, um die Prozesse stetig zu optimieren – wie früher im Rahmen einer Qualitätssicherung.

Von der Theorie zur Praxis

Verantwortet wird das ISMS im Betrieb in der Regel von einem dedizierten Informationssicherheitsbeauftragten, manchmal spricht man auch von einem Chief Information Security Officer (CISO). Dieser muss fortan in die strategischen Entscheidungen der (IT-)Abteilungen eingebunden werden und dient als Ansprechpartner in Sachen der Datensicherheit, sowohl intern als auch für extern, z.B. für Kunden oder Prüfer. Ihm obliegt es nicht nur, darauf zu achten, dass die Prozesse und Maßnahmen gemäß den Regelungen und Policies des ISMS eingehalten werden, sondern er ist darüber hinaus verantwortlich, das ISMS selbst im Auge zu behalten. Schließlich verändern sich die Anforderungen nicht nur im Zuge einer Integration neuer Systeme oder zusätzlicher technologischer Lösungen durch das Unternehmen, wie die erhöhte Einbindung von Cloud-Lösungen und -Strategien, sondern zusätzlich durch äußere Umstände, wie gesetzliche Rahmenbedingungen.

Welche Vorteile bietet eine Zertifizierung?

Die wichtigste Bindung, die ein Unternehmen oder eine Marke zur Kundschaft und den Partnern aufbauen kann, ist Vertrauen. Ein Weg, der zu gesteigertem Vertrauen der Kunden in die Produkte oder Dienstleistungen führt, ist die Zertifizierung der Sicherheit dieser Produkte ab Werk. Sie belegt auch die Gewissenhaftigkeit, mit der ein Unternehmen arbeitet.

Ebenso verhält es sich bezüglich der Sicherheit und Absicherung von Informationen. Besonders Zulieferer werden von Konzernen oftmals aufgefordert, die eigenen Prozesse von unabhängigen Experten prüfen, gegebenenfalls zu verbessern und anschließend zertifizieren zu lassen. Die Zertifikate dienen hier als Versprechen, dass ein bestimmter Standard oder eine bestimmte Norm gewährleistet wird. Diese unterstreichen die Qualität der eigenen Arbeit, auf welche sich Kunden und Partner verlas-sen möchten. Es hat sich im Grunde nichts verändert: Früher gab ein Unternehmen das Qualitätsversprechen, dass seine Produkte nach anerkannten Normen produziert werden – nun ist es zusätzlich essenziell geworden, in digitaler Form die Sicherheit von Informationen zu versprechen, die im eigenen Unternehmen gespeichert und ausgewertet werden.

Außerdem mindert eine Zertifizierung durch unabhängige Prüfstellen das Risiko einer Schadenshaftung, denn wer nachweisen kann, sich an gängige Normen gehalten zu haben, hat ein solides Fundament in einem Rechtsstreit. Auf solch einem Fundament aufgebaut, gerät zugleich das Vertrauen von Kunden und Partnern in ein Unternehmen nicht ins Wanken – was zu den wertvollsten Vermögenswerten jeder Firma gehört.

Normen decken Schwächen auf und schaffen Vertrauen

Einer der effektivsten Wege zur sicheren Nutzung der Cloud ist die anschließende Prüfung durch unabhängige Experten. Diese können dabei helfen, die IT-Sicherheitsabteilungen zu entlasten und die Daten und Anwendungen innerhalb der Cloud-Umgebung zu sichern. Dabei helfen ihnen unter anderem die Normen ISO / IEC 27001 und deren Erweiterung 27701. Die Normenreihe fordert beispielsweise die Implementierung eines Informationssicherheits-Managementsystems (Information Security Management System, ISMS) zur Sicherung des technologischen Ökosystems von Unternehmen. Das System umfasst eine Aufstellung von Regelungen, Maßnahmen und Programmen, die innerhalb eines Unternehmens angewendet werden sollten.

Wichtig ist, dass hierbei aber mehr als nur die verwendete Technologie und die digitale Infrastruktur eines Unternehmens betrachtet wird. Dabei setzt ein ISMS schon auf der Prozessebene an, um sein Ziel der Informationssicherheit im gesamten Unternehmen zu erreichen. Durch diesen ganzheitlichen Ansatz helfen die Normen, jeden Aspekt der Arbeit mit Cloud-Lösungen sicherer zu gestalten: von der Migration über die Datenspeicherung bis hin zu den Zugriffen der Nutzer auf Anwendungen und Informationen.

Wer also dafür sorgt, dass das eigene digitale Ökosystem nach den entsprechenden Normen zertifiziert ist, der kann wirklich von einer sicheren Cloud sprechen. Zudem hilft die Zertifizierung im Schadens- oder Haftungsfall: die Normenreihe ISO / IEC 2700x bietet Unternehmen im Falle eines Rechtsstreits ein solides Fundament für die Argumentation.

Business Partner

TÜV SÜD Management Service GmbHRidlerstr. 57

80339 München

Deutschland

Meist gelesen

GIT SICHERHEIT AWARD 2026 – Die Gewinner stehen fest!

GIT SICHERHEIT AWARD 2026: Die besten Sicherheitslösungen des Jahres – jetzt alle Gewinner im Überblick

Sicherheit im Ernstfall: Wie Unternehmen mit strategischem Personenschutz und Amokprävention Verantwortung übernehmen

Personenschutz & Amokprävention: Strategische Konzepte, Training & Verantwortung für Unternehmenssicherheit

Videoüberwachung im Museum: Datenschutz und Kameraauswahl

Sicherheit für Kulturgüter ist - auch angesichts des Diebstahls im Pariser Louvre - ein wichtiges Thema. Von großer Bedeutung: die Überwachung mittels Videotechnik. Ein Beitrag darüber, was dabei zu beachten ist.

Schließanlagenplanung mit dem Master Key Planner von Dom

Der Dom Master Key Planner vereinfacht den gesamten Prozess der Schließanlagenplanung deutlich. Sowohl die Bestellabläufe als auch die Schließplan-Codierung können damit effizient und strukturiert durchgeführt werden.

Airbus Defence and Space: Sicherheit als strategischer Pfeiler für Europas Verteidigungsfähigkeit

Airbus Defence and Space schützt mit modernen Sicherheits- und Cyberlösungen Standorte, Technologien und Mitarbeitende – und stärkt so Europas Resilienz in unsicheren Zeiten