Industriespionage: Wo die Schutzhebel angesetzt werden sollten

Der finanzielle Schaden, den Industriespionage allein in deutschen Unternehmen verursacht, belief sich in 2011 auf rund 50 Milliarden Euro. Dies hat die Universität Lüneburg im R...

Der finanzielle Schaden, den Industriespionage allein in deutschen Unternehmen verursacht, belief sich in 2011 auf rund 50 Milliarden Euro. Dies hat die Universität Lüneburg im Rahmen einer Erhebung ermittelt. In 2007 und 2008 hatte der jährliche Schadensumfang noch 20 Milliarden Euro betragen - nur 40 Prozent des aktuellen Schadensvolumens. Zunehmend gefährdet sind Unternehmen, die technische Innovationen entwickeln oder herstellen.

Die Verfasser der Erhebung an der Universität Lüneburg heben hervor, dass gerade mittelständische Firmen, die häufig zu den Technologieführern ihrer Branche gehören, besonders gefährdet sind. Alle Unternehmen sollten sich demzufolge gegen die Attacken von Industriespionen, beziehungsweise ihren Auftraggebern im Hintergrund, wappnen.

Es sind, wie der Begriff „Industriespionage" aussagt, vielfach andere Unternehmen, oft die unmittelbare Konkurrenz, die solche Angriffe durchführen oder veranlassen. Begünstigst durch die Globalisierung der Märkte und das Internet lauert die Gefahr weltweit. Ein Hauptanreiz ausspionierender Unternehmen besteht darin, sich selbst hohe Forschungs- und Entwicklungskosten zu ersparen. Mit der aktuellen Abschwächung des Marktes, nicht nur im Euro-Raum, und dem damit einhergehenden Kostendruck auf die Unternehmen droht, dass die Intensität der Industriespionageattacken und ihre Aggressivität noch zunehmen werden.

Potenzielle Angriffspunkte

Doch wie sich vor der wachsenden Gefahr schützen? Sowohl die IT, genauer gesagt bestimmte Systeme, Informationen/Daten und Verbindungen darin, die betrieblichen Prozesse als auch die Mitarbeiter an strategisch relevanten Stellen können Angriffspunkte sein. Dementsprechend wichtig ist es, Schutzvorkehrungen an diesen Stellen zu etablieren und ein ganzheitliches Abwehrkonzept zu entwickeln. Was auf den ersten Blick wie ein gewaltiges Unterfangen erscheint, entpuppt sich auf den zweiten Blick als ein Vorhaben, das auch für mittelständische Firmen machbar und leistbar ist. In der Regel sind es nicht mehr als fünf Prozent der Unternehmensdaten, die der Kategorie „geschäftskritisches Kern-Know-how" zuzuordnen sind. Diese Datenbestände sowie die betrieblichen Prozesse und die Mitarbeiter in ihrem Umfeld gilt es vorrangig vor Industriespionen und ihren Angriffsversuchen zu schützen. Dies setzt allerdings voraus, dass sich die Entscheider im Unternehmen darüber im Klaren sind:

welche Informationen und Daten geschäfts- und wettbewerbskritisch sind, wo diese Informationen bzw. Daten innerhalb des Netzes gespeichert und verarbeitet werden, wohin sie übermittelt werden und wer damit im einzelnen hantiert.

Gründliche Analyse muss sein

Eine gründliche Analyse verhilft zu dieser Klarheit. Geschäfts- und damit wettbewerbskritisch sind vor allem Entwicklungs- und Konstruktionsdaten, Produktionsverfahren, Stücklisten, Lieferanteninformationen, chemische und technische Formeln, aber auch Business-Pläne, strategische Planungsdaten und Personaldaten zu Leistungsträgern. Eine grafische Darstellung der Datenbestände, der betrieblichen Prozesse (inklusive der Außenbeziehungen) und der involvierten Mitarbeiter (auch der von Geschäftspartnern) schärft den Überblick. Ebenso sollte das Unternehmen ermitteln, welche Sicherheitsmaßnahmen bereits in den Bereichen „Prozesse", „Mitarbeiter" und „Technologie" getroffen wurden.

Die Messung des Reifegrads dieser Vorkehrungen sollte die Analyse abrunden. Die Reifegradanalyse schützt einerseits vor unnötigen Doppel-Investitionen und -Aufwendungen und hilft andererseits, Vorkehrungen auszumustern, die dem gewünschten bzw. erforderlichen Reifegrad nicht entsprechen. Wird so vorgearbeitet, können im nächsten Schritt, gestützt durch die grafische Darstellung und anhand des Soll-Konzepts, konkrete Verbesserungsvorschläge zur Sicherheit und Spionageabwehr herausgearbeitet werden, um sie anschließend in einem Maßnahmenkatalog für die betroffenen IT-Bereiche, betrieblichen Prozesse und Mitarbeiter festzuhalten.

IT im Fokus

Um Verbesserungsvorschläge herausarbeiten zu können, muss sich das Unternehmen der potenziellen Gefahren durch Industriespione bewusst sein. Für die Errichtung adäquater und sich gegenseitig ergänzender Abwehrmaßnahmen in den Brennzonen der IT hat sich eine Unterteilung in „Gebäude-/Raumsicherheit", „Schutz der IT", „Abhörschutz" und „Datenverlust" bewährt. Für mehr Gebäude-/Raumsicherheit, dort wo Kern-Know-how abgegriffen werden könnte, sorgen Vorkehrungen wie Zäune, Alarmanlagen, Kameras, Zutritts- und Zugangssysteme bis hin zum Schutz der Verkabelung.

Für einen besseren Schutz der IT in den gefährdenden Zonen sollten Netzwerkparameter, Web-Anwendungen, Arbeitsplatzrechner einschließlich der Peripherie und Modems sowie der Server genau betrachtet werden, um sie durch technische Sicherheitsvorkehrungen wie Verschlüsselung, Firewalling, Intrusion Detection-Systeme (IDS), starke Authentisierung, logische Zugriffskontrollen, Log-Management, regelmäßige Software-Updates und regelmäßiges Auditing & Reporting abzuschirmen.

Ein möglichst vollständiger Abhörschutz in und rund um die gefährdeten IT-Bereiche ist nur möglich, wenn darin neben den Telefonanlagen WLANs, falls vorhanden DECT-Telefone, E-Mail-Systeme, Faxgeräte und Multifunktionsdrucker einbezogen werden. Mögliche Schutzmechanismen sind Verschlüsselung der Übertragungsdaten, Filtering, Scanning, Geräte-Authentisierung und Aufzeichnung. Zum Schutz vor Datenverlusten müssen Datenträger, Notebooks, Smartphones und Multifunktionsdrucker mit geschäftskritischen Daten genauer in Augenschein genommen werden, um entsprechende Vorkehrungen einrichten zu können. Dazu zählen Daten- und Festplatten-Verschlüsselung, Back-up-Management, Endgeräte-Management, Kopier- und Ausdruck-Schutz und inhaltsbezogene Identifikation.

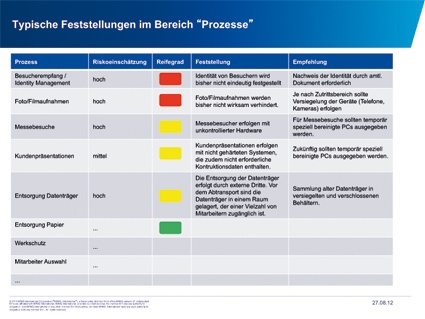

Betriebliche Prozesse im Visier

Auch entlang betrieblicher Prozesse, an denen geschäftskritische Daten beteiligt sind, lauern Spionagegefahren und -risiken. Solche potenziell kritischen Prozessabschnitte innerhalb und außerhalb der Organisation sind unter anderem der Besucherempfang, eine mangelnde Besucherbetreuung, sensible Zutrittszonen, ungeschützte Netzwerkkabel, sensible Datenausdrucke über unsichere Printer, Entsorgung von Datenträgern und Altdokumenten, Einstellung von Personal, unbeobachtete Reinigungskräfte, vernachlässigte Laptops und unvorbereitete Messebesuche. Zur Ermittlung der tatsächlichen Risikolage in solchen Abschnitten und möglicher Gegenmaßnahmen empfiehlt sich die Durchführung eines Workshops unter Leitung eines im Spionageumfeld kompetenten Beratungshauses. Der Berater sollte sich genau mit der Aufnahme, Klassifizierung und Gewichtung der Risikofaktoren in den sensiblen Prozessabschnitten auskennen. Dann ist gewährleistet, dass das Unternehmen dort so viel wie nötig, aber nicht mehr als notwendig in den Spionageschutz investiert.

Mitarbeiter als Zielscheibe

Keinesfalls unterschätzt werden sollte der Mensch an informationsstrategisch wichtigen Stellen im Unternehmen als potenzielles Opfer für Industriespione. Für eine hinreichende Sensibilisierung (Aufklärung) der betroffenen Mitarbeiter und die Entwicklung von Vorkehrungen hat sich auch hier die Durchführung eines Workshops unter kompetenter Leitung bewährt. Teil dieses Workshops sollte ein Fragekatalog sein, der dazu befähigt, Risiken und ihre Folgen auszuloten, um geeignete Vorkehrungen, Richtlinien und Verfahrensanweisungen herauszuarbeiten.

Für eine hinreichende Absicherung sollten auch bestimmte Grundvoraussetzungen geschaffen werden. Dazu zählen eine genaue Identitätsprüfung bei der Personaleinstellung, regelmäßige anonyme Kontrollen im Betriebsalltag, die Reduzierung der Abwanderungsquote unter den Geheimnisträgern durch eine angemessene Honorierung und Incentivierung sowie die Förderung des Sicherheitsbewusstseins: So haben es die spionagegefährdeten Mitarbeiter selbst in den Händen, durch Befolgung der vorgegebenen Richtlinien und Verfahrensanweisungen ihren Arbeitsplatz zu sichern.

Business Partner

KPMG AG Wirtschaftsprüfungsges.Tersteegenstr. 19 -31

40474 Düsseldorf

Deutschland

Meist gelesen

Videoüberwachung im Museum: Datenschutz und Kameraauswahl

Sicherheit für Kulturgüter ist - auch angesichts des Diebstahls im Pariser Louvre - ein wichtiges Thema. Von großer Bedeutung: die Überwachung mittels Videotechnik. Ein Beitrag darüber, was dabei zu beachten ist.

Video-Sicherheit & Video-Management: Die Gewinner der Kategorie C beim GIT SICHERHEIT AWARD 2026

GIT SICHERHEIT AWARD 2026: Video-Sicherheit & Video-Management – die innovativsten Lösungen im Überblick

GIT SICHERHEIT AWARD 2026 – Die Gewinner stehen fest!

GIT SICHERHEIT AWARD 2026: Die besten Sicherheitslösungen des Jahres – jetzt alle Gewinner im Überblick

Sicherheit für die Deutsche Bahn – Interview mit Britta Zur

Britta Zur hat zum 31. Oktober 2025 den Vorsitz der Geschäftsführung bei DB Sicherheit niedergelegt. Das Interview führte GIT SICHERHEIT im Frühjahr 2025.

Sicherheit im Ernstfall: Wie Unternehmen mit strategischem Personenschutz und Amokprävention Verantwortung übernehmen

Personenschutz & Amokprävention: Strategische Konzepte, Training & Verantwortung für Unternehmenssicherheit