IoT, Cybersecurity und Zutrittskontrolle

Die Verknüpfung von physischen Sicherheitskomponenten mit dem Internet of Things (IoT) läutet die nächste Phase der digitalen Transformation ein. Das hat zweierlei Vorteile: Zum ei...

Die Verknüpfung von physischen Sicherheitskomponenten mit dem Internet of Things (IoT) läutet die nächste Phase der digitalen Transformation ein. Das hat zweierlei Vorteile: Zum einen maximiert das harmonische Zusammenspiel aller Komponenten im System die Effektivität, zum anderen übermitteln die individuellen Hardwareeinheiten Daten, die bei richtiger Handhabung eine Business Intelligence ermöglichen. Und auch das Thema Cybersecurity ist essentiell für den Erfolg eines IoT-Systems. Ein Beitrag von Ernst Westerhoff, Business Development Manager Zutrittskontrolle bei Axis Communications

Anhand von Zutrittskontrollsystemen lässt sich demonstrieren, was die Verknüpfung von IoT mit physischen Sicherheitskomponenten bedeutet: Die Technologie von Türstationen besteht aus viel mehr als nur einer Video-Türklingel, die den Zutritt zu einem Gebäude kontrolliert. Als Teil eines IoT-Systems können Netzwerk-Türstationen mit einem äußerst komplexen und hochwertigen Sicherheitsnetzwerk verbunden werden – gleichzeitig werden aussagekräftige Business-Intelligence-Daten gesammelt und sicher an Smartphones oder Server gesendet.

Sicherheit und einfache Bedienbarkeit

Die Sicherung der Geräte, die diese Daten sammeln, sowie die Sicherung der Daten selbst haben oberste Priorität. Netzwerk- und Datenlecks führen zu Reputationsschäden für das Unternehmen. Zu Recht verlangen die Unternehmen und die Öffentlichkeit, dass IoT-Technologien den Erwartungen an einen ungefährlichen, privaten und cybersicheren täglichen Betrieb gerecht werden. Datenschutzrichtlinien wie z.B. die Allgemeine Datenschutz-Grundverordnung (DSGVO) sollten deshalb auch als Hilfe und nicht als Hindernis verstanden werden.

Das Sicherheitssystem muss einfach zu bedienen sein. Die riesigen Datenmengen aus unterschiedlichen Quellen müssen zusammengeführt und den Nutzern in leicht zu verarbeitenden Formaten zur Verfügung gestellt werden. Schließlich müssen Analysten die Daten interpretieren, um schnell Entscheidungen treffen zu können. Dazu kommt es auf einfach zu bedienende IoT-Technologien an – und auf Produkte, die auf offenen Protokollen und globalen Standards basieren. Gleichzeitig müssen sie den hohen Anforderungen an die Cybersecurity genügen.

Kfz-Nummernschilder als Berechtigungsnachweis

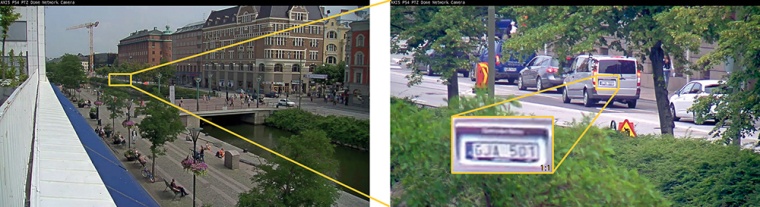

Die Vorteile von IoT und vernetzten Sicherheitssystemen zeigt das Beispiel eines Parkplatzes, auf dem verschiedene Technologien über ein Netzwerk zusammenarbeiten und so die Zutrittskontrolle sichern:

- Ein Fahrzeug gelangt in den Erfassungsbereich einer Kamera.

- Dies aktiviert die Software der Kamera, die das Kfz-Kennzeichen des Fahrzeugs überprüft.

- Die Kamera sendet das Kennzeichen an die Türsteuerung am Tor.

- Nach Abgleich mit einer Datenbank mit den zugelassenen Kennzeichen wird der Zutritt gewährt oder nicht.

- Wenn das Nummernschild nicht für den Zutritt freigegeben ist, kann eine Netzwerk-Video-Türstation den Fahrer mit einem Mitarbeiter verbinden, der dann entscheiden kann, ob er den Zutritt gewährt oder nicht.

- Ein Administrator oder Benutzer im System kann auch vorab einen QR-Code an den Fahrer senden, der diesen Code dann einfach als Berechtigungsnachweis in seinem Telefon an die Video-Türstation weitergeben kann, um sofortigen Zutritt zu erhalten.

- Die Daten, die das Ereignis beschreiben, werden protokolliert und gespeichert.

Die Komponenten dieses Systems kommunizieren über offene Protokolle miteinander: Die standardisierte, sichere Kommunikation ermöglicht die Einbindung verschiedener Komponenten von verschiedenen Herstellern. Dadurch können Unternehmen die für ihre individuellen Bedürfnisse am besten geeigneten Geräte nutzen.

Trends erkennen

Jede dieser Komponenten sendet Informationen an ein Computerprogramm, das relevante Daten für den Anwender leicht zugänglich macht. Die Informationen müssen so übersichtlich wie möglich dargestellt werden, damit er bei Bedarf schnell fundierte Entscheidungen treffen kann. Alle von diesem Programm gesammelten Daten werden protokolliert – und im Laufe der Zeit werden genügend Daten für eine aussagekräftige Analyse generiert.

Die Analyse der Daten kann beispielsweise zeigen, dass Nummernschilder nicht genau identifiziert werden können. Mit diesem Wissen kann nun ein Ingenieur das Problem untersuchen und beheben – zum Beispiel, indem er eine Kamera neu positioniert.

Die Zutrittskontrolle ist zudem ein wichtiger Bestandteil der Cyber-Security. Jede Komponente stellt einen potenziellen Zugang zum System dar. Ist irgendeine Komponente in diesem Netzwerk nicht ausreichend geschützt, können sensible Informationen abgegriffen werden - mit der Folge, dass das Unternehmen einen wirklichen Schaden daraus erleidet. Die Verwendung von Nummernschildern als Berechtigungsnachweis maximiert somit die Benutzerfreundlichkeit für alle Beteiligten, gewährleistet einen sicheren Betrieb und hält die Betriebskosten niedrig.

Wettbewerbsvorteile

Unternehmen, die erkennen, wie wichtig es ist, ein stark integriertes Netzwerk von IoT-verbundenen Zutrittskontrollgeräten aufzubauen, werden schon bald im Wettbewerbsvorteil sein. Zentral verwaltete Sicherheitssysteme werden die effizientesten sein. Solche Systeme werden sich in Zukunft auch weiterhin über die reine Sicherheit hinaus bewähren.

Die Förderung offener Systeme zwischen Hardware, Software und Anwendungstechnologien sowie -Produkten birgt spürbare Vorteile. Organisationen wie ONVIF, die sich für standardisierte Netzwerkprotokolle einsetzen, leiten eine neue Ära der Zusammenarbeit in der Sicherheitsbranche ein. Dies bildet zusammen mit der Priorisierung von Cybersecurity die Grundlage für eine immer stärker vernetzte Welt.