Professionelle Videosicherheitssysteme: Per Cloud, on-premise oder lieber hybrid? Teil 1

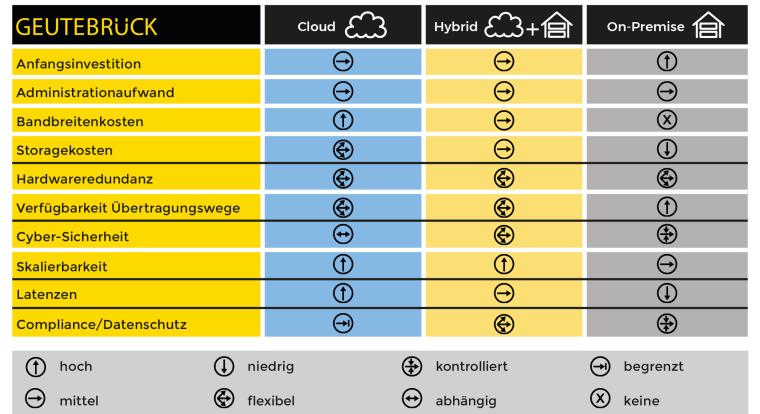

Professionelle Anwender von Videosicherheit müssen die Architektur ihres Systems technisch zukunftsfähig gestalten und gleichzeitig der steigenden Bedrohung durch Cyberangriffe begegnen. Hinzu kommen regulatorische Anforderungen, aber auch erweiterte Einsatzmöglichkeiten von Videotechnik. Die ideale Lösung soll hochverfügbar, sicher und kosteneffizient im Betrieb sein, die Schutzziele der Organisation erfüllen, und möglichst die operativen Prozesse unterstützen. Wie also sieht die ideale IT-Architektur für professionelle Videosicherheit aus? In drei aufeinanderfolgenden Beiträgen für GIT SICHERHEIT beleuchtet Katharina Geutebrück das Thema umfassend. Im folgenden ersten Teil befasst sich die Autorin mit den architektonisch bedingten Vor- und Nachteilen von Cloud- und on-premise Lösungen.

Die Cloud ist in modernen IT-Landschaften mittlerweile unverzichtbar. Fast alle Unternehmen und Organisationen nutzen Cloud-Services für verschiedene Aufgabenbereiche. Auch in der Videosicherheit werden vermehrt Cloud-basierte Lösungen angeboten, beispielsweise als Video Security as a Service (VSaaS). Cloud-Architekturen bieten einige Vorteile gegenüber on-premise Lösungen, bergen aber auch Herausforderungen. Zu unterscheiden ist auch zwischen öffentlichen Cloud-Architekturen, in der ein Anbieter seine VSaaS-Lösung vielen Anwendern zur Verfügung stellt, und privaten Cloud-Lösungen, die im Endeffekt das eigene Rechenzentrum ersetzen und lediglich entsprechende Hardware-Ressourcen zur Verfügung stellen.

Inhalt:

- 1. Kostenbetrachtungen

- 1.1 Anschaffungskosten

- 1.2 Betriebskosten

- 1.3 Kosten für Administration, Wartung und Pflege

- 1.4 Aufwände für die Anpassung an veränderte Anforderungen

- 2. Verfügbarkeit und Cyber-Sicherheit

- 2.1 Technische Verfügbarkeit

- 2.2 Prävention gegen Cyber-Risiken

- 2.3 Technische Cyber-Sicherheitsmaßnahmen

- 2.4 Bedienbarkeit

- 3. Compliance und Datenschutz

1. Kostenbetrachtungen

Bei der Betrachtung der Kosten einer IT-Lösung sind grundsätzlich die Anfangskosten durch Anschaffung, Installation und Einrichtung des Systems sowie die laufenden Kosten durch den Betrieb, die Administration, Pflege und Wartung sowie durch Anpassungen an veränderte Anforderungen zu unterscheiden. Diese variieren stark. Je nach Anforderungsprofil eines Anwenders und sind daher im Rahmen einer Total-Cost-of-Ownership-Berechnung individuell zu betrachten.

1.1 Anschaffungskosten

Auf den ersten Blick sind die Investitionskosten bei einer reinen Cloud-Lösung im Vergleich zu einem on-premise System deutlich geringer: Lokale Server- und Storage-Hardware fallen weg. Allerdings sind bei einem Videosicherheitssystem die Kosteneinsparungen im Vergleich zum Gesamtbudget eher gering, da die Peripherie des Systems vor Ort, also Kameras, Beleuchtung, Montagesysteme, Verkabelung und Übertragungstechnik meist etwa drei Viertel des Gesamtbudgets ausmacht. Auch Projektierung und Planung generieren ähnliche Aufwände, ebenso wie Installation und Einrichtung eines Systems.

1.2 Betriebskosten

Grundsätzlich werden in Cloud-Architekturen die reduzierten Anschaffungskosten auf monatliche Zahlungen im Rahmen der Betriebskosten umgelegt. Daher sind die monatlichen Kosten einer Cloud-Lösung voraussichtlich höher als die eines on-premise Systems. Auch sind sie stark abhängig von der Nutzungsintensität. Kosten für Cloud-basierte Storage-Kapazitäten variieren massiv, abhängig von den Zugriffsanforderungen. Als Faustregel gilt: Je mehr Schreib-/Lesevorgänge, desto höher der Preis. Dagegen stehen Einsparungen beim Stromverbrauch für Betrieb und Kühlung von on-premise Servern.

Zusätzlich sind bei Cloud-Lösungen die Kosten für Übertragungswege der Daten vom Objekt zum Cloud-Server relevant. In vielen Regionen ist die vorhandene Netzwerkinfrastruktur für größere Upload-Bandbreiten nicht ausreichend oder sehr teuer. In Objekten mit mehreren Kameras kann daher die für eine Cloud-basierte Lösung benötigte Bandbreite in der geforderten Verfügbarkeit nur gegen hohe Kosten sichergestellt werden. Bei einer Live-Überwachung können auch die Download-Kosten beträchtlich sein.

1.3 Kosten für Administration, Wartung und Pflege

Der Aufwand für Software- und Hardwarewartung scheint in einer Cloud-Lösung geringer, da zumindest Server, Storage, Betriebssysteme und die Video Management Software nicht gewartet werden müssen. Allerding sind diese Kosten auf den Cloud-Anbieter verlagert, der diesen Aufwand in sein Geschäftsmodell integriert. Auch Pflege und Wartung der Peripherie vor Ort wie die regelmäßige Aktualisierung von Kamera-Firmware müssen gewährleistet sein.

Die Administration der Software kann in Cloud-Lösungen sogar komplexer und aufwendiger sein als on-premise, denn neben dem System selbst müssen auch die Datenübertragungswege in die Cloud administriert werden.

1.4 Aufwände für die Anpassung an veränderte Anforderungen

In Cloud-Lösungen lassen sich Speichervolumen und Rechenleistung einfach skalieren, was flexible Abrechnungsmodelle (pay-per-use) ermöglicht. Kosten entstehen nur für die Ressourcen, die genutzt werden. Bei sich häufig ändernden Anforderungen kann dies erhebliche Einsparungen im Vergleich zu on-premise Systemen generieren.

Allerdings reduzieren diese Abrechnungsmethode die Planbarkeit der Kosten und binden den Kunden an das Preismodell des Anbieters. Vermeintlich günstige Einstiegspreismodelle entpuppen sich nach erfolgter Umstellung auf die Cloud-Lösung als Kostentreiber, wenn der Nutzer Preiserhöhungen ausgeliefert ist. Langfristige Vertragsbindungen können dieses Risiko reduzieren zu Lasten der Flexibilität des Kostenmodells. Gefährlich sind auch sogenannte „Hostage as a Service“-Angebote, die den Zugriff auf die gekauften (!) Kameras vor Ort an die kostenpflichtige Nutzung des Cloud-Videomanagementsystems im Rahmen eines Abo-Modells binden. Wird das Abo gekündigt, sind die Kameras nicht mehr nutzbar – also Elektronikschrott.

Die Anpassbarkeit von on-premise Systemen ist begrenzt. Eine Hochskalierung ist nur in Stufen und eine Reduktion der Kapazitäten nach einer Anschaffung kurzfristig gar nicht möglich.

2. Verfügbarkeit und Cyber-Sicherheit

Verfügbarkeit ist Grundvoraussetzung für ein Sicherheitssystem, um seinen Zweck zu erfüllen. Sie wird durch unterschiedliche Aspekte beeinflusst. Neben hardwaretechnischen Faktoren wie Defekten und Lebenszyklen von Komponenten, ist mittlerweile die Resilienz eines Systems gegenüber Cyber-Angriffen höchstbedeutend. Zuletzt ist auch die Bedienbarkeit ein wichtiger Aspekt, der die „wahrgenommene Verfügbarkeit“ ausmacht.

2.1 Technische Verfügbarkeit

Technische Systeme bestehen aus vielen einzelnen Komponente und jede einzelne davon kann ausfallen. Daher sind Redundanzkonzepte für Hardwareausfälle unverzichtbar, um z. B. technischen Defekten wie Festplatten oder Netzteilen vorzubeugen. Solche Konzepte lassen sich sowohl in der Cloud als auch on-premise umsetzen. In einer Cloud-basierten Lösung ist die Realisierung meist einfacher, da Hardware nicht individuell verwaltet werden muss. Allerdings ist die Gewährleistung eines definierten Verfügbarkeitsniveaus in Cloud-basierten Videosicherheitssystemen insofern komplexer, dass zusätzlich die Übertragungswege vom überwachten Objekt in die Cloud betrachtet werden müssen. Diese sind je nach Netzanbieter und Netzwerkinfrastruktur von vielen externen Faktoren abhängig.

2.2 Prävention gegen Cyber-Risiken

Die Notwendigkeit, sich gegen Cyber-Bedrohungen zu schützen, ist größer denn je. Neben klassischen Methoden von Verschlüsselung über Firewalls bis zu 2-Faktor-Authentifizierung ist die Wartung von Betriebssystemen, Software und Firmwarekomponenten selbstverständlich, um bekannt gewordene Sicherheitslücken schnellstmöglich zu schließen. Wichtig ist, bei der Auswahl von Kameras- und VMS-Anbietern deren Software-Maintenance-Strategie zu prüfen. Außerdem sind Prozesse für die kontinuierliche Software-Wartung zu implementieren.

Ein Cloud-Dienstleister übernimmt diese Aufgabe automatisch, was das Risiko, ein relevantes Software-Update zu versäumen, senkt. Andererseits werden dem Anwender dadurch Release-Zyklen diktiert. Im schlimmsten Fall wird ein neues Release – und damit neue Bedienoberflächen und Workflows – eingespielt, ohne dass der Anwender ausreichend vorbereitet ist. On-premise ist der Anwender für die Softwarewartung, ob intern oder durch einen externen Dienstleister, selbst verantwortlich, hat jedoch volle Kontrolle über den Prozess und die Terminierung von Updates und kann diese an seine Prioritäten anpassen.

2.3 Technische Cyber-Sicherheitsmaßnahmen

Neben der Prävention sind technische Maßnahmen zur Abwehr und Erkennung von Cyber-Attacken notwendig. Diese können personal- und kostenintensiv sein.

Cloud-Dienstleister investieren massiv in Cyber-Sicherheit, um ihr Geschäftsmodell zu schützen – meist mehr als on-premise möglich ist. Auf der anderen Seite sind Cloud-Dienste einem höheren Risiko ausgesetzt: Sie müssen, aufgrund der Architektur, von außen, über das Internet, einfach erreichbar sein, was die Angriffsfläche vergrößert. Außerdem sind die meisten Cyber-Angriffe wirtschaftlich motiviert: Daten werden per Verschlüsselung oder durch Download so kompromittiert, dass der Dateninhaber hohe Summen zahlt, um wieder handlungsfähig zu sein. Cloud-Dienstleister bedienen viele Anwender parallel, wodurch ein erfolgreicher Angriff lukrativer ist als bei einem on-premise Ziel: Treffe ich einen, treffe ich alle. Cloud-Anbieter sind daher beliebte Angriffsziele für Cyber-Kriminelle, was prominente Fälle zeigen.

2.4 Bedienbarkeit

In Cloud-basierten Systemen können durch die verlängerten Übertragungswege deutliche Latenzen – also Zeitverzögerungen – zwischen Bildgenerierung und -darstellung entstehen, die die Bedienung und Alarmreaktionen beeinträchtigen. Bei Echtzeitanwendungen wie der Videosicherheit, können Latenzen die Nutzbarkeit eines Systems massiv bis vollständig einschränken, z. B. ist die manuelle Bedienung beweglicher Kameras bei einer Latenz von mehr als 100 ms kaum möglich.

3. Compliance und Datenschutz

Der Datenschutz findet grundsätzlich Anwendung, wenn personenbezogene oder personenbeziehbare Daten verarbeitet werden. So fallen Bilder von Personen oder Fahrzeugen unter die Datenschutzbestimmungen (DSGVO). Der Betreiber muss sicherstellen, dass der Zugriff auf gespeicherte Daten ausschließlich durch autorisierte Personen zum dokumentierten Zweck erfolgt.

In Cloud-basierten Lösungen ist die Dienstleisterauswahl daher erheblich begrenzt, denn aufgrund des US-amerikanische CLOUD Acts dürfen nur Dienstleister und Rechenzentren genutzt werden, die nicht unter Kontrolle eines US-amerikanischen Konzerns stehen. Dieses Gesetz ermöglicht amerikanischen Behörden, auf alle Daten zuzugreifen, die auch außerhalb der USA von US-amerikanischen Unternehmen gespeichert werden – und das ohne gerichtlichen Beschluss!

Wichtig ist also nicht nur, wo die Daten gespeichert werden, sondern auch, wer das Rechenzentrum betreibt. Sogar die Übertragungswege zum Rechenzentrum können relevant sein. Die Sicherstellung von Compliance und Datenschutz ist daher bei on-premise Lösungen weniger komplex.

Die Autorin Katharina Geutebrück ist Management Director des 1970 gegründeten Anbieters von Videosoft- und -hardware Geutebrück. In der Septemberausgabe der GIT befasst sie sich im zweiten Teil ihres Dreiteilers mit hybriden Architekturen (auch „hybrideCloud“) im Zusammenhang mit Videosicherheitssystemen.

Business Partner

Geutebrück GmbHIm Nassen 7-9

53578 Windhagen

Deutschland

Meist gelesen

Videoüberwachung im Museum: Datenschutz und Kameraauswahl

Sicherheit für Kulturgüter ist - auch angesichts des Diebstahls im Pariser Louvre - ein wichtiges Thema. Von großer Bedeutung: die Überwachung mittels Videotechnik. Ein Beitrag darüber, was dabei zu beachten ist.

Hybride Angriffe und Drohnen: Neue Bedrohungslage für Deutschlands Unternehmen und Kritische Infrastrukturen

Hybride Angriffe & Drohnen: Sicherheitsrisiken für Deutschland und seine Unternehmen und Kritische Infrastrukturen.

Neubau der JVA Münster: BLB NRW setzt neue Maßstäbe für Sicherheit, Resozialisierung und moderne Haftanstalten

Neubau der JVA Münster: Moderne Haftanstalt mit Fokus auf Sicherheit, Resozialisierung und Humanität

Sicherheit für die Deutsche Bahn – Interview mit Britta Zur

Britta Zur hat zum 31. Oktober 2025 den Vorsitz der Geschäftsführung bei DB Sicherheit niedergelegt. Das Interview führte GIT SICHERHEIT im Frühjahr 2025.

Airbus Defence and Space: Sicherheit als strategischer Pfeiler für Europas Verteidigungsfähigkeit

Airbus Defence and Space schützt mit modernen Sicherheits- und Cyberlösungen Standorte, Technologien und Mitarbeitende – und stärkt so Europas Resilienz in unsicheren Zeiten