Industrial Security: Safety meets Security

Der in Maschinen und Anlagen verbauten Sicherheitstechnik kommt über den gesamten Lebenszyklus der Applikation eine stetig steigende Bedeutung zu. Aufgrund der zunehmenden Vernetzu...

Der in Maschinen und Anlagen verbauten Sicherheitstechnik kommt über den gesamten Lebenszyklus der Applikation eine stetig steigende Bedeutung zu. Aufgrund der zunehmenden Vernetzung der Automatisierungssysteme mit der IT-Welt können jedoch Szenarien auftreten, die insbesondere von Safety-Anwendungen eine neue Herangehensweise erfordern.

Da sich Fertigung und IT im Rahmen des Zukunftsprojekts Industrie 4.0 immer mehr im Internet der Dinge verbinden, wachsen auch die Herausforderungen in puncto Security. Ein wichtiges Einfallstor für Hacker stellen die Netzwerkübergänge zwischen der Office-IT und dem Produktionsnetz dar. Zu den Bedrohungen, denen industrielle Steuerungssysteme derzeit ausgesetzt sind, zählen beispielsweise:

- die Infektion mit Schadsoftware über das Internet und Intranet

- das Einschleusen von Schadsoftware über Wechseldatenträger und externe Hardware

- das Social Engineering, also die Beeinflussung von Personen mit dem Ziel, bei ihnen bestimmte Verhaltensweisen hervorzurufen

- menschliches Fehlverhalten und Sabotage

- ein Einbruch in das System über Fernwartungslösungen

- mit dem Internet über das IP-Protokoll gekoppelte Steuerungskomponenten

- technisches Fehlverhalten und höhere Gewalt

- die Kompromittierung von Smartphones im Fertigungsumfeld sowie von Extranet und Cloud-Komponenten.

Eine Studie des Softwareunternehmens Kaspersky aus dem Jahr 2017 zeigt, dass sich etwa jede dritte Cyberattacke auf Rechner für industrielle Kontrollsysteme gegen produzierende Unternehmen richtet. Für das Jahr 2018 befürchten die Experten das vermehrte Aufkommen von Malware, die sich auf Industriesysteme fokussiert. Werden Automatisierungslösungen zur Realisierung der funktionalen Sicherheit zum Ziel von Hackerangriffen, treffen die Welten von „Safety“ und „Security“ aufeinander. Zukünftig muss daher eine gemeinsame Strategie entwickelt werden. Dass dieses Szenario real ist, belegt der aktuelle Fall der Malware „Triton“ in Verbindung mit einem Cyberangriff gegen ein sogenanntes „Safety Instrumented System (SIS)“.

Indirekter Effekt auf das Endprodukt

Der Aspekt der funktionalen Sicherheit bezeichnet den Teil der Sicherheit eines Systems, der von der korrekten Funktion des sicherheitsbezogenen (Steuerungs-)Systems und anderen risikomindernden Maßnahmen abhängt. Tritt hier ein kritischer Fehler auf, übernimmt die Steuerung die Einleitung des sicheren Zustands. Die Anforderungen an die Beschaffenheit von sicherheitsrelevanten Steuerungsteilen sind in der B-Norm EN ISO 13849 sowie der IEC-Reihe 61508/61511/62061 beschrieben. Je nach Risikohöhe werden die entsprechenden risikoreduzierenden Maßnahmen in unterschiedliche Sicherheitsniveaus – Performance Level (PL) oder Safety Integrity Level (SIL) – eingestuft.

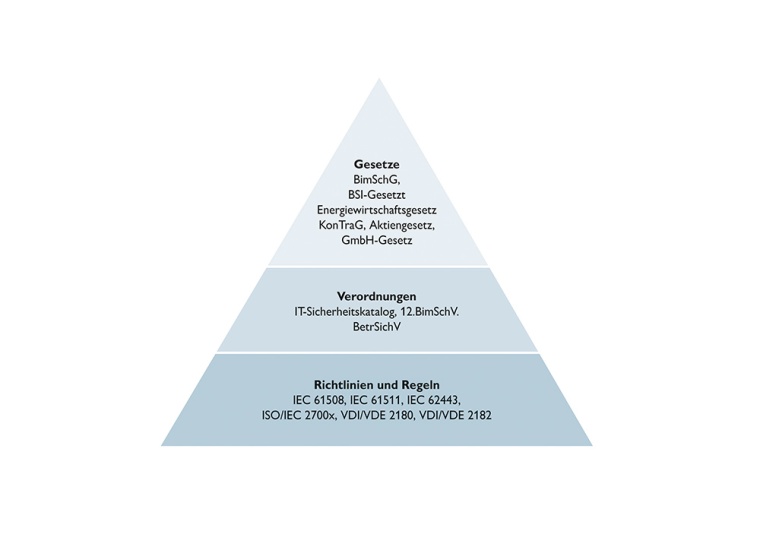

Im Gegensatz zur funktionalen Sicherheit schützt die Security Güter vor einer nachteiligen Beeinträchtigung durch beabsichtigte oder versehentliche Attacken auf die Verfügbarkeit, Integrität und Vertraulichkeit ihrer Daten. Dazu werden vorbeugende oder reaktive technische und/oder organisatorische Maßnahmen verwendet. Die Vernachlässigung von Security-Aspekten im Safety-Umfeld kann neben den direkten Auswirkungen auf die Fertigungseinrichtungen ebenfalls einen indirekten Effekt auf den Produktionsprozess und damit das Endprodukt haben. Bei pharmazeutischen Artikeln oder sicherheitsrelevanten Bauteilen für die Automobilindustrie lassen sich die erheblichen Auswirkungen auf den Konsumenten leicht nachvollziehen. Die IEC 61511-1 fordert deshalb für Sicherheitseinrichtungen der Prozessindustrie eine IT-Risikobeurteilung. Hat der Betreiber einer PLT-Sicherheitseinrichtung (Prozessleittechnik) die IT-Risikobeurteilung nach dem vorliegenden NA-Verfahren der NAMUR durchgeführt und die identifizierten Maßnahmen umgesetzt, sollte er seine PLT-Sicherheitseinrichtung nach dem aktuellen Stand der Technik beurteilt haben und somit seiner Sorgfaltspflicht nachgekommen sein.

Mehr zum Thema auf unserer Microsite GIT Cyber Security:

Aktive Suche nach Schwachstellen

In der funktionalen wie auch der Zugriffssicherheit muss das potenzielle Risiko zunächst auf Basis einer Risikobeurteilung respektive IT-Bedrohungsanalyse bewertet werden. Hier zeigt sich bereits ein wesentlicher Unterschied bei der Herangehensweise: Während sich die Konstrukteure im Rahmen der Risikobeurteilung gemäß Maschinenrichtlinie auf eher statische Risiken – beispielsweise mechanische oder elektrische Gefährdungen – einstellen müssen, findet sich der IT-Sicherheitsexperte in einem sich ständig verändernden Umfeld wieder. Dort suchen Angreifer mit immer neuen Methoden aktiv nach entsprechenden Schwachstellen, die im Bereich der funktionalen Sicherheit als systematische Fehler betrachtet werden.

Einen weiteren wichtigen Einfluss hat der „Faktor Mensch“: Auf dem Gebiet der Maschinensicherheit wird von „vorhersehbarem Missbrauch“ gesprochen, wenn zum Beispiel Schutzeinrichtungen – wie Türschalter – vom Bedienpersonal manipuliert werden. Bei groß angelegten Cyberangriffen auf Industrieanlagen muss hingegen von einem hohen Maß an krimineller Energie ausgegangen werden.

Erster Ansatz in einem NAMUR-Arbeitsblatt

Um den Produktlebenszyklus sicherheitsgerichteter Systeme oder Komponenten abzusichern, sind Hersteller, Systemintegratoren und Betreiber aufgefordert, innerhalb eines „Functional Safety Managements“ ein bedarfsgerechtes Qualitätsmanagement gemäß IEC 61508 anzuwenden. In der Security-Welt gibt es mit dem „Information Security Management“ nach ISO 27000 dazu eine vergleichbare Lösung. Bei so vielen Gemeinsamkeiten müsste es nun doch möglich sein, die beiden Handlungsfelder Safety und Security in der Praxis zu verzahnen.

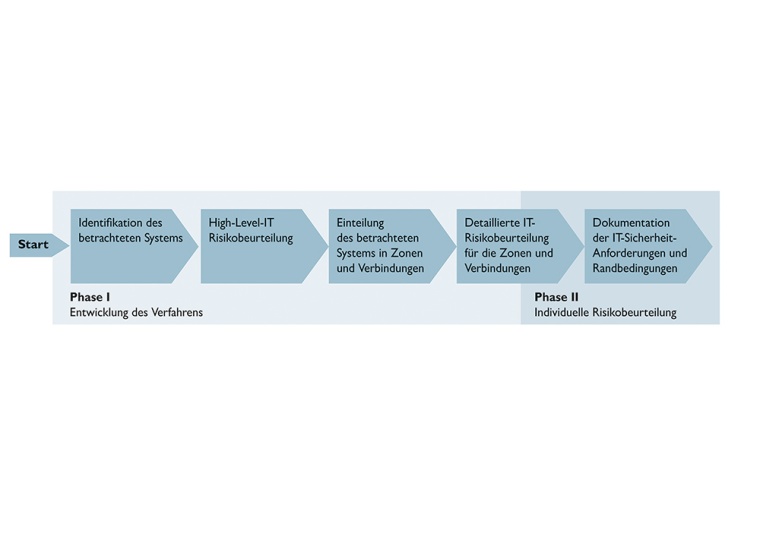

Einen ersten pragmatischen Ansatz in diese Richtung bietet das von der NAMUR veröffentlichte Arbeitsblatt „IT-Risikobeurteilung von PLT-Sicherheitseinrichtungen“. Das darin beschriebene Verfahren zur IT-Risikobeurteilung in Anlehnung an die Security-Norm IEC 62443 bildet dabei die Grundlage für die Erhöhung der Widerstandsfähigkeit der PLT-Sicherheitseinrichtung gegen IT-Bedrohungen. Zu diesem Zweck wurden die drei Schritte der Phase 1 einmalig exemplarisch für ein System durchgeführt, wie es typischerweise in den NAMUR-Mitgliedsunternehmen vorzufinden ist. Damit kann der Anwender die Nutzbarkeit des Verfahrens für die zu beurteilende PLT-Sicherheitseinrichtung überprüfen. Der vierte Schritt – die Kontrolle der Umsetzung der Maßnahmen sowie die Dokumentation der IT-Sicherheitsanforderungen und Randbedingungen – muss für jede zu evaluierende PLT-Sicherheitseinrichtung individuell durchlaufen werden und bildet die Phase II.

Keine Beeinträchtigung der funktionalen Integrität

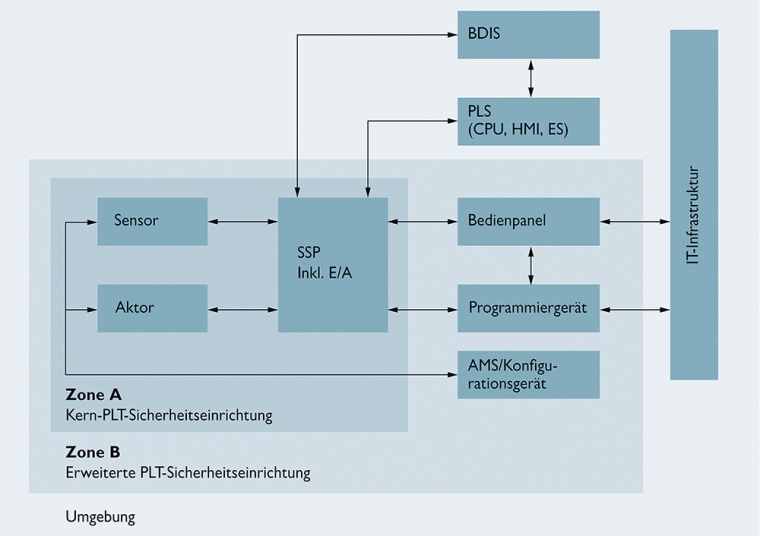

Aus der Perspektive der Hard- und Software kann das untersuchte System demnach in drei Bereiche unterteilt werden:

- Die Kern-PLT-Sicherheitseinrichtung in Zone A umfasst die PLT-Sicherheitseinrichtung, wie sie in der IEC 61511-1 definiert ist. Dazu gehören das Logiksystem, die Ein- und Ausgabebaugruppen inklusive Remote-I/O sowie die Aktoren und Sensoren. Verbindungen und gegebenenfalls vorhandene Netzwerkkomponenten – beispielsweise Kabel oder Switches –, die der Ankopplung der in Zone A angesiedelten Geräte dienen, sind ebenfalls dieser Zone zugeordnet.

- Der erweiterten PLT-Sicherheitseinrichtung in Zone B werden Komponenten zugerechnet, die für die Ausführung der Sicherheitsfunktion nicht notwendig sind, das Verhalten der Kern-PLT-Sicherheitseinrichtung jedoch beeinflussen können. Als Beispiele seien hier Bedien-Eingabe-Panels, Visualisierungsstationen, das Programmiergerät für die PLT-Sicherheitseinrichtung sowie Vorrichtungen zur Sensor-/Aktor-Konfiguration genannt.

- Im als Umgebung bezeichneten Bereich befinden sich Komponenten und Systeme, die weder direkt noch indirekt bei der PLT-Sicherheitseinrichtung einzusortieren sind, aber in Verbindung mit der Sicherheitsfunktion stehen können. Dabei kann es sich um Reset-Anforderungen oder die Visualisierung des Zustands der Sicherheitsfunktion handeln.

Das gemeinsame Ziel der Bereiche ist, die funktionale Integrität der Sicherheitseinrichtung nicht durch Rückwirkungen aus der Umgebung zu beeinträchtigen.

Umfassende Schulung der beteiligten Personen

Um die Auswirkungen durch eine kompromittierte PLT-Sicherheitseinrichtung zu verringern oder Bedrohungen entgegenzuwirken, müssen Maßnahmen ergriffen werden. Dem „Faktor Mensch“ kommt eine besondere Rolle in diesem Prozess zu. Denn über 50 Prozent der Cybersecurity-Vorfälle lassen sich auf das Verschulden der Mitarbeiter zurückführen. Es ist deshalb wichtig, dass es einen IT-Sicherheitsverantwortlichen für die Sicherheitseinrichtung gibt. In diesem Zusammenhang sollten alle für die Spezifikation und den Entwurf der Sicherheitseinrichtung relevanten Personen für das Thema Automation Security sensibilisiert und entsprechend geschult werden. Darüber hinaus ist es ratsam, dass der Endanwender mit seinen Vertragspartnern – also Herstellern, Lieferanten und externen Betreibern – Vertraulichkeitsvereinbarungen in Bezug auf Informationen und Kenntnisse hinsichtlich des Sicherheitssystems trifft.

Komponenten, Software-Tools und Lösungen von Phoenix Contact unterstützen den Anwender bei der flexiblen und wirtschaftlichen Kombination von Safety- und Security-Technik, damit er international noch wettbewerbsfähiger wird. Ergänzt um ein umfassendes Dienstleistungsangebot erhalten die Anlagenerrichter und –betreiber somit über den gesamten Sicherheitslebenszyklus ein optimal auf ihre Anforderungen abgestimmtes Leistungsspektrum.

Cloud-basierte Bereitstellung wichtiger Sicherheitssystemdaten

Die Proficloud von Phoenix Contact stellt Unternehmen wichtige Informationen zur Optimierung von Abläufen in der Fertigung zur Verfügung. Für die Anlagenbauer und Maschinenbetreiber bleibt zudem die Maschinensicherheit ein kritisches Thema. In erster Linie schützen Safety-Applikationen die Nutzer der Maschine, können aber auch ungeplante Betriebsunterbrechungen verursachen. Deshalb birgt die Möglichkeit, über das Internet der Dinge in Echtzeit auf die Sicherheitssystemdaten zugreifen und diese in aussagekräftige Informationen umwandeln zu können, ein großes Potenzial.

Mit einer Profinet-basierten Steuerungslösung lassen sich Statusinformationen von Standard- und Safety-Funktionen kontinuierlich in die Proficloud übertragen. Durch die ganzheitliche Betrachtung von Ressourcen und Maschinen ergeben sich so neue Möglichkeiten für Betreiber und Konstrukteure, um die Betriebsleistung zu erhöhen.

Mehr zum Thema auf unserer Microsite GIT Cyber Security:

Business Partner

Phoenix Contact Deutschland GmbHFlachsmarktstr. 8

32825 Blomberg

Deutschland

Meist gelesen

GIT SICHERHEIT AWARD 2026 – Die Gewinner stehen fest!

GIT SICHERHEIT AWARD 2026: Die besten Sicherheitslösungen des Jahres – jetzt alle Gewinner im Überblick

Neubau der JVA Münster: BLB NRW setzt neue Maßstäbe für Sicherheit, Resozialisierung und moderne Haftanstalten

Neubau der JVA Münster: Moderne Haftanstalt mit Fokus auf Sicherheit, Resozialisierung und Humanität

Sicherheit im Ernstfall: Wie Unternehmen mit strategischem Personenschutz und Amokprävention Verantwortung übernehmen

Personenschutz & Amokprävention: Strategische Konzepte, Training & Verantwortung für Unternehmenssicherheit

Video-Sicherheit & Video-Management: Die Gewinner der Kategorie C beim GIT SICHERHEIT AWARD 2026

GIT SICHERHEIT AWARD 2026: Video-Sicherheit & Video-Management – die innovativsten Lösungen im Überblick

Videoüberwachung im Museum: Datenschutz und Kameraauswahl

Sicherheit für Kulturgüter ist - auch angesichts des Diebstahls im Pariser Louvre - ein wichtiges Thema. Von großer Bedeutung: die Überwachung mittels Videotechnik. Ein Beitrag darüber, was dabei zu beachten ist.