tisoware mit Neuheiten auf CeBIT 2011

Im Fokus der weltweit größten IT- und Kommunikationsfachmesse CeBIT stehen in diesem Jahr bei tisoware zahlreiche Erweiterungen für die Bereiche Human Resources (HR), Industry und ...

Im Fokus der weltweit größten IT- und Kommunikationsfachmesse CeBIT stehen in diesem Jahr bei tisoware zahlreiche Erweiterungen für die Bereiche Human Resources (HR), Industry und ...

PCS auf der CeBIT 2011: Information aus erster Hand. Auf der CeBIT 2011 präsentiert PCS unter dem Motto „Information aus erster Hand “ zusammen mit acht Software- und Systemhauspar...

Das international tätige High-Tech-Unternehmen Funkwerk plettac intensiviert seine Zusammenarbeit mit dem AIT Austrian Institute of Technology.Die beiden Technologieplayer unterzei...

Am 10. und 11. Januar 2011 veranstaltet die skill:form AG ein Trainer-Meeting in Frankfurt am Main.Getreu dem Motto „Trainer meets Trainers" bietet dieses zweitägige Treffen, das i...

Rittal bündelt sein IT-Know-how und sein Produktportfolio in einer neuen Broschüre. Vom Rechenzentrumsbau über die Ausstattung bis hin zu Software-Lösungen für Überwachung und Steu...

Als Lösungsanbieter für die verschiedensten Einsatzbereiche hat sich Wagner u. a. auf die Entwicklung ganzheitlicher Brandschutzlösungen für IT-Zentren spezialisiert. Um die vielfä...

Emerson Network Power konnte kürzlich den neuen, umweltfreundlichen Hochleistungsrechner Loewe-CSC mit innovativen Kühlsystemen ausstatten. Der Supercomputer, der sich im Industrie...

Um auf die stetig wechselnden Marktanforderungen bei Niederspannungsschaltanlagen reagieren zu können, bietet Rittal mit Ri4Power Form 1-4 eine Systemtechnik, mit der Schaltanlagen...

Motherboard mit ISA, PCI und PCIe Slot Speziell für Anwender mit älteren Einsteckkarten bringt die ICP Deutschland GmbH ein neues ATX Motherboards auf den Markt. Das IMBA-G412ISA b...

Ab sofort ist die neueste Version der Mobilfunk-Forensik-Lösung Universal Forensic Extraction Device (UFED) von Cellebrite erhältlich. Dadurch lassen sich die Inhalte von noch mehr...

PersonensicherheitAlleine nachts bei einem Kontrollgang im Firmenareal, bei Arbeiten in gefährlicher Umgebung, beim Überwachen von Insassen im Justizvollzug oder in der Forensik, i...

Ascom i62 – das weltweit erste IEEE 802.11n-fähige Mobiltelefon ist daAscom bringt neue Generation von VoWiFi-Handsets auf den MarktAscom Wireless Solutions, der führende Anbieter ...

Klein, handlich und vielseitig - so soll er sein, der neue Personalausweis, der am 1. November 2010 in Deutschland eingeführt wurde. Nicht nur das Format ist neu, auch die Einsatzm...

Rittal bietet mit Ripower Form 1-4 eine Systemtechnik, mit der Schaltanlagenbauer alle auf dem Markt bekannten Bauformen der inneren Unterteilung aus einem einzigen Baukasten herst...

Rittal zeigte auf der Innotrans seine aktuellen Lösungen für die Bahntechnik. Für die Ausrüstung von IT-Backbones diente z.B. der Baukasten für die IT-Infrastruktur. Hier bietet da...

Die Premiere des TechnicalFurnitureForum 2010 übertraf die Erwartungen um ein Vielfaches. Getreu dem Motto „Kompetenz entscheidet" initiierte Emerson Network Power/Knürr Technical ...

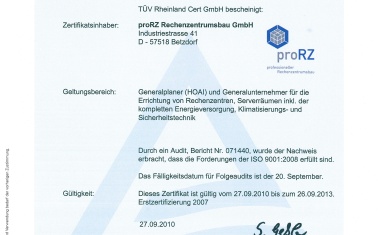

Die in Betzdorf, Rheinland-Pfalz, ansässige proRZ Rechenzentrumsbau GmbH wurde kürzlich mit dem TÜV Rheinland Siegel nach ISO 9001:2008 für den Geltungsbereich Generalplaner (HOAI)...

Sichere Datenlöschung ist für jeden IT-Manager und Richtlinienbeauftragten von höchster Priorität und eine der größten Herausforderungen für Informationssicherheit stellen dabei ma...

Durch die inzwischen enorme Speicherkapazität moderner Festplatten sehen sich Unternehmen und Behörden weltweit einer neuen Bedrohung für die Datensicherheit gegenüber: ungelöschte...

Optische Medien (wie CDs, DVDs und Blu-Ray-Discs) gehören zu den populärsten und weitverbreitetsten Datenträgern der Welt. Im Jahre 2007 allein wurden weltweit 26 Milliarden optisc...

Intensiv hat sich Edwin Saesen, der IT-Leiter der Erco GmbH, mit dem Thema Business Continuity Management befasst. Wie viele andere Unternehmen ist der spezialisierte Hersteller fü...

Twitter kann süchtig machen! Für die meisten Nutzer ist der Microblogging-Dienst die perfekte Mischung aus RSS-Reader, Chat Room und virtueller Cocktail Party. Für Internetkriminel...

Kürzlich wurde das Universitätsklinikum Heidelberg (UKH) mit Unterstützung der proRZ Rechenzentrumsbau GmbH aus Betzdorf mit einem hochverfügbaren Rechenzentrum samt modernster IT-...

Auf der InnoTrans 2010, der internationalen Fachmesse für Verkehrstechnik, wird die Knürr AG mit Systemlösungen im Bereich Leitstellen und Elektronik vertreten sein. Vom 21. bis 24...

Facebook boomt: Mehr als 500 Millionen Nutzer meldete die Plattform im Juli, allein in Deutschland pflegen 12 Prozent der Bevölkerung ihre Freundschaften via Facebook. Aber geben d...

Mit der Software "Power Engineering" erhalten Planer und Anlagenbauer von Ri4Power Niederspannungsschaltanlagen in jeder Phase Unterstützung: von der Zusammenstellung einer Systeml...

Die Bedrohungslage für die IT von Unternehmen und Verwaltungen ist nach wie vor ernst zu nehmen. Dabei ist gute IT-Sicherheit heutzutage keine Frage des Geldes - sagt Thilo Schmi...

Für mittelständische Unternehmen sind Sicherheit und Verfügbarkeit der ITK unverzichtbar. Damit der Betrieb reibungslos funktionieren kann, muss die Informationstechnologie hinsich...

E-Mails schreiben, Terminkalender pflegen, Informationen im Internet suchen, Bestellungen annehmen und verarbeiten - in den meisten Firmen geht nichts mehr ohne Computer. Die Mitar...

Der Rechenzentrumsanbieter Rittal stellt nun mit dem Rittal Data Center Container ein voll funktionsfähiges, mobiles Rechenzentrum vor. Die "Plug Play"-Lösung verfügt über eine vo...

Das einzigartige, austauschbare Speichersystem bietet alle Vorteile, die man von einem Festplattenspeichermedium erwartet: ultraschnelle Geschwindigkeit, hohe Speicherkapazität und...

Der neue Intercom-Server AlphaCom XE1 von Scanvest setzt auf Critical Communication over IP (CCoIP) und vereint damit alle Merkmale zukunftsweisender Sicherheitskommunikation: verl...

Szenario in einem Unternehmen: Eines Morgens befinden sich wichtige, vertraut zu behandelnde Daten in der Öffentlichkeit. Ein Skandal für das Unternehmen; der Schaden ist kaum zu b...

Millionen von Fans fiebern dem Beginn der FIFA Fußball-WM 2010 in Südafrika am 11. Juni entgegen. Auch Cyberkriminelle stehen bereits in den Startlöchern und lassen nichts unversuc...

Unter dem Titel „Unified Computing: Server-Netzwerk-Speicher" lädt Hitachi Data Systems Kunden, Interessenten und Partner zur diesjährigen Informations- und Veranstaltungsreihe „Te...