Kernelemente des IT-Risikomanagements in der industriellen Fertigung

Die Digitalisierung löst die Grenzen zwischen Büro-IT und Produktions-IT immer weiter auf: Vormals getrennte Netze werden verknüpft, die eingesetzte Technik konvergiert und wird gl...

Die Digitalisierung löst die Grenzen zwischen Büro-IT und Produktions-IT immer weiter auf: Vormals getrennte Netze werden verknüpft, die eingesetzte Technik konvergiert und wird gleichzeitig durch neuartige Elemente, etwa cyber-physische Systeme, ergänzt. Diese Entwicklung verspricht erhebliche Effizienzgewinne und neue Geschäftsmodelle, erhöht aber auch die Anfälligkeit der industriellen Fertigung gegen Hacker, Malware und andere IT-Bedrohungen. Für Unternehmen wird es daher immer dringlicher, die Risiken ihrer Produktions-IT zu kennen und angemessen zu behandeln.

Wegen des großen Handlungsbedarfs wurden in den letzten Jahren verstärkt Normen und Empfehlungen zur IT-Sicherheit im industriellen Kontext publiziert – zu erwähnen sind hier etwa die mehrteilige technische Spezifikation IEC 62443, die VDI/VDE-Richtlinie 2182 und das ICS-Kompendium des Bundesamts für Sicherheit in der Informationstechnik. Auch dass der im Jahr 2017 modernisierte IT-Grundschutz des BSI eigene Bausteine zur Sicherheit der industriellen IT enthält, verweist auf die Dimensionen des Problems. IT-Sicherheit im Produktionsbereich setzt das Zusammenwirken von Herstellern, Integratoren und Anwendern der IT-gestützten Produktionsanlagen voraus – die Handreichungen der Standards adressieren folglich alle drei Gruppen. Zusätzlich können übliche Methoden zur Analyse, Bewertung und Behandlung von IT-Risiken auch im Produktionsumfeld hilfreich sein, da bei der Umsetzung der Empfehlungen der Standards zu berücksichtigen ist, wie sich die einzelnen organisatorischen und technischen Maßnahmen auf die Geschäftsprozesse auswirken.

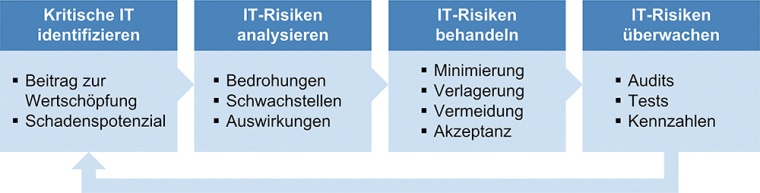

Kernelemente des IT-Risikomanagements

Für ein effizientes Risikomanagement sollten Unternehmen den Fokus auf die kritischen Teile ihrer Produktions-IT richten, also auf Komponenten, die einen hohen Beitrag zur Wertschöpfung leisten und bei denen sich Ausfälle oder Störungen besonders gravierend auswirken können. In der Regel sind dies vollständige technische Systeme, etwa ausgewählte Anlagensteuerungen, Leitsysteme oder Prüfstrecken, aber auch bestimmte Teilaspekte der Produktions-IT beispielsweise Fernwartungsschnittstellen oder Netzkopplungen können im Blickfeld stehen. Diese Komponenten können top-down ausgewählt werden („Welche Anwendungen und Systeme werden in den wichtigen Prozessen des Unternehmens genutzt?“). Einfacher ist oft ein Bottom-up-Vorgehen („Welche Prozesse werden durch die Anwendungen und Systeme unterstützt?“), bei dem das Wissen der IT-Verantwortlichen stärker gefragt ist. In jedem Fall sollten das Wissen und die Einschätzungen der Prozess- wie auch der IT-Verantwortlichen in die Auswahl einfließen, damit sowohl der prozedurale als auch der technische Stellenwert der IT-Komponenten angemessen berücksichtigt werden.

Analyse und Risikoszenarien

Für die als kritisch identifizierten IT-Komponenten ist zu untersuchen, welche Risiken sich aus möglichen Bedrohungen, vorhandenen Schwachstellen und drohenden Schadensauswirkungen ergeben. Dieser Analyse sollten komplexe Risikoszenarien zugrunde gelegt werden, beispielsweise die Gefahr von Hackereinbrüchen aufgrund ungeschützter Fernwartungszugänge, die Anfälligkeit gegen Schadsoftware durch Missbrauch offener USB-Ports oder das Ausspähen vertraulicher Daten bei unverschlüsselter Netzkommunikation. Für die Bewertung eines Risikoszenarios können Faktoren betrachtet werden, die ein mögliches Eintreten positiv oder negativ beeinflussen. Die Wahrscheinlichkeit, dass eine Schwachstelle ausgenutzt wird, ist beispielsweise umso größer, je bekannter sie ist und je zugänglicher ein betroffenes System ist, ferner umso weniger Kenntnisse und Ressourcen für einen erfolgreichen Angriff nötig sind. Umgekehrt sinkt die Wahrscheinlichkeit von Angriffen in der Regel, wenn diese leicht zu entdecken und die Angreifer einfach zu identifizieren sind. Hingegen erhöht der Trend zur Vernetzung der Produktions-IT bei vermehrter Verwendung von Standard-Komponenten die Wahrscheinlichkeit erfolgreicher Angriffe signifikant, da das Wissen um deren Schwachstellen allgemein verbreitet und damit auch Angreifern leicht zugänglich ist.

Bei der Auswahl und dem Zuschnitt von Maßnahmen zur Risikominimierung ist neben deren Wirksamkeit und Wirtschaftlichkeit insbesondere auch deren Eignung im Anwendungskontext zu berücksichtigen. Dieser ist insbesondere durch die folgenden Merkmale charakterisiert:

- Im Unterschied zur Büro-IT, bei der Vertraulichkeit vorrangiges Sicherheitsziel ist, haben im Produktionsumfeld die Verfügbarkeit und das korrekte Funktionieren (die „Integrität“) der Systeme die höchste Priorität. Sicherheitsmaßnahmen verbieten sich oft, wenn sie wie ein automatisiertes Patchmanagement oder der Echtzeitbetrieb von Virenscannern die Abläufe auch nur geringfügig zu verzögern drohen.

- Während übliche Büro-IT nur wenige Jahre genutzt wird, haben Produktionsanlagen meistens Laufzeiten von weit über zehn Jahren. Da jede Softwareänderung das Funktionieren einer Anlage gefährdet, können sicherheitsrelevante Aktualisierungen nicht oder nur eingeschränkt eingespielt werden. Haftungsregelungen der Hersteller untersagen zudem oft eigenmächtige Modifikationen. Es kann daher unterstellt werden, dass ein Großteil der IT im Produktionsumfeld hochgradig unsicher ist – ein Risiko, das sich angesichts immer neu entdeckter Software-Schwachstellen stetig verschärft.

- Die Produktions-IT ist ausgesprochen heterogen, was den Administrationsaufwand erhöht und die durchgängige Anwendung von Sicherheitsrichtlinien erschwert. Organisatorische Mängel kommen hinzu: So fehlt es vielfach an Personal, das neben fachlichem Know-how auch solches zur IT-Sicherheit hat. Oft sind auch die Zuständigkeiten unzureichend geregelt, was unter anderem dazu führt, dass Anlagen ohne Berücksichtigung von IT-Sicherheitsaspekten beschafft und in Betrieb genommen werden – IT-Sicherheitsvorfälle sind damit vorprogrammiert.

Breites Spektrum an Maßnahmen

Die erwähnten Standards und Best-Practice-Darstellungen zur Sicherheit industrieller IT zeigen ein breites Spektrum möglicher Maßnahmen auf. Dazu zählen starke Authentisierungsverfahren als Vorbedingung für den Zugriff auf kritische Systeme, die netztechnische Separierung der Systeme oder aber die Deaktivierung von USB-Ports und anderen problematischen Schnittstellen. Zur Verringerung von IT-Risiken tragen neben der gezielten Absicherung und Härtung einzelner Systeme sowie einer am Schutzbedarf orientierten Netzsegmentierung insbesondere aber auch übergreifende organisatorische Maßnahmen bei. Eine große Breitenwirkung kann etwa erzielt werden, wenn

- die mit den Produktionsanlagen verknüpften IT-Komponenten besser dokumentiert werden,

- die betroffenen Mitarbeiter – dies können sowohl Führungskräfte als auch Anlagenbediener sein – für mögliche Gefährdungen und den sicherheitsgerechten Umgang mit IT sensibilisiert und geschult sind und

- durch Vorgaben und Vorabprüfungen vor der Beschaffung dafür gesorgt wird, dass Anlagen gute Sicherheitseigenschaften aufweisen, also etwa nicht mit bereits schon veralteten Betriebssystemen ausgeliefert werden und das Patchmanagement mit den Herstellern verbindlich geregelt ist.

Wichtigste Voraussetzung für ein nachhaltiges IT-Risikomanagement in der industriellen Fertigung ist es jedoch, dass die zugehörigen Aufgaben – dazu gehört auch die kontinuierliche Überwachung der Risiken – im Unternehmen organisatorisch verankert sind. Insbesondere sind spezielle Verantwortlichkeiten für IT-Sicherheit in diesem Bereich zu schaffen und sind deren Zusammenarbeit mit den Anlagen- und Geschäftsprozessverantwortlichen sowie die Schnittstellen zum übergeordneten Risiko- und Informationssicherheitsmanagement des Unternehmens zu regeln. Gut aufgestellte IT-Sicherheitsorganisationen in den Unternehmen geben nicht zuletzt auch Herstellern und Integratoren zusätzliche Impulse zur Entwicklung und Bereitstellung sicherer IT-Systeme in der industriellen Fertigung.