BSI: Neues Zertifizierungsangebot zum IT-Grundschutz-Berater

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) bietet ab sofort eine neue Personenzertifizierung zum IT-Grundschutz-Berater an. Viele Unternehmen sind inzwischen zu ...

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) bietet ab sofort eine neue Personenzertifizierung zum IT-Grundschutz-Berater an. Viele Unternehmen sind inzwischen zu ...

2003 wurde die e-shelter security GmbH gestartet, um die Physische Sicherheit der e-shelter-Rechenzentren zu gewährleisten. Seitdem hat man sich zu einem führenden Technologie- und...

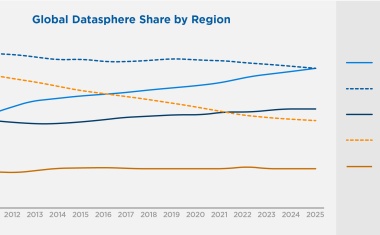

175 Zettabyte (ZB), so viel wird die globale Datensphäre im Jahr 2025 laut der Studie The Digitization of the World From Edge to Core, die von IDC mit Unterstützung von Seagate du...

Für Unternehmen, die Cloud-basierte Lösungen anbieten, ist Sicherheit immer ein Thema. So bietet der Open Source-Anbieter Nextcloud beispielsweise Technologien für die Dateisynchro...

ABB ist ein zuverlässiger Partner, wenn es um die Sicherung der Stromversorgung empfindlicher Verbraucher geht. Das USV-Portfolio von ABB umfasst USV-Anlagen verschiedener Architek...

Die Experten von Kaspersky Lab haben die Schwachstelle CVE-2019-0708 analysiert und eine erfolgreiche Erkennungsstrategie entwickelt, die sie Kollegen aus der gesamten Sicherheitsb...

Im Vorfeld der Potsdamer Cybersicherheitskonferenz machte die Telekom auf wachsende Gefahren durch Hacker aufmerksam. Anfang April zählte der Konzern 46 Millionen tägliche Angriffe...

Eine Produktregulierung für Cybersicherheit muss EU-weit einheitlich und kompatibel zu globalen Standards und WTO-konform erfolgen dies streicht der ZVEI in seinem Whitepaper Hor...

Das Unternehmen hat neue Cloud-Konnektivitätsfunktionen für seine seriellen N-Port IA (W) 5000A-I/O-Geräteserver und M-Gate 5105-MB-EIP-Protokollgateways eingeführt, mit denen Anwe...

Der Spatenstich für das neue Bürogebäude Feig Square bei Feig Electronic war am 17. April 2019. Das neue Gebäude mit ca. 4.200qm Nutzfläche soll bis Ende 2019 stehen, danach geht e...

Die Reinigung eines Rechenzentrums gehört in die Hand von Profis. Die Firma Ping GmbH führt RZ-Reinigungen im laufenden Betrieb oder bei geregelter Downtime durch. Das Leistungspor...

Ob es um einfache Office-Anwendungen geht oder den Einsatz von Business-Lösungen wie ERP und CRM noch immer fürchten viele Unternehmen, dass das Arbeiten in der Cloud nicht sicher...

Das Unternehmen stellt sich mit einer veränderten Vertriebsstruktur und neuen Mitarbeitern für die Zukunft auf. Erstmals hat der japanische IT-Sicherheitsanbieter in Deutschland di...

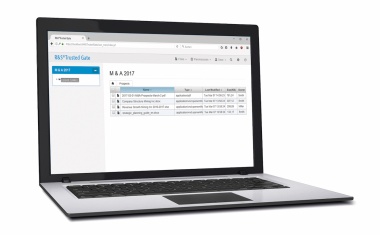

Die Cloud-Lösung Trusted Gate des Unternehmens wurde am 2. Mai 2019 in London mit dem Network Computing Award in der Kategorie Data Protection Product of the Year ausgezeichnet. Di...

Störfälle innerhalb von Public-Cloud- Infrastrukturen werden eher durch die eigenen Mitarbeiter als durch den Cloud-Anbieter verursacht. Dieses Ergebnis geht aus einer aktuellen we...

Vier von fünf Führungskräften befürchten, dass mangelnde Cyber-Sicherheit die Entwicklung der digitalen Wirtschaft deutlich verlangsamt und damit das künftige Wachstum des eigenen ...

Ein Schwerpunkt der industriellen Netzwerk-, Computer- und Automationslösungen von Moxa besteht aus Lösungen für das Industrial Internet of Things (IIoT). Dazu gehören beispielswei...

Über die Eintrittswahrscheinlichkeit eines Blackouts wird sehr kontrovers diskutiert und verschleiert dabei das tatsächliche Risiko einer kurzen oder mehrstündigen Störung im Strom...

Mit der Kombination Trusted Gate von Rohde Schwarz und dem High-Security-Modul von Utimaco bieten die beiden Unternehmen jetzt auch hardwaregestützte Sicherheit in der Cloud. Kryp...

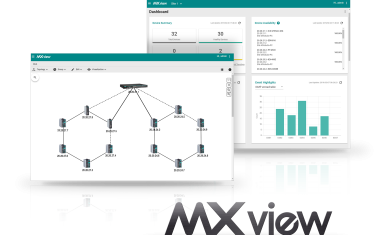

Das neue Softwareupdate für Moxas industrielle Netzwerkverwaltungssoftware MX-View ermöglicht nun die einfache Integration in IT- und OT-Systeme und die Verwaltung großer Netzwerke...

Airbus CyberSecurity betreibt mit seinen 750 Mitarbeitern Cyber Defence Center in Frankreich, Deutschland und Großbritannien. Die Mission des Unternehmens: Industrie-Unternehmen, B...

Die digitale Transformation treibt die zu verarbeitenden Datenmengen in die Höhe. Daher benötigen Unternehmen heute eine Lösung, um schnell und einfach neue Rechenzentren zu realis...

Die ZTE Corporation präsentierte gemeinsam mit Allnet auf den diesjährigen Breko Fibredays19 innovative Technologien und Produkte für den Auf- und Ausbau hochleistungsfähiger 5G-Gl...

Zur Anbindung mobiler Mitarbeiter und von Home Offices an eingestufte Netze präsentiert der deutsche IT-Sicherheitshersteller Genua auf der Fachmesse AFCEA die Genucard 3. Das komp...

Das Unternehmen hat Erweiterungen seiner Sicherheitslösungen angekündigt. Deep Security schützt zukünftig auch virtuelle Maschinen in der Google Cloud Platform sowie die Kubernetes...

Der Bundesverband IT-Sicherheit (Teletrust) hat seine Mitglieder nach Präferenzen bei IT-Sicherheitsmessen und nach den wichtigsten Zielmärkten befragt. It-Sa Nürnberg und RSA San ...

Mit Sitline IP stellt Rohde Schwarz die erste Layer 3-Gruppenverschlüsselung mit VS-NfD-Zulassung vor. Die Lösung bietet eine skalierbare Bandbreite von 100 Mbit/s bis 10 Gbit/s u...

Auf der diesjährigen Hannover Messe stellt Baramundi seine Lösungsansätze für Schwachstellenmanagement, Netzwerkinventarisierung und die Absicherung einer Industrial Internet of Th...

Die Rohde Schwarz WebApplication Firewall spielt eine wichtige Rolle bei der Entwicklung und Umsetzung einer Application-Security-Strategie, indem sie geschäftskritische Webanwend...

Die Datendiode Cyber-Diode ermöglicht das Monitoring bspw. von Gastrubinen oder chemischen Anlagen, um mittels Predictive Maintenance Ausfallzeiten zu vermeiden ohne die vernetzte...

Statt alle Maschinen- und Sensordaten direkt in die Cloud zu senden, gewinnt die Vorverarbeitung der Daten am Rande des Netzwerks Edge Computing zunehmend an Bedeutung. Anstelle ...

Eine neue Generation im Bereich Endpoint-Schutz für Endpoint Security for Business hat das Unternehmen veröffentlicht. Das Flaggschiffprodukt der Firma für Unternehmen jeglicher Gr...

Dinge, die Sie für den Einsatz industrieller Cybersecurity wissen sollten:Verfügbarkeit ist Priorität einsBei Steuerungsprozessen können keine Ausfallzeiten auftreten. Wer noch kei...

Trend Micro kündigt eine neue Sicherheitslösung an, mit der Telekommunikationsanbieter ihre Kunden besser schützen können. Trend Micro Consumer Connect legt eine virtuelle Schutzsc...

Niederspannungsschaltanlagen und Installationsverteiler lassen sich jetzt auch mit dem neuen VX25 Schranksystem von Rittal einfach und sicher nach IEC 61439 herstellen. So können A...