UN Cybercrime Convention: Gefahr für digitale Grundrechte

Die Gesellschaft für Informatik (GI) begrüßt die Schaffung eines globalen Rechtsrahmens zur Bekämpfung von Cyberkriminalität durch die Vereinten Nationen.

Die Gesellschaft für Informatik (GI) begrüßt die Schaffung eines globalen Rechtsrahmens zur Bekämpfung von Cyberkriminalität durch die Vereinten Nationen.

Cyber-Angriffe auf Unternehmen nehmen zu. Aktueller Rekordschaden: 266 Mrd. Euro. Das Sicherheitsbewusstsein der Mitarbeiter ist entscheidend.

Kompakt und sofort einsatzbereit erweitern das E-Pack200 und E-pole200 eine Funkabdeckung und erstellen dank automatischem Verbindungsaufbau schnell ein unabhängiges DMR-Netzwerk.

Der veröffentlichte TeleTrusT-Leitfaden „Software Bill of Materials“ beschreibt verfügbare SBOM-Tools sowie zukünftige Anforderungen an diese Werkzeuge.

Die Bundesforschungsministerin Bettina Stark-Watzinger hat das Nationale Forschungszentrum für angewandte Cybersicherheit Athene in Darmstadt besucht.

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) führt die neue Produktkategorie „Mobile Endgeräte“ für das IT-Sicherheitskennzeichen ein.

Die Advancis Software & Services GmbH wird auf der Security Essen ihre Softwarelösungen präsentieren.

Secunet stellt für die Bundesdruckerei-Gruppe souveräne Cloud-Services zur Verfügung.

Das Outdoor-Anschlussgehäuse Synaps CS von Slat bietet die Möglichkeit, einen Switch-Typ seiner Wahl oder einen per Ausschreibung referenzierten einzubauen.

Der jährliche Signaturtag des Bundesverbandes IT-Sicherheit e. V. (TeleTrusT) findet am 19.11.2024 in Berlin statt.

Die virtualisierte Firewall Genugate Virtual 10.7 von Genua hat die VS-NfD-Zulassung erhalten.

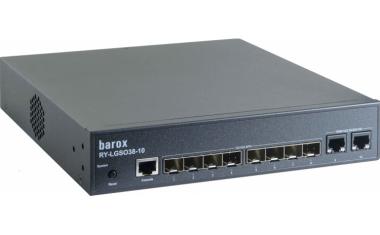

Barox wurde in das Genetec Technology Partner Program (TPP) aufgenommen.

Projekt SecDER der Fraunhofer SIT entwickelt KI-basiertes Schutzsystem für Energiesysteme der Zukunft.

Ein Bericht der Var Group beleuchtet die aktuelle Cybersicherheitssituation in Europa. Der Y-Report zeigt eine signifikante Zunahme von Sicherheitsvorfällen und betont die wachsende Bedeutung von Cybersecurity-Maßnahmen.

Der traditionelle „PKI-Workshop“ des Bundesverband IT-Sicherheit e. V. (TeleTrusT) findet am 10.10.2024 in Berlin statt.

Vom 1. bis 31. Juli 2024 können sich Start-ups aus Deutschland, Österreich und der Schweiz für den renommierten Athene Start-up Award UP24@it-sa bewerben.

Bosch hat sein Praesensa Ecosystem mit einem vernetzten PRA-WCP-Wandbedienfeld sowie der Version 2.0 der Praesensa Beschallungs- und Sprachalarmierungssystemsoftware erweitert.

Sicherheit und Schutz des geistigen Eigentums von Industrie-Apps vor Reverse Engineering

Mit seinem Verbraucherportal vds-home.de bietet die VdS Schadenverhütung GmbH ein umfassendes Informations- und Beratungsangebot für Sicherheit im privaten Umfeld.

Sichere E-Mail-Kommunikation ist entscheidend für Unternehmen, um vertrauliche Informationen zu schützen und Datenschutzvorgaben einzuhalten.

Hanwha Vision hat die AIB-800, eine KI-Box, mit der Anwender jede ONVIF-kompatible Standard-Videoüberwachungskamera in eine Kamera mit KI-gestützten Analysen umwandeln können, auf den Markt gebracht.

Für die optimale Umsetzung strategischer Lösungen kooperieren die Experten der DeRZ nun mit der Kentix GmbH und schließen so die Lücke zwischen physischer und digitaler Sicherheit.

Multicloud-Technologien bieten Flexibilität und Sicherheit für Unternehmen bei der Ressourcenverteilung über verschiedene Cloud-Umgebungen.

Für Cyberbedrohungen gewappnet sein mit einem starken ISMS. Mit einer starken Software-Lösung zu Informationssicherheit und ISO-27001-Zertifizierung.

AxProtector CTP von Wibu-Systems ist eine innovative Technologie, die Sicherheitsstandards neu definiert und geistiges Eigentum schützt.

TeleTrusT hat im Vorfeld der Verbändeanhörung einen umfangreichen Kommentar zum aktuellen „Diskussionspapier des BMI für wirtschaftsbezogene Regelungen zur Umsetzung der NIS-2-Richtlinie in Deutschland“ eingereicht.

AxProtector CTP ist eine innovative Technologie von Wibu-Systems, die den Softwareschutz revolutioniert.

Im neuen Teletrust-Podcast „Zertifizierungen“ werden verschiedene Zertifizierungsstandards erläutert und deren Relevanz erklärt.

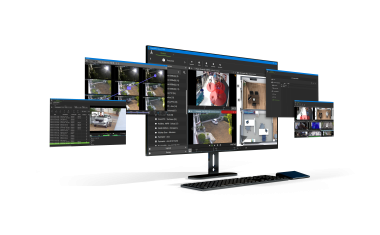

Bei CathexisVision Carbon stehen Benutzerfreundlichkeit und Effizienz im Vordergrund, unabhängig von der Größe des Einsatzes.

Die IT-Branche innerhalb der EU wird dank NIS und NIS-2 dazu gezwungen, sich wieder mehr mit Strukturen und Prozessen bei der IT-Sicherheit zu beschäftigen.

Barox führt einen gemanagten multi-Gigabit Switch ein, der durch seine durchgehende 10Gb-Fähigkeit mehrere Unternetze zentral verbindet.

NIS2 schreibt auch für mittlere Unternehmen ein cyberphysisches Sicherheitskonzept vor. Eine Checkliste von Assa Abloy ermöglicht die Überprüfung, ob eine Organisation unter die Regelung fällt.

Die Baramundi Software GmbH veröffentlicht das nächste Release der Baramundi Management Suite (bMS) 2024 R1.

Athene, Nationales Forschungszentrum für angewandte Cybersicherheit, und das israelische Energieministerium starten ein kooperatives Forschungsprogramm.

Mit dem RY-LGSO38-10 führt Barox einen gemanagten Multi-Gigabit-Switch ein, der durch seine durchgehende 10-Gb-Fähigkeit mehrere Unternetze zentral verbindet.